#原创文章# 第一次代码审计(分享)

最近状态各种不顺心,也比较烦躁,也已经许久未挖洞了;状态调整了好久,回头想想在烦躁的同时也不能忘记学习,毕竟是搞安全的,得抱着一种终生学习的心态继续前进。

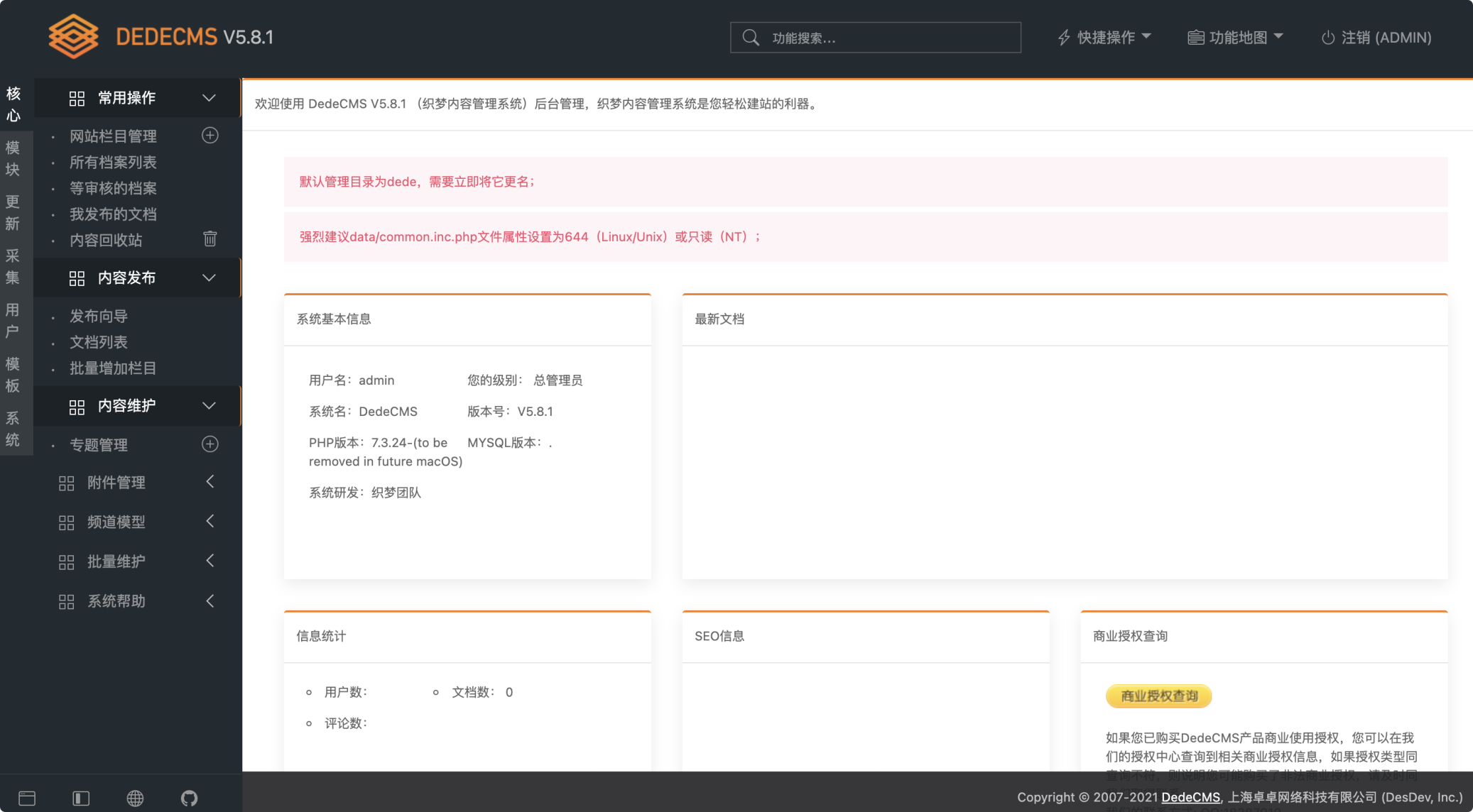

1、网上download了一份dedecms v5.8.1的源码文件,并部署到本地;

2、打开后台管理,并进入;

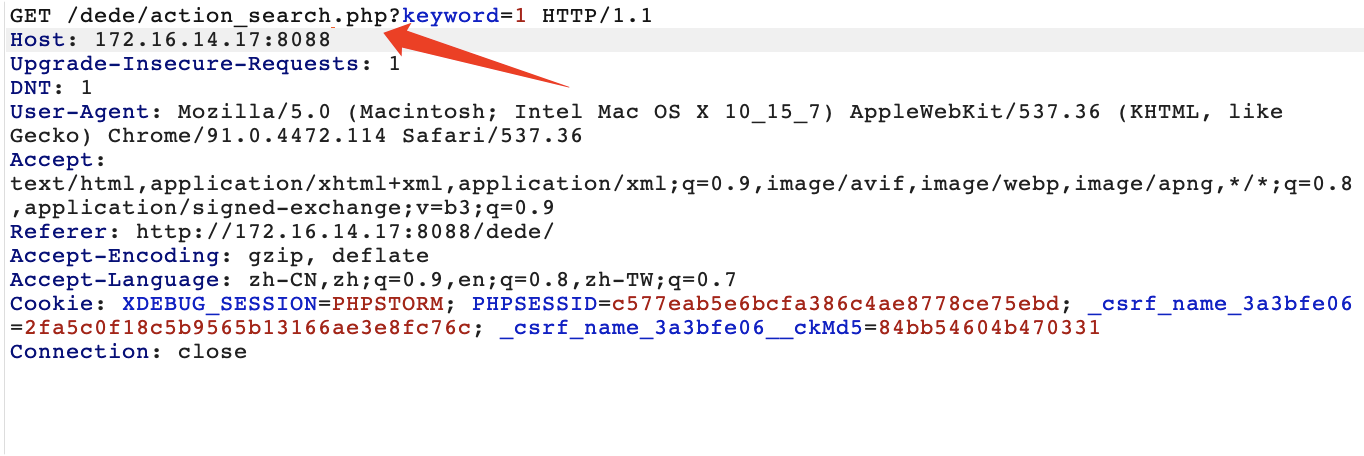

3、在上方搜索框中搜索任意字符串,并用BP抓包,发现请求的文件是action_search.php;

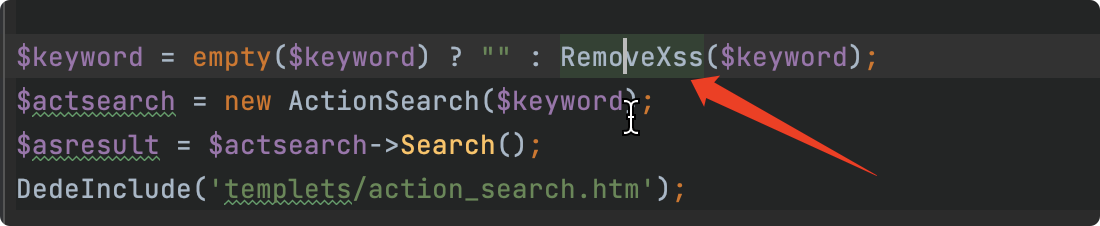

4、使用phpstorm打开该文件,并查找相应的参数,发现对搜索内容有进行过滤;

5、继续追踪RemoveXss函数,发现函数内定义了过滤白名单;

6、由于白名单模式的过滤,并不全,因此,判断此处可以进行XSS,于是通过复现,在输入框中输入构造攻击语句:<acronym onpointermove=alert(1)>XSS</acronym>,然后将鼠标移入渲染的界面“XSS”处,即可触发XSS攻击;

至此结束,由于太漏洞影响范围有限而且必须是后台登录后才能触发,因此就没上报了,发出来大小分享一下小知识点吧!小弟第一次做代码审计,不当之处还请大家多多指教。

本文迁移自知识星球“火线Zone”