0x00 前言

这是近期一个日常测试挖掘到的信息泄露问题,过程比较简单。

0x01 任意注册

开局一个任意注册,手机号注册做了相应注册验证机制,邮箱注册没做,通过任意注册进入个人中心,但没发现可操作的空间!

0x02 越权访问

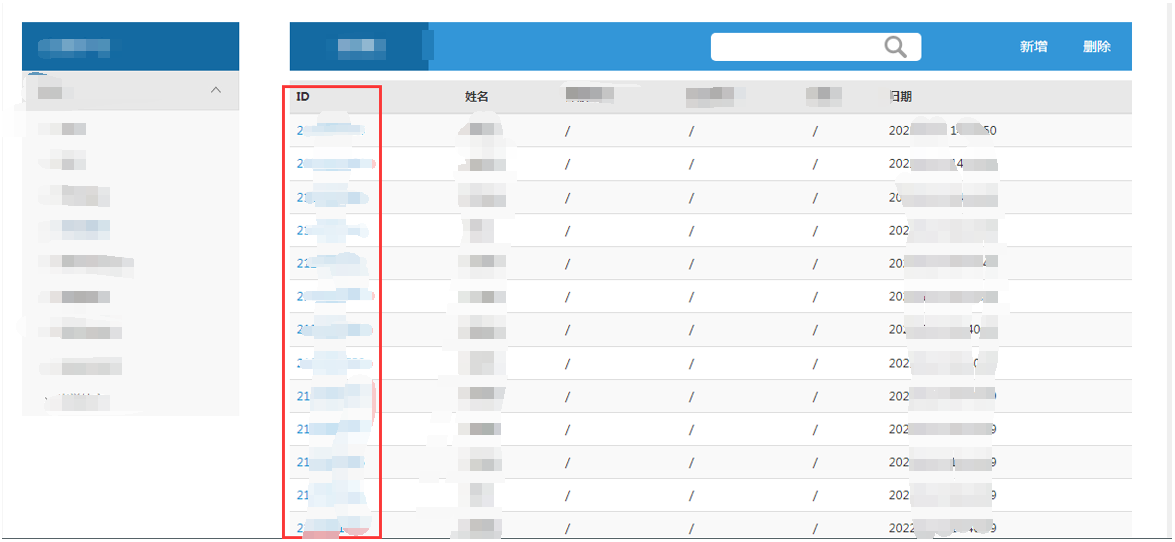

从burp中fuzz了路径,发现由一个名为/Member的路径下有响应,接着访问该路径,是个越权访问,一个任意注册的账号可以查看其他用户信息。

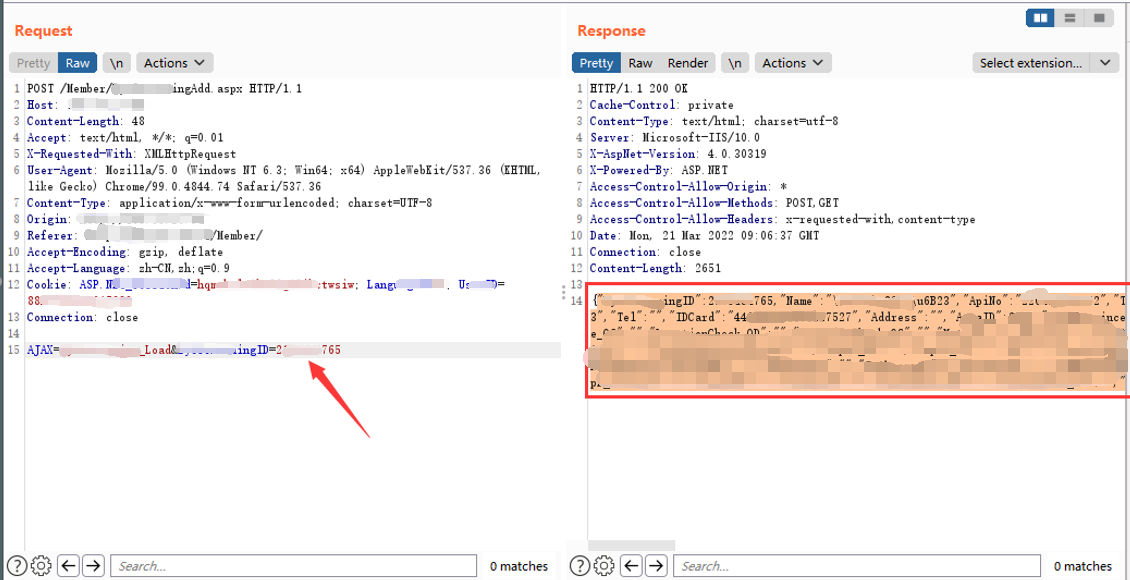

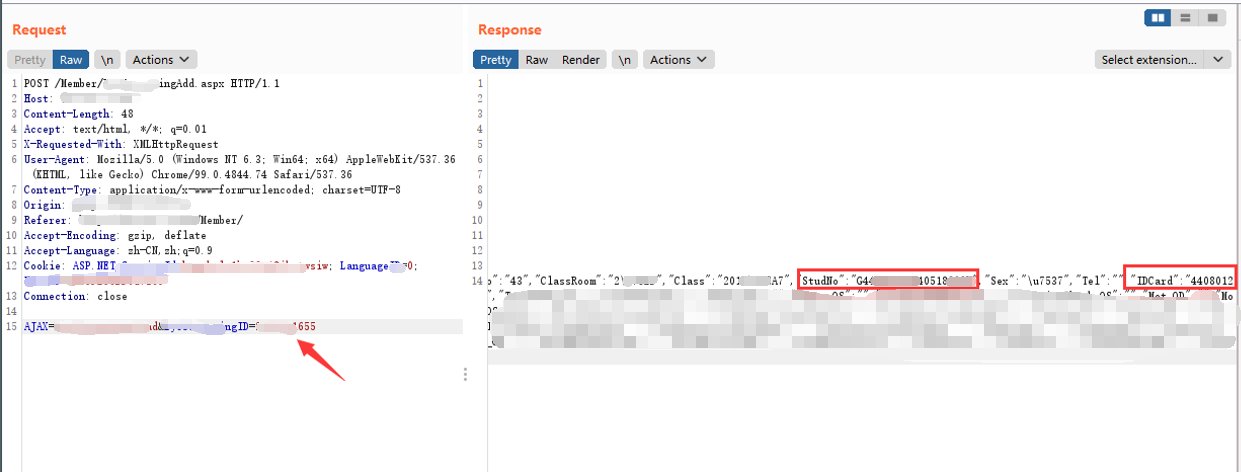

这里虽然能查看用户信息,但只能查看第一页,点击其他页面返回的信息依然是第一页的信息,通过burp抓包,查看其请求逻辑,发现其通过参数xxxxID作为请求验证,只要历遍其参数则可查看其他人员信息,包括身份证,手机号等。

修改id,可查看其他信息,通过测试前端查看不到的id,证明可对其参数进行历遍,从而获取信息。

0x03 小结

1、通过前台任意注册进入个人中心

2、利用burp抓包发送到intruder,爆破路径发现/Member路径下存在响应

3、访问/Member路径越权进入管理中心发现存在信息泄露

4、burp查看其请求逻辑,发现可fuzz其xxxxID 参数进行数据查询。