原文:

https://dewangpanchal98.medium.com/403-forbidden-bypass-fc8b5df109b7

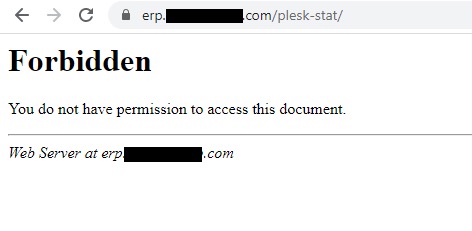

在搜索私人程序时,我在 erp.redacted.com/plesk-stat 上收到了 403 Forbidden。

我使用目录列表 dork。在这里没有用。我也通过burp做爬虫。我还是得到了那个 403 Forbidden。🤔

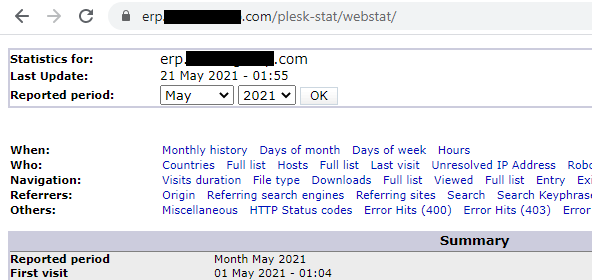

我检查了我的爆破模板(https://github.com/projectdiscovery/nuclei-templates/blob/master/exposures/configs/plesk-stat.yaml),给nuclei,并尝试获取有效端点。

我附加了这些端点,瞧!我得到了 200 OK。😄

anon_ftpstat, ftpstat, webstat-ssl, webstat

所以决定用dirsearch爆破它,并贡献出字典。他们在他们的列表中添加了我的端点。该工具现已在官方 Kali Linux 软件包中提供。

您也可以在侦察时使用此命令。

cat target | httpx -path /plesk-stat/webstat -status-code -title

绕过 403 的一些参考。

Bypass403:https://github.com/iamj0ker/bypass-403

bypass4xx:https://github.com/lobuhi/byp4xx

DirDar:https://github.com/M4DM0e/DirDar

译者:403爆破大法好,主要是一个站肯定有他的用处,不可能什么都不放就给个403。

本文迁移自知识星球“火线Zone”