ThinkPHP3.X信息泄露

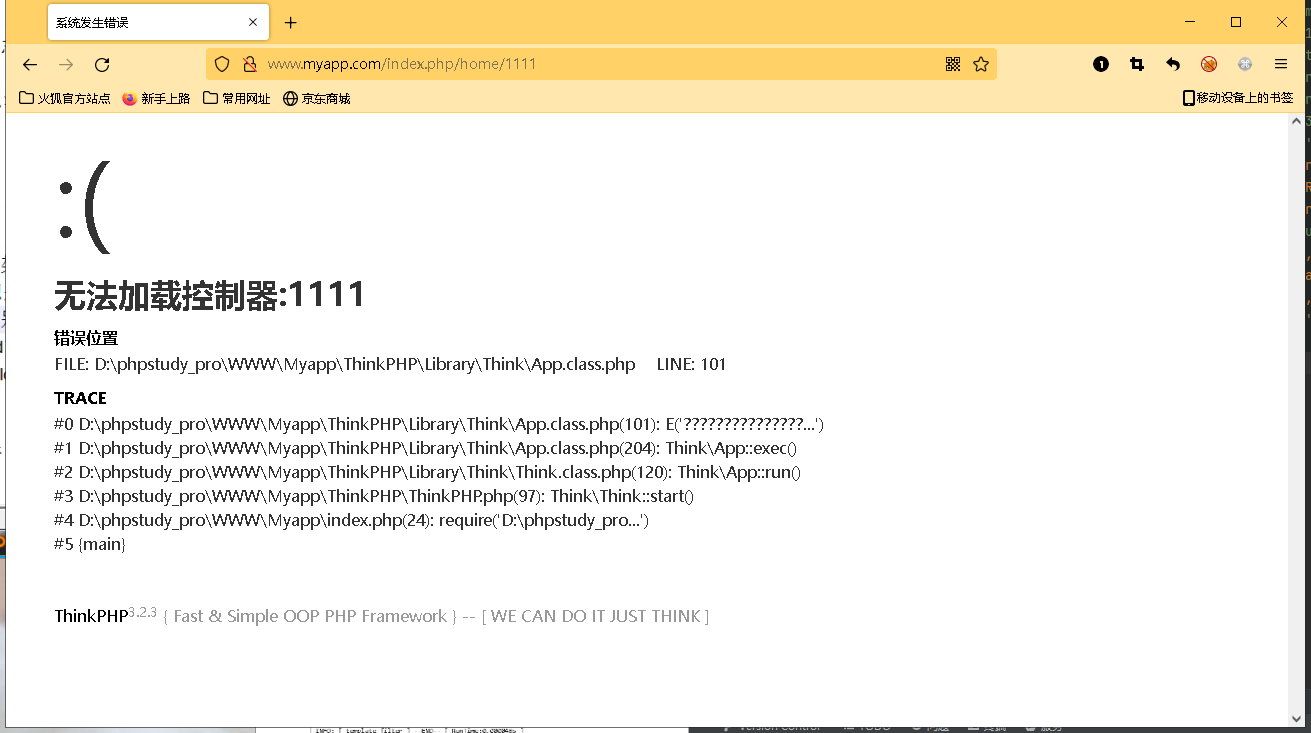

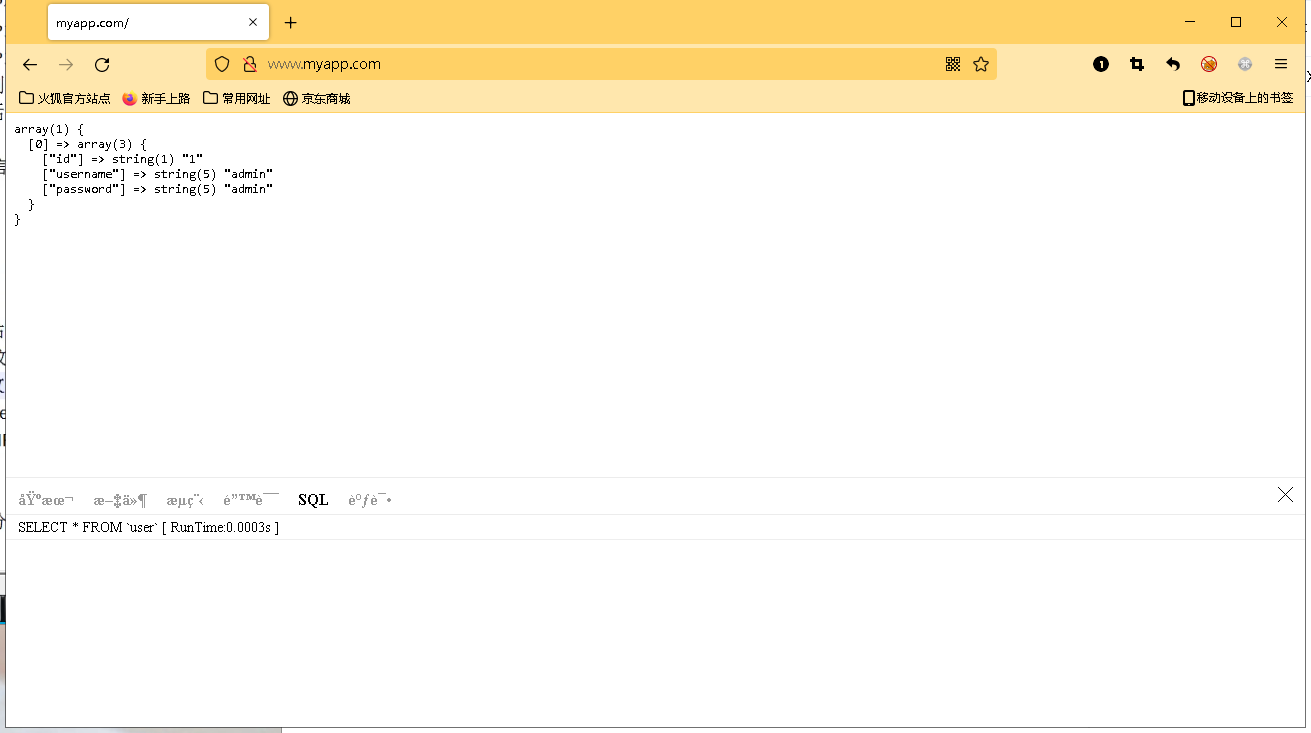

如果网站开发者开启了DEBUG模式,未进行关闭的情况下,我们可以通过报错查看到他的网站物理路径泄露等信息的。又或者是开启了注入追踪的函数'SHOW_PAGE_TRACE'=>true,

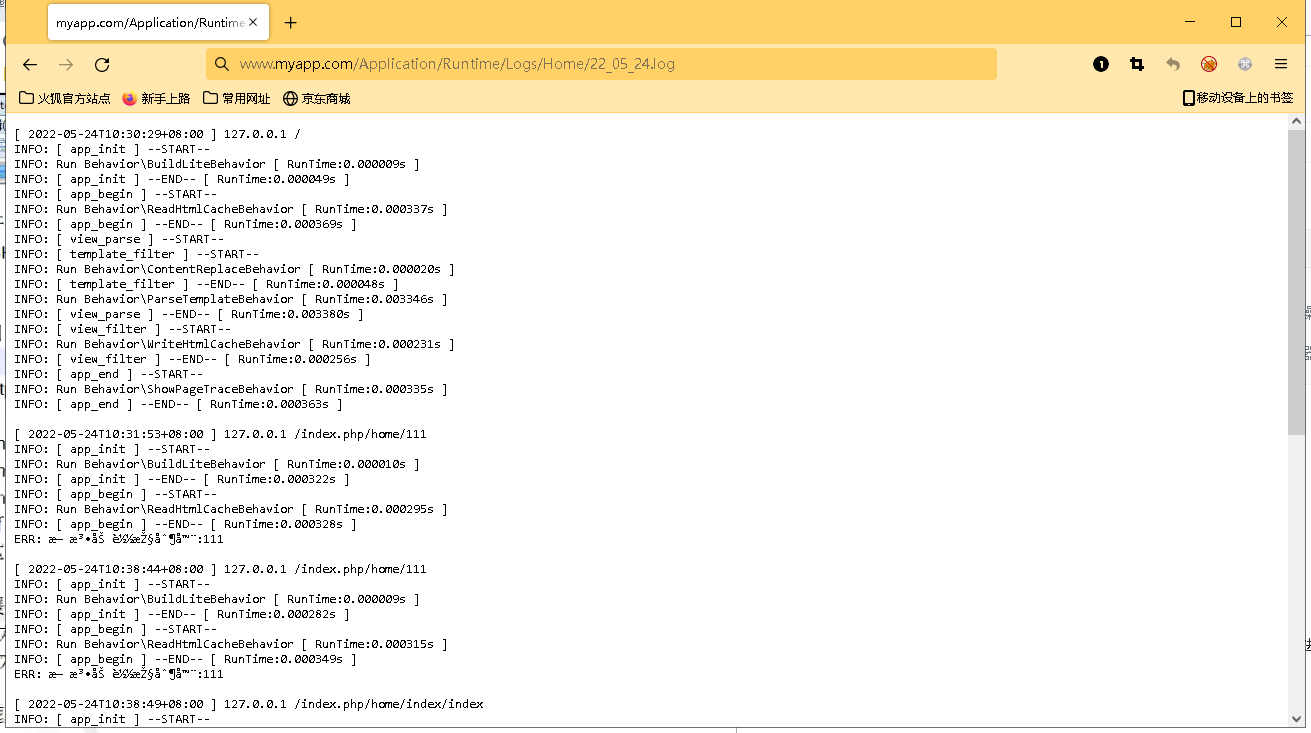

日志泄露

如果ThinkPHP开启了DEBUG模式的情况下,会存在缓存日志文件,这种情况,可能是开发者开启了DEBUG模式,又或者开发过程中开启了DEBUG模式,但上线后未进行对缓存日志文件进行清除。

ThinkPHP3.2结构:\Application\Runtime\Logs\Home\22_05_24.log

ThinkPHP3.1结构:Runtime\Logs\Home\22_05_24.log

这里可以进行fuzz遍历日志文件泄露。

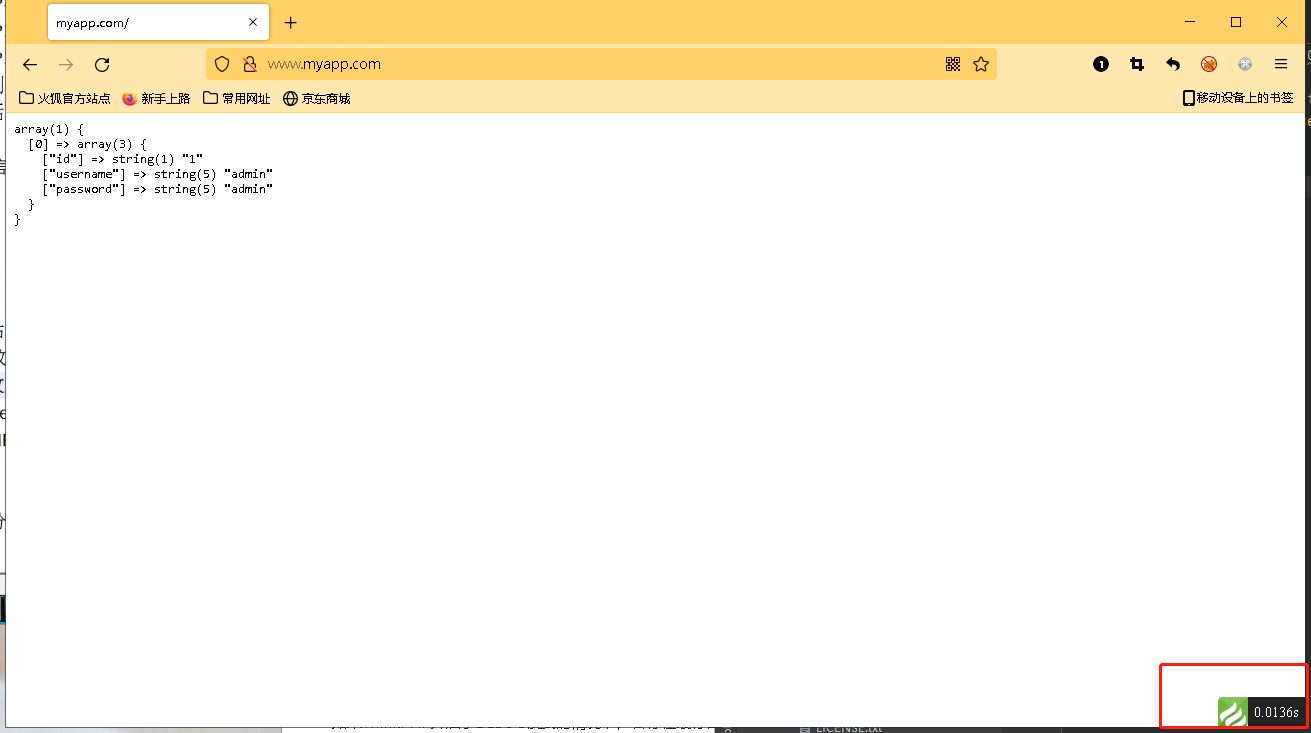

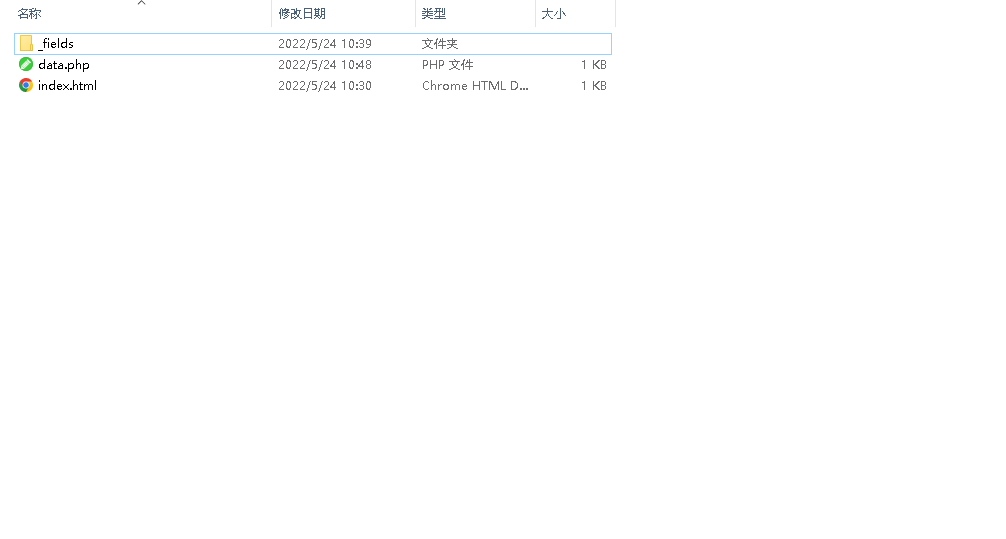

缓存泄露

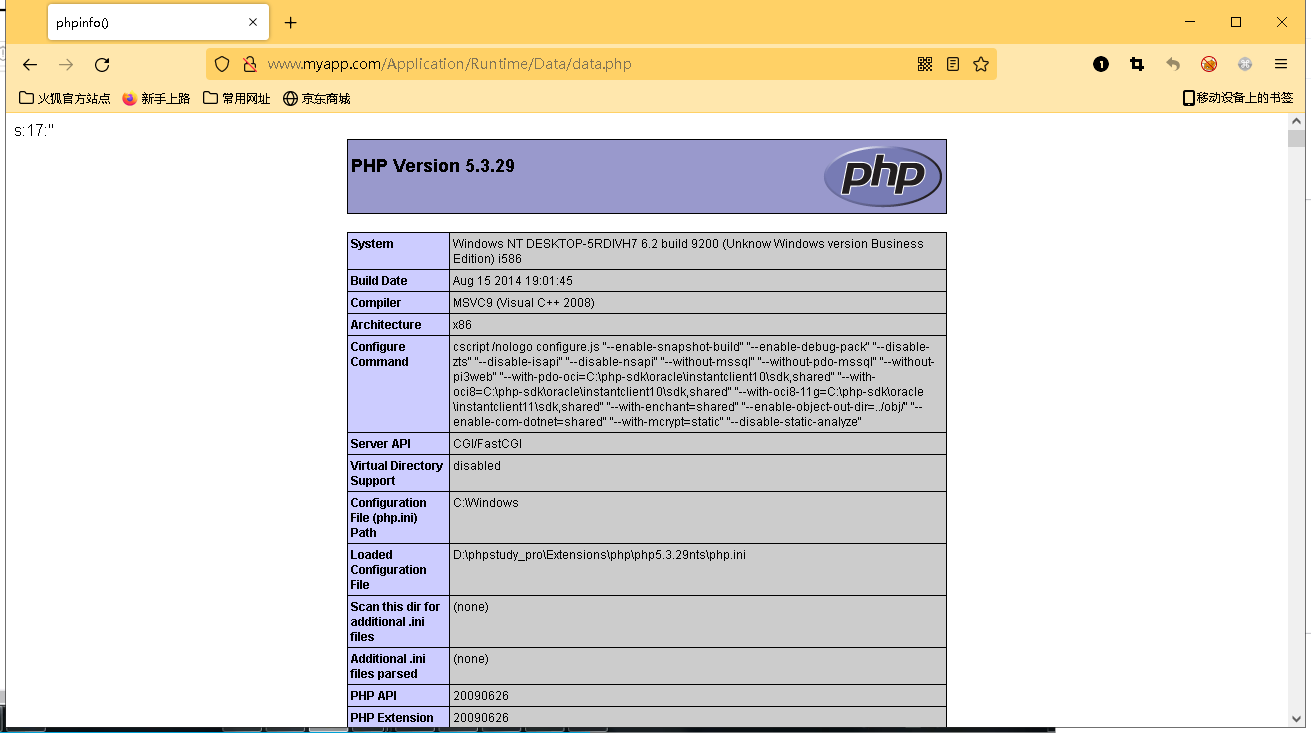

当开发者使用快速缓存F函数的时候,会在\Application\Runtime\Data生成一个data.php文件,此时我们是可以直接访问此文件的。

快速缓存F函数

F("data","<?php phpinfo()?>");放置在控制器文件中,我们会发现\Application\Runtime\Data路径下已经生成了一个data.php文件。

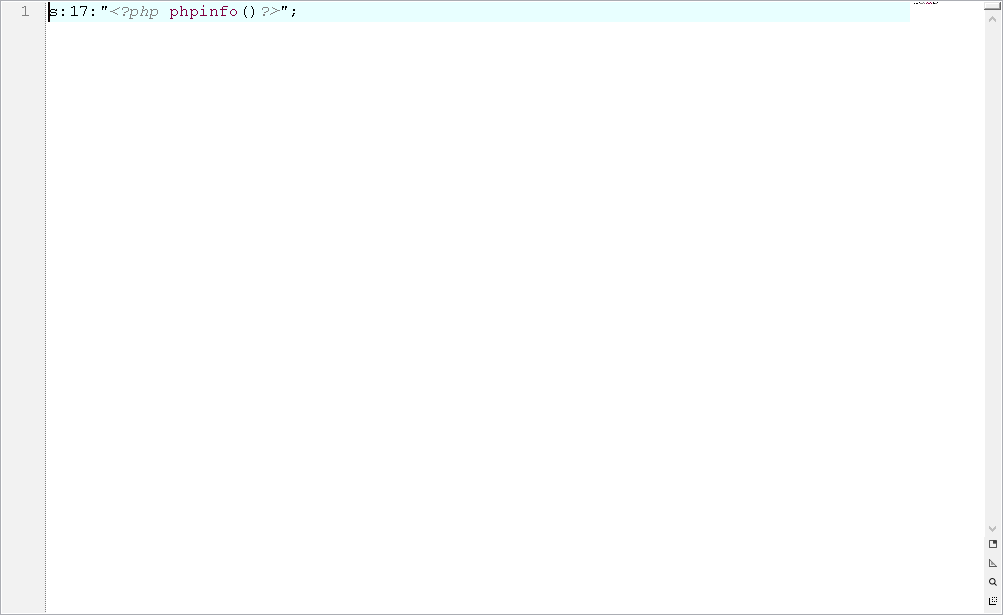

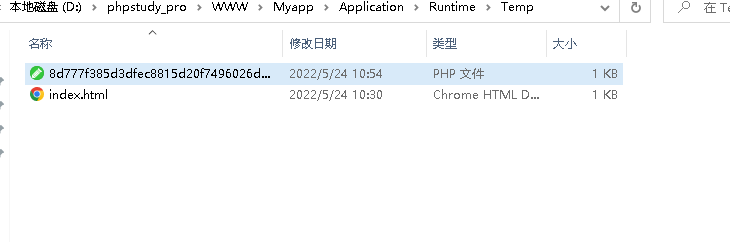

数据缓存S函数

s("data","123456");将文件生成在\Application\Runtime\Temp路径下,生成md5加密文件名的php文件,此时也是可以进行猜解的。

ThinkPHP3.x指纹识别

/?c=4e5e5d7364f443e28fbf0d3ae744a59a或/4e5e5d7364f443e28fbf0d3ae744a59a

或者/ThinkPHP/logo.png