前言:

刚好挖到某个src的云存储接管漏洞,这边分享一下,希望大家遇到了可以挖一挖,域名不能公开,我们就假设是static-good-boy.huoxian.cn这个域名

1、漏洞指纹

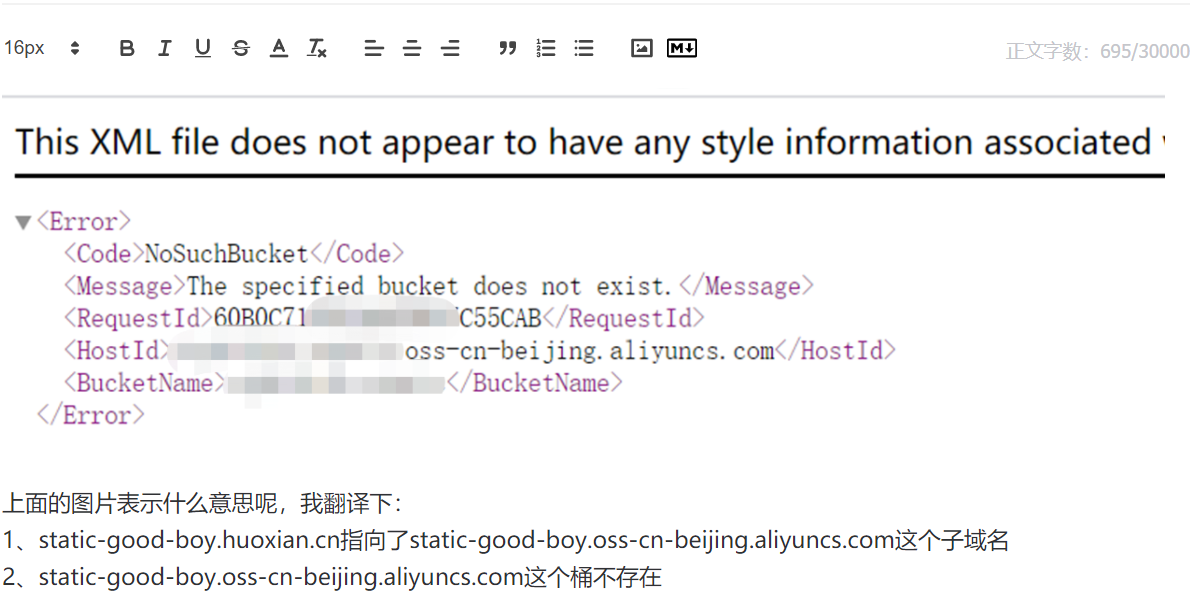

访问static-good-boy.huoxian.cn

发现返回如下:

上面的图片表示什么意思呢,我翻译下:

1、static-good-boy.huoxian.cn指向了static-good-boy.oss-cn-beijing.aliyuncs.com这个子域名

2、static-good-boy.oss-cn-beijing.aliyuncs.com这个桶不存在

也就是说我只要申请static-good-boy这个桶,那么我就可以控制static-good-boy.oss-cn-beijing.aliyuncs.com的内容,而static-good-boy.huoxian.cn指向了static-good-boy.oss-cn-beijing.aliyuncs.com,就相当于变相的控制了static-good-boy.huoxian.cn,而在static-good-boy.huoxian.cn上窃取其他huoxian.cn子域名的一些cookie等信息是有很大可能的~

2、漏洞利用

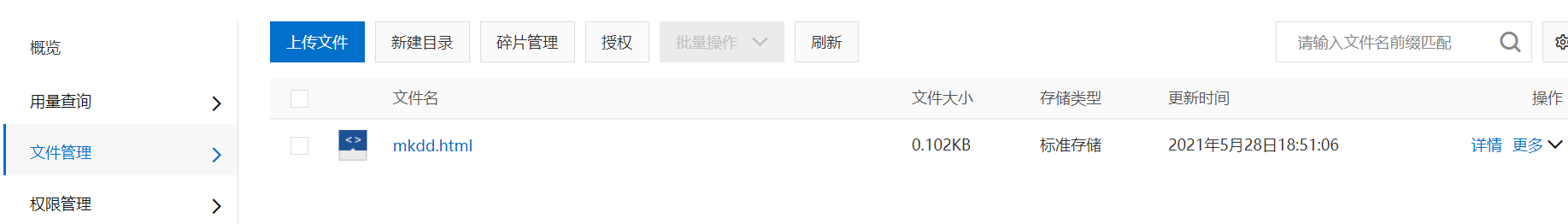

访问阿里云的存储桶控制台(https://oss.console.aliyun.com/bucket),新建桶

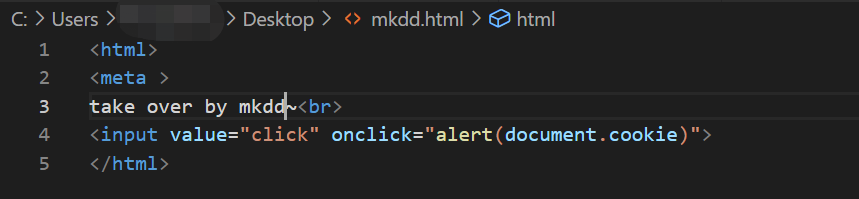

创建成功后,上传文件

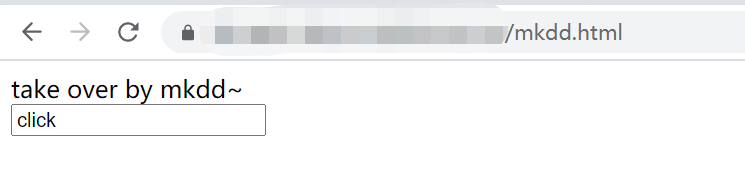

成功上传后,访问以下链接,成功接管

static-good-boy.huoxian.cn/mkdd.html

请大家看完点赞哦

本文迁移自知识星球“火线Zone”