一、火线平台-在线靶场

基于开源靶场系统“vulfocus”进行二次开发,集成两大靶场社区”vulhub”和“vulapps”中的靶场环境,支持一键启动并在线测试,同时将逐步完善github中Java开源项目作为靶场,用于代码审计时进行漏洞验证。目前,”火线社区“的用户可免费使用在线靶场进行漏洞复现与漏洞验证;

1. 注意事项

- 靶场地址:labs.iast.huoxian.cn

- 使用在线靶场需要申请洞态IAST账号,账号可填写问卷进行申请

- 每位用户最多可同时启动1个在线靶场,靶场有效时间为24小时,如果靶场使用完毕,请主动释放

- 靶场创建成功后,访问域名由于DNS时延问题,可能暂时无法访问,请等待全球DNS刷新

- 靶场启动过程中,如果出现问题,请微信联系

owefsad

2. 快速体验【必要配置】

2.1 登陆靶场,进入镜像管理

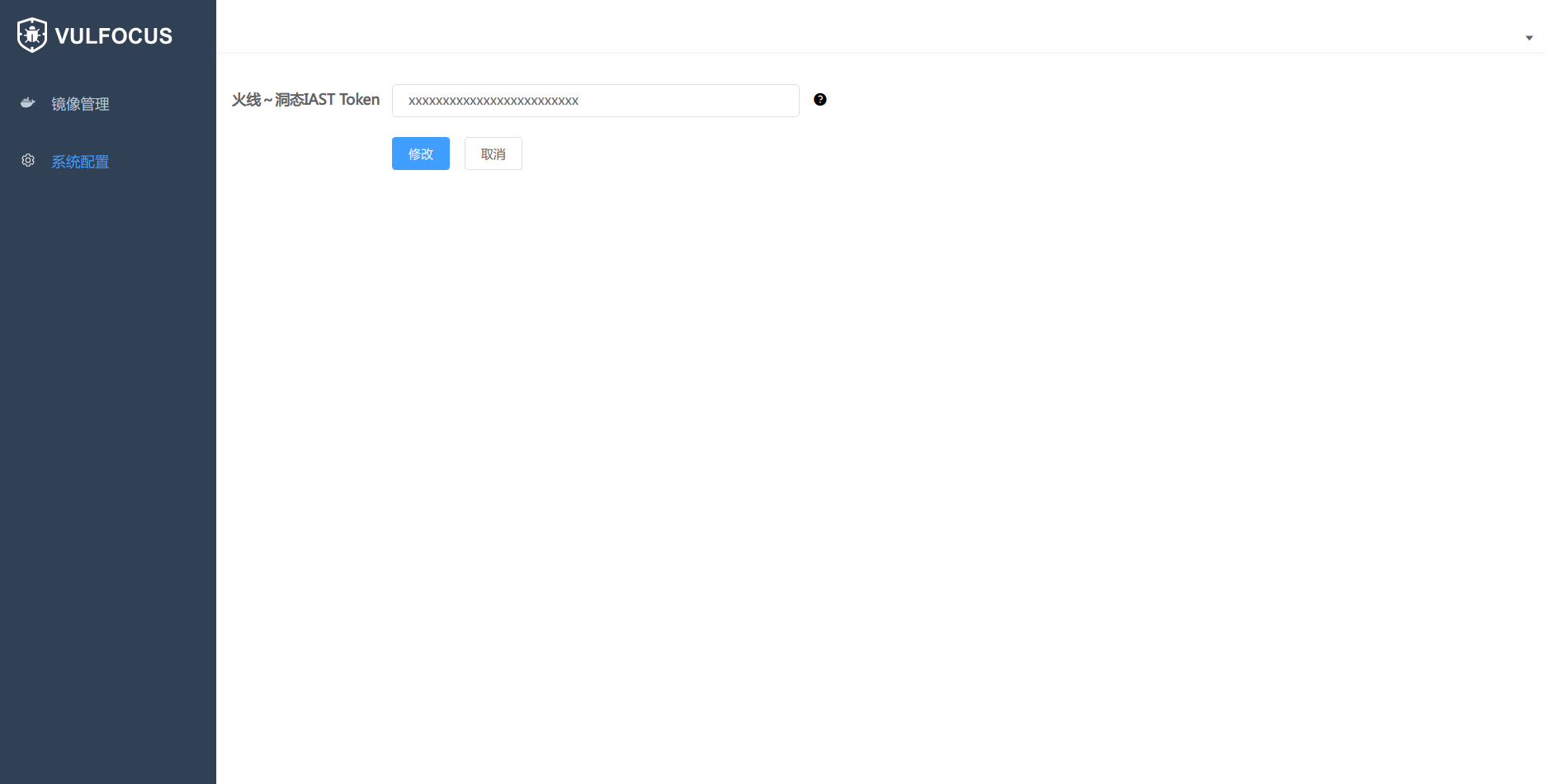

2.2 进入“系统配置”,设置“洞态IAST”的token【必须,否则靶场创建不成功】

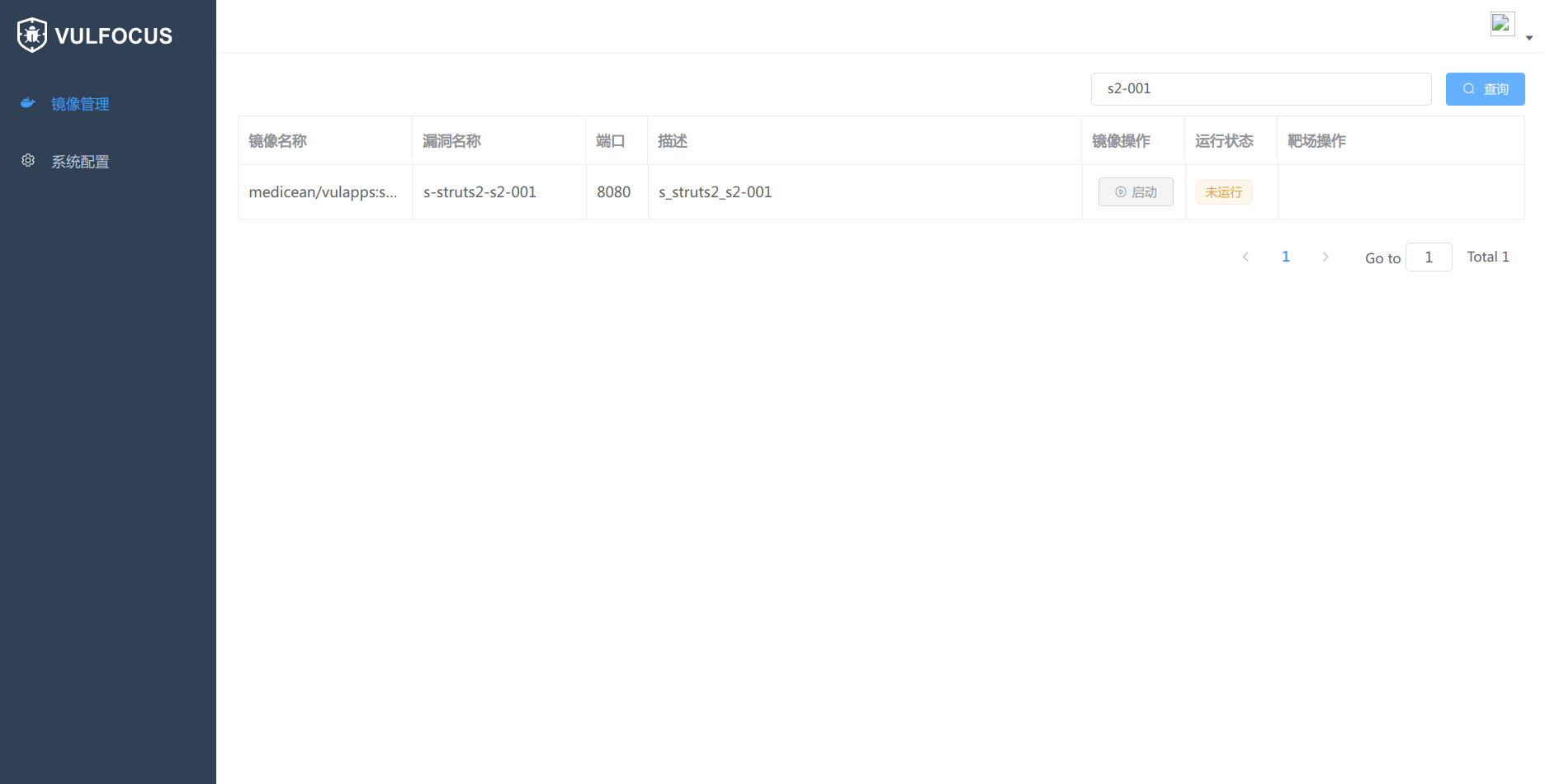

2.3 返回“镜像管理”,选择想要启动的靶场环境(如:s2-001),点击启动(靶场启动需要一段时间,请耐心等待)

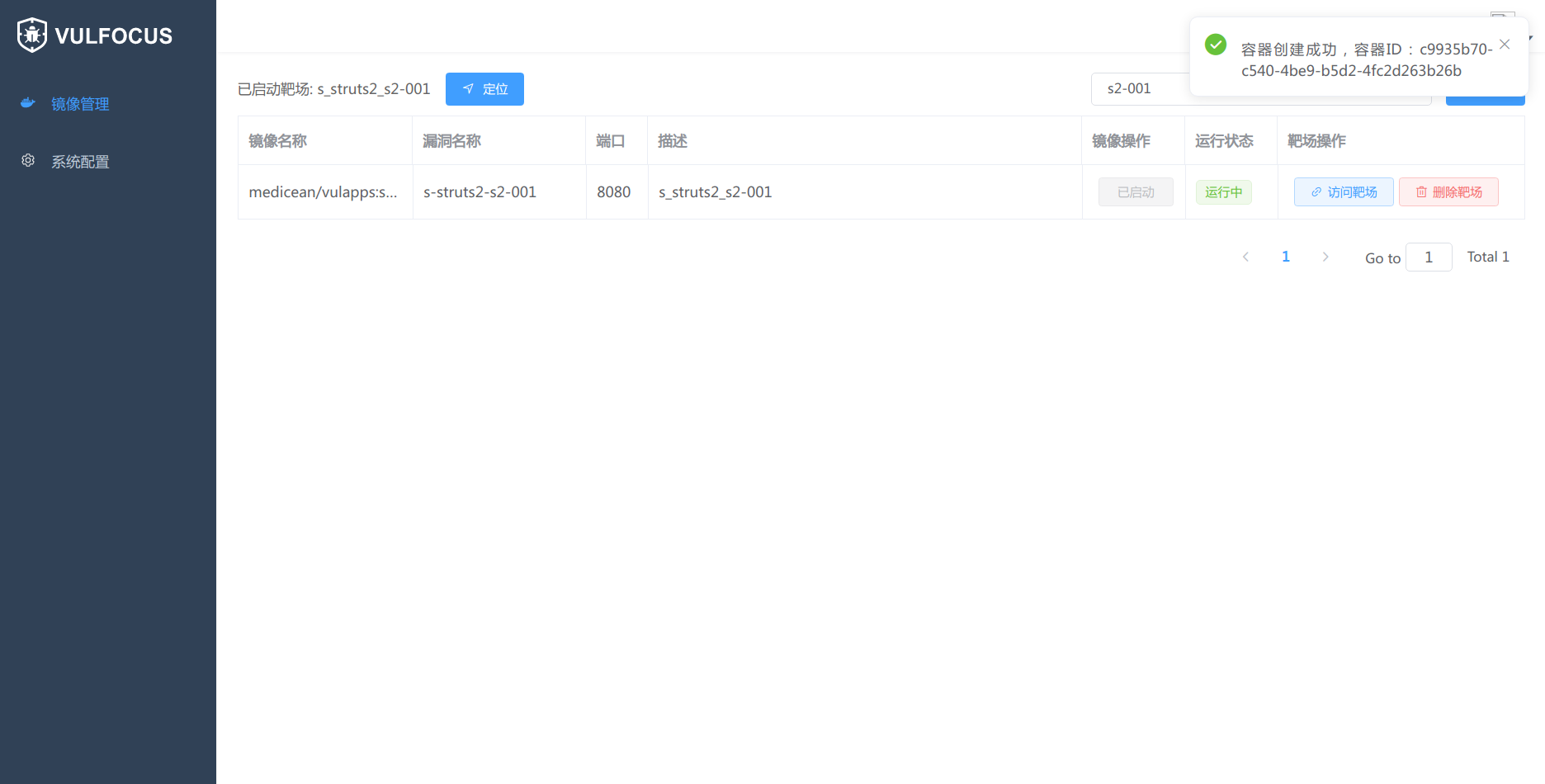

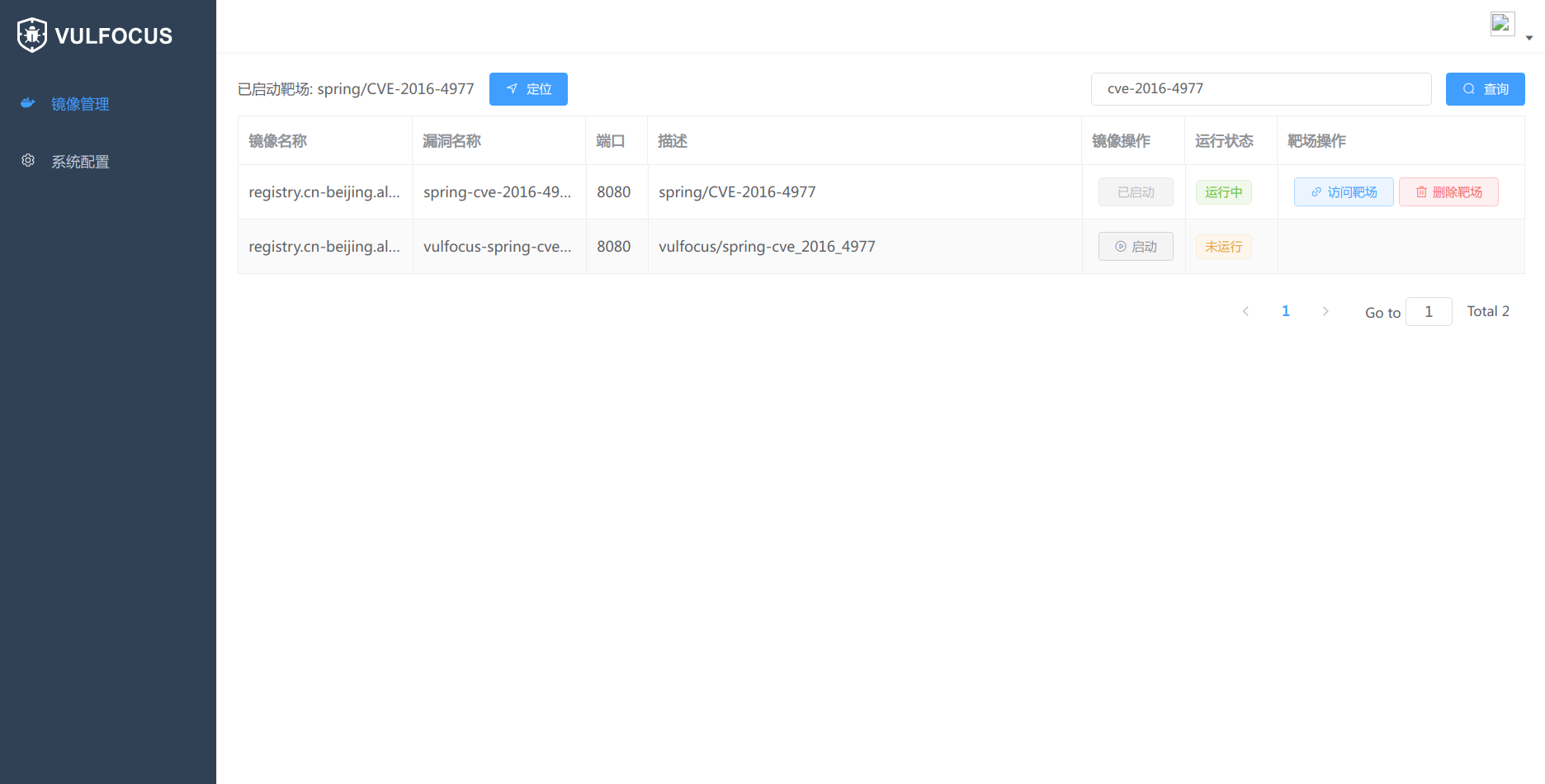

2.4 点击定位,可以查看已启动的靶场

上图中,代表靶场已启动成功,点击访问靶场即可访问靶场环境

2.5 靶场使用完毕后,请主动点击删除靶场按钮释放靶场

二、洞态IAST与在线靶场联动检测漏洞

“火线~洞态IAST”可与在线靶场直接进行联动,实现在靶场中访问时,自动检测相关的漏洞。配置方法如下:

1. 前往“火线~洞态IAST”获取Token

登陆“火线~洞态IAST”后,前往“部署IAST”功能,在第三步中,从自动下载中提取Token,图中标蓝位置

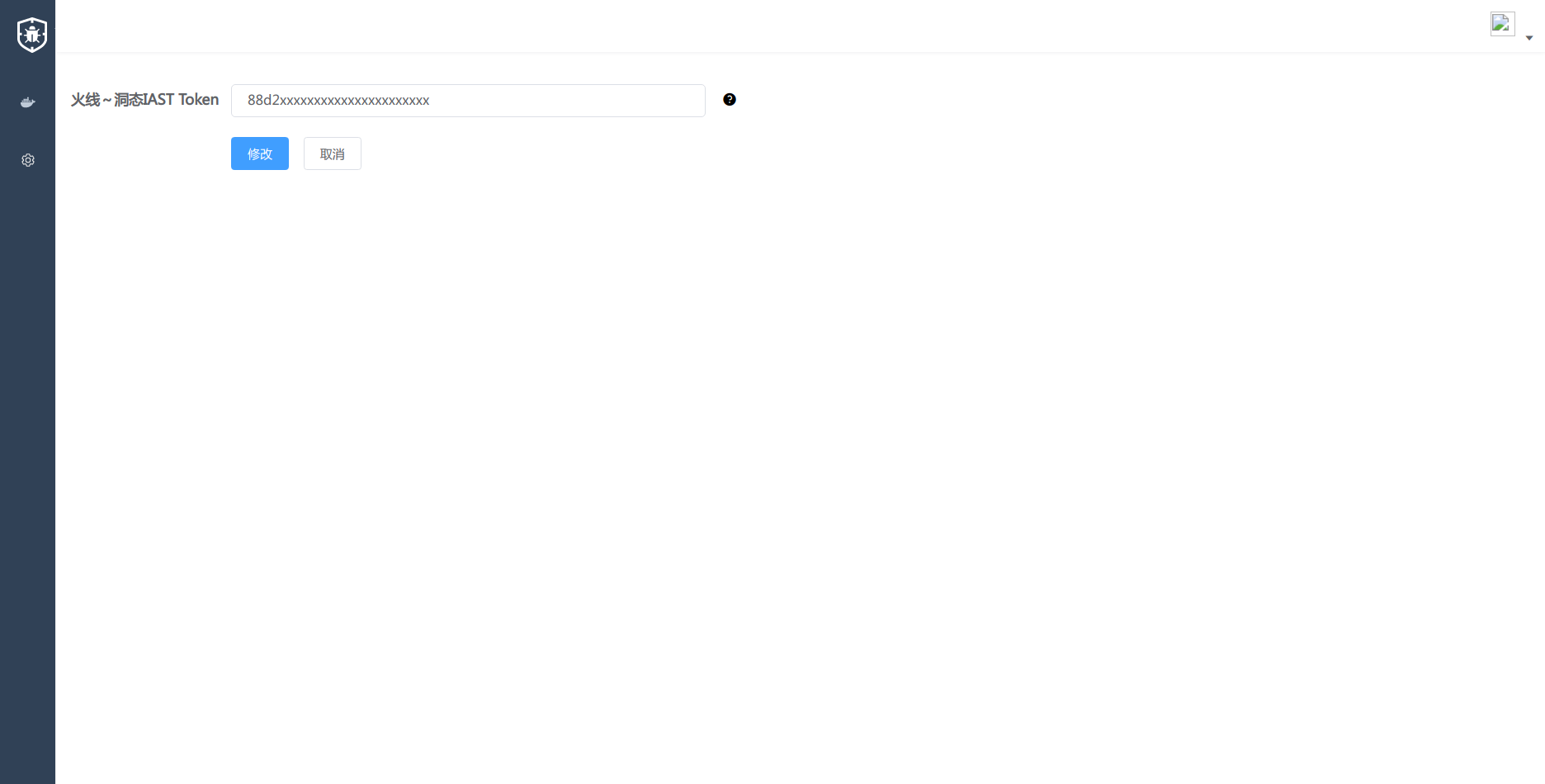

2. 前往“火线~在线靶场”配置Token

3. 下载对应的靶场镜像,启动靶场环境

搜索“cve-2016-4977”,然后点击启动

靶场启动后,访问靶场

4. 触发带payload的请求,触发漏洞

使用payload:/oauth/authorize?responsetype=${233233}&clientid=acme&scope=openid&redirecturi=http://test

本文迁移自知识星球“火线Zone”