原文:

https://noobx.in/blogs/how-i-was-able-to-inject-xss-payload-into-any-user-s-mailbox

大家好,

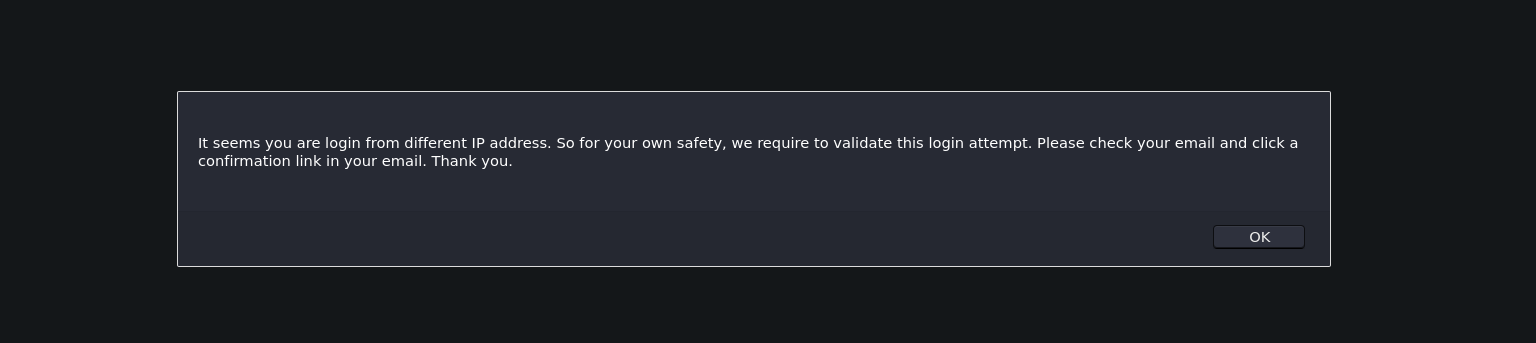

所以基本上这是我去年发现的东西,当侦查我发现管理员的电子邮件,然后我想尝试默认密码,但不幸的是,在第一次尝试中,我得到了完成IP验证电子邮件确认的警告。

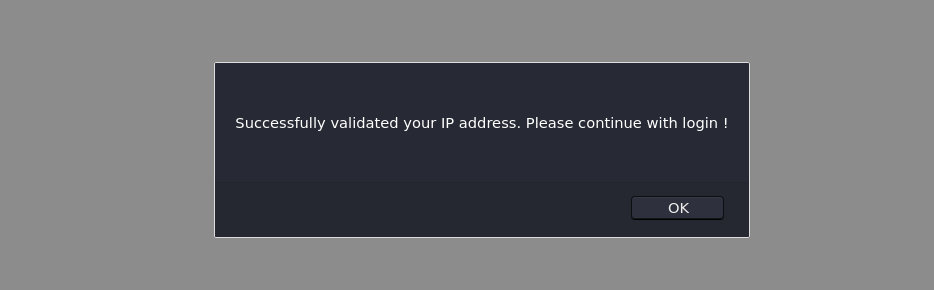

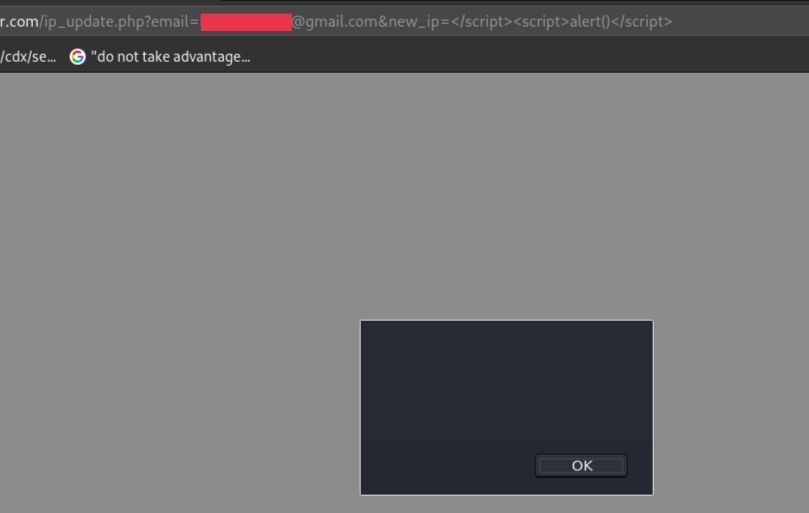

然后我快速注册我的帐户,然后尝试登录与另一个设备观察行为,发现这确认是为每个人,而不仅仅是管理员登录。我检查我的邮件并决定绕过它,在此期间,我成功地使用参数污染,现在我能够分配任何IP到任何电子邮件,因为链接是这样 https://example.com/ip_update.php?email=victim@example.com&new_ip=0.0.0.0 的简单结构。

在做这个的时候,我注意到没有特殊的机制或防护,它的工作就像检测任何IP,通过链接提交,它将保存为<script>sonsole.log("info")</script>

(是的,它的sonsole.log不是console.log !)

然后我想,如果我闭合脚本标签,编写XSS代码,是的,它生效了

https://example.com/ip\_update.php?email=victim@example.com&new\_ip= (email和new_ip都是可攻击的参数)

我在这里找到了反射XSS !

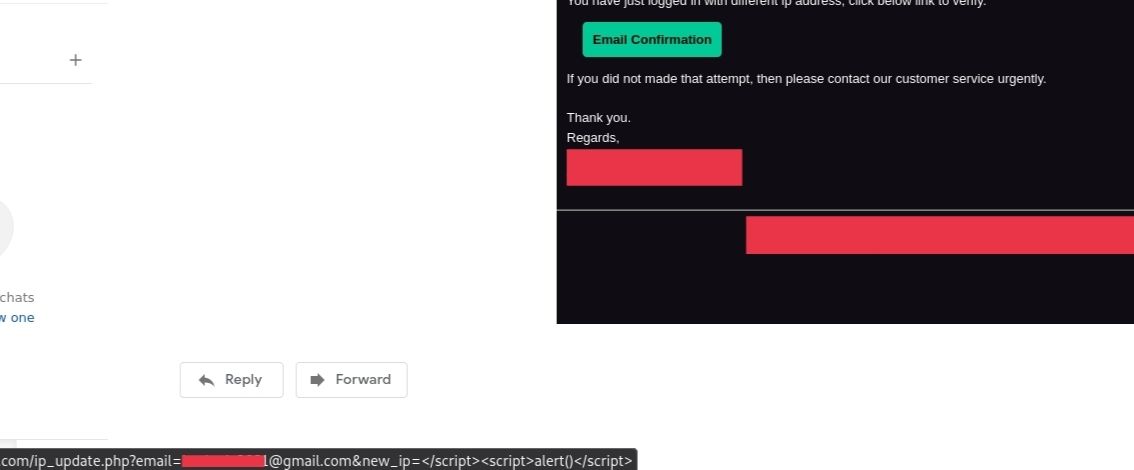

但我仍在寻找更大的影响,所以我再次开始调查这个案例如何将其升级。已经有机制来邮寄链接给用户,所以它帮助我完成目标有点容易。现在我需要做的是找到注入有效载荷的方法,我认为将有效载荷保存到IPAddress= parameter中的cookie中,然后可能是可能的,但没有成功,他们有另一种技术来传递IP。然后我寻找替代方法,我如何发送我自己的IP到服务器

然后!我发现X-Client-IP,是的,我们走!

现在我可以将XSS有效负载远程注入到任何用户的电子邮件中!

我必须说,挖洞还是需要有耐心。

本文迁移自知识星球“火线Zone”