原文:

https://nvk0x.medium.com/how-i-hijacked-12-subdomains-in-one-program-eea468bcd64f

3月4日早上,我醒来看手机。

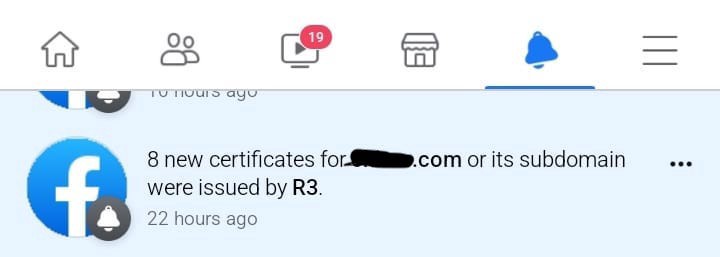

有一个Facebook通知##########为redacted.com或其子域名颁发了8个新证书。

三个月前,我报告了这个程序的几个错误,我想,我应该重新开始侦察这个程序。

所以我把redacted.com的侦查脚本放到了我的VPS里。

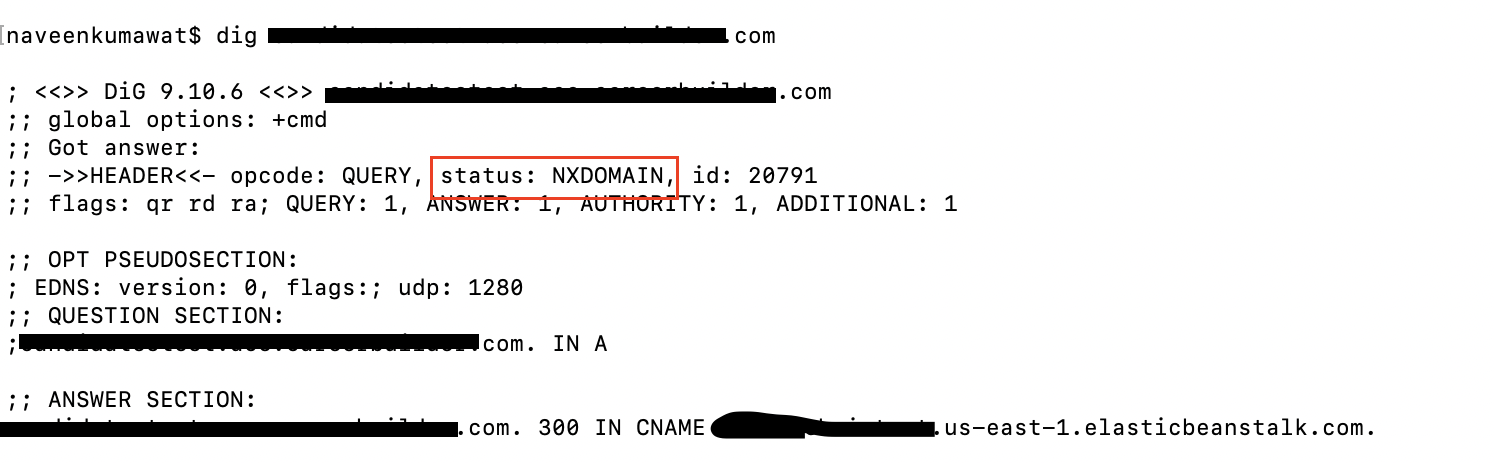

我使用了一个脚本来枚举子域,使用massdns解析所有子域并检查状态:Dangling DNS的NXDOMAIN记录指向Azure和ElasticBeanstalk服务。

在那之后,我必须手动检查azure和ElasticBeanstalk实例是否可以声明私有。

5-6个小时后,我收到一个通知“redacted.com侦察完成”。我开始检查vulnerable.txt文件,里面有14个子域,可能有漏洞。

所有子域的Dangling DNS记录指向us-east地区的AWS ElasticBeanstalk实例。

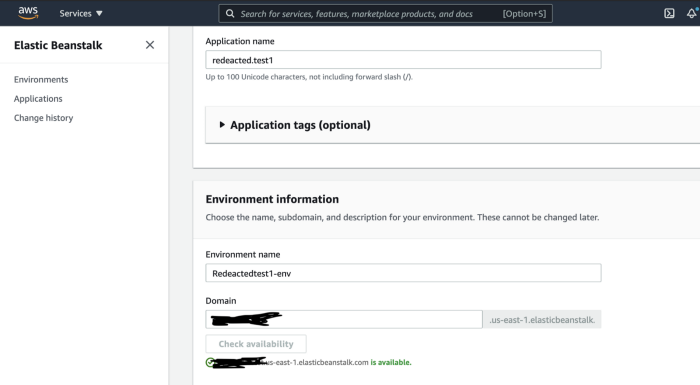

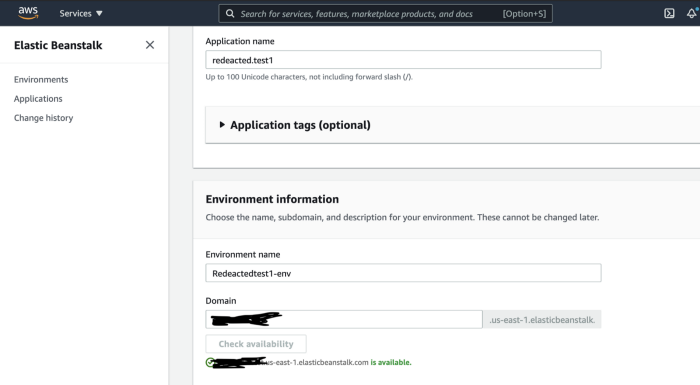

我查看了美国东部-1地区的AWS控制台,开始了环境创建过程。有两种环境,我们必须选择web服务器环境。

如果我们允许在我们的环境中使用Dangling DNS域,是检查子域是否脆弱的最后一步。

我一个接一个地检查了所有的实例,我震惊了,14个实例中有11个可以劫持。

我立即声明所有的实例并上传我的POC页面。

我确认所有子域名显示我的POC页面。

2天后,我又收到通知##########为redacted.com或其子域名颁发了3个新证书。

所以我有快速侦察脚本快速枚举子域,解决子域使用massdns,检查子域接管和把脆弱的子域放在vulnerable.txt文件。

我又能够接管另一个子域名,指向AWS ElasticBeanstalk在us-east-1区域。

报告并获得 $$$$

译者:

学到了,准备实操一波

本文迁移自知识星球“火线Zone”