原文:

https://ph-hitachi.medium.com/how-i-got-my-first-bug-bounty-in-intersting-target-lfi-to-sxss-58fa5c4f5882

你好,

我想分享我的第一个bug赏金在HackerOne,所以首先我打开所有在测试范围的目标浏览,得到我的注意的目标是在线IDE,像VS Code或Visual Studio Code。

这是在目标上使用的公开程序:

--https://github.com/microsoft/vscode

--https://github.com/cdr/code-server

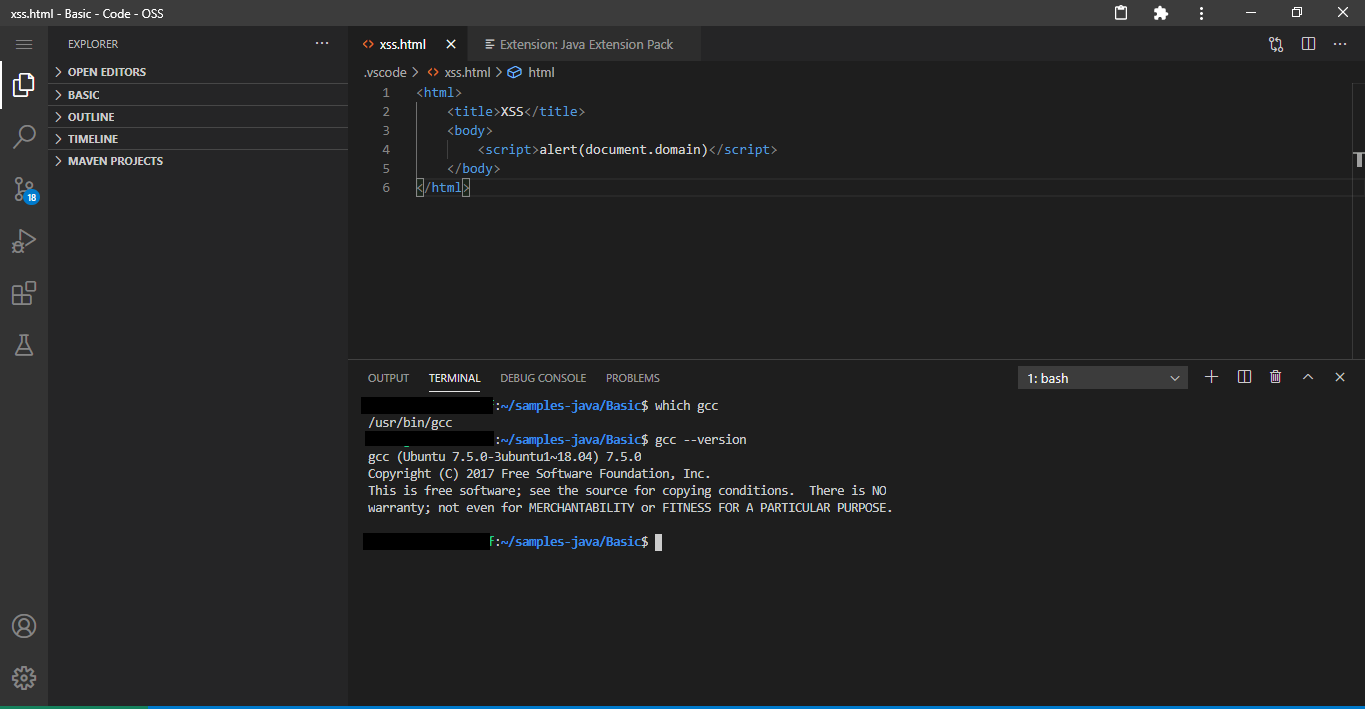

首先我探索这个网站既然目标是在线VS代码,所以我检查终端和检查的gcc版本和内核版本我试图获取root权限,但是失败了。终端开放给任何人,我可以在终端中执行任何命令,甚至可以反弹shell的。因为没有任何敏感信息。

因此,我创建了具有XSS有效负载的XSS.html文件。

但是在我运行之后,我看不到任何输出…

然后我开始查看源代码,我发现源代码很有意思。

- /usr/local/****/src/browser/media/favicon.ico

这是服务器内部的完整目录,所以我检查这个标签,并试图改变url,我试图查看/etc/passwd。

确认! !此LFI或本地文件包含漏洞!!

看到这后,我又看了一遍相关测试红线说明,因为我怕没有阅读该程序的说明而失去了很多奖赏,哈哈!!🤣🤣🤣

我又读了一遍说明和测试范围描述,他们是这么说的:

网站是一个在线IDE,对公众开放用于开发测试应用程序。它的主要目的是为训练营提供便利——它不是用于生产使用,或用于除一次性测试场景以外的任何其他用途。

shell终端故意对所有人开放,不需要身份验证,因为没有敏感信息需要泄露。

shell也是资源有限的,不接受入站网络连接,并且shell会话将自动过期。它不是作为数据的长期存储而设计的。

shell在一个容器中运行。它不应该是可能的访问主机操作系统,然而,如果你找到一种方法穿越到主机,那么我们想知道它 :-)

现在我们得到了一个LFI,然后我们需要在实际场景中利用它,因为可以在终端中查看/etc/password,所以这意味着他们不接受无影响的漏洞🤔🤔🤔

而且我有想法我们可以调用内部文件和创建的文件我可以使用它来创建文件*.php扩展网站权限,但它总是返回到“Content-type: text/plain”所以我们不能执行php文件,我意识到这non-sence因为我们可以在终端做所有的操作…

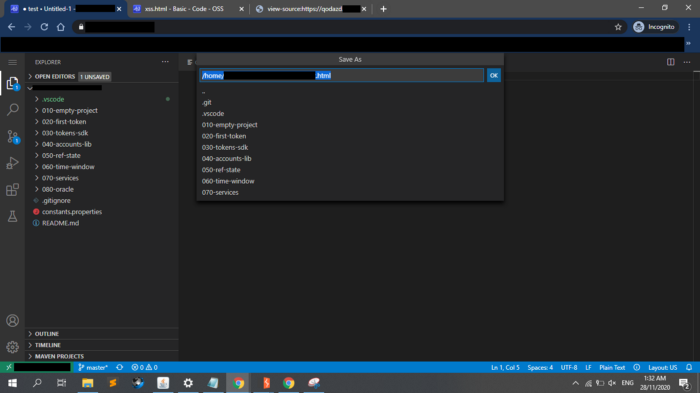

然后我尝试使用XSS有效负载创建的第一个文件,所以我编辑的位置作为内部文件…

然后我试着把它粘贴到/etc/passwd

然后我成功地得到了存储XSS!!所以我上报了。

然后这个项目就不在测试范围内了 :<

本文迁移自知识星球“火线Zone”