在2021年4月29日晚,群里的师傅们集思广益,又对host碰撞技术进行了一波激烈讨论。本文主要对群聊内容进行整理和扩充。

0x01 什么host碰撞呢?

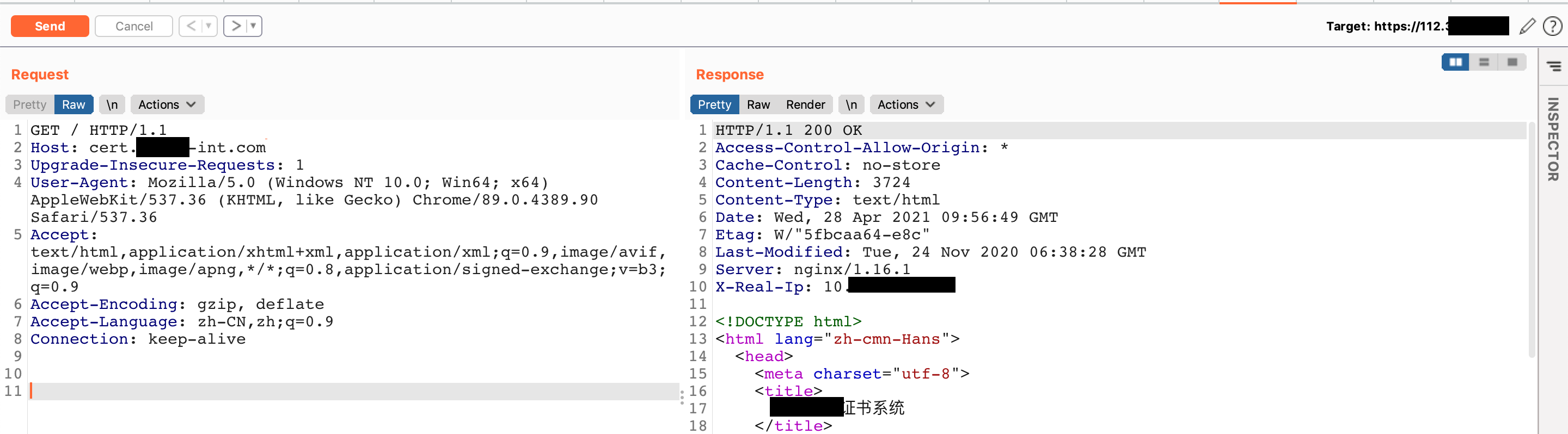

顾名思义,通过对IP和域名碰撞匹配,访问到绑定host才能访问的系统。

0x02 域名的收集

在我们对火器dns数据集进行大量分析和研判以后,发现如下几类域名存在漏洞的概率比较大。

1、 收集指向内网ip的域名

2、对线上系统所对应的子域名,通过添加test、dev、prod、uat等关键词来构造用于碰撞的子域名。很多时候,开发和QA测试要对线上已有系统进行更新和版本迭代,会用一些"测试"域名来进行host绑定,用于访问此系统。

oatest.company.com

testoa.company.com

oa-test.company.com

3、常见的企业内网域名,例如

*.corp.company.com

*.intra.company.com

*.company-inc.com

*.company-corp.com

*.companycorp.com

*.company-int.com

当我们找到用于企业内网办公的域名时,可以构造一份内网常见的域名字典用于碰撞。

- 单字母:a.company-int.com

- 常见内网关键系统:

admin

autotest

cert

confluence

console

crm

galaxy

git

gitlab

grafana

hr

it

jira

k8s

kafka

kafka-manager

oa

okr

package

packages

release

repo

report

sso

wiki

work

zabbix

0x03 ip的收集

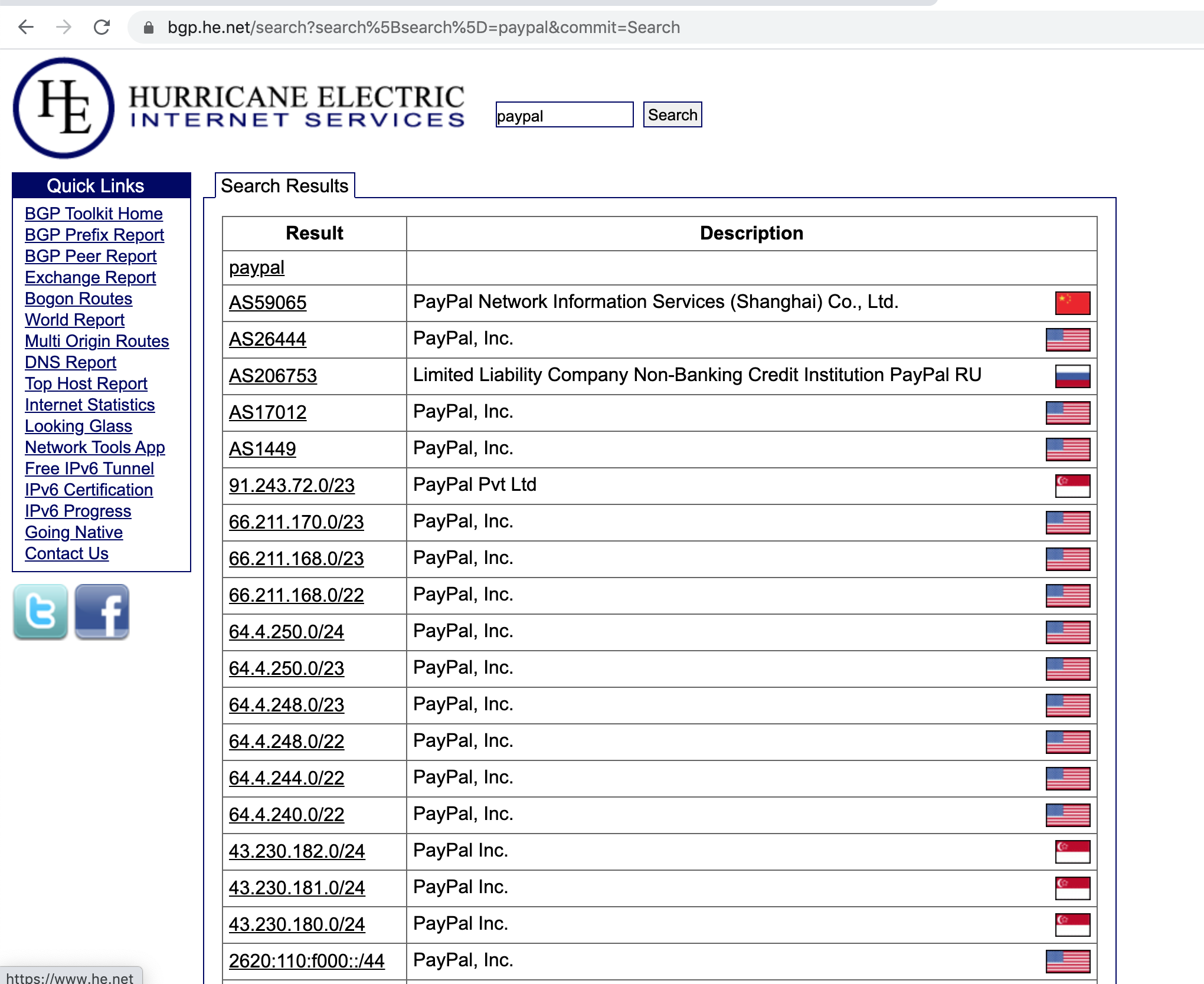

1、 ASN号段。很多大厂都拥有asn号段,例如paypal

https://bgp.he.net/search?search%5Bsearch%5D=paypal&commit=Search

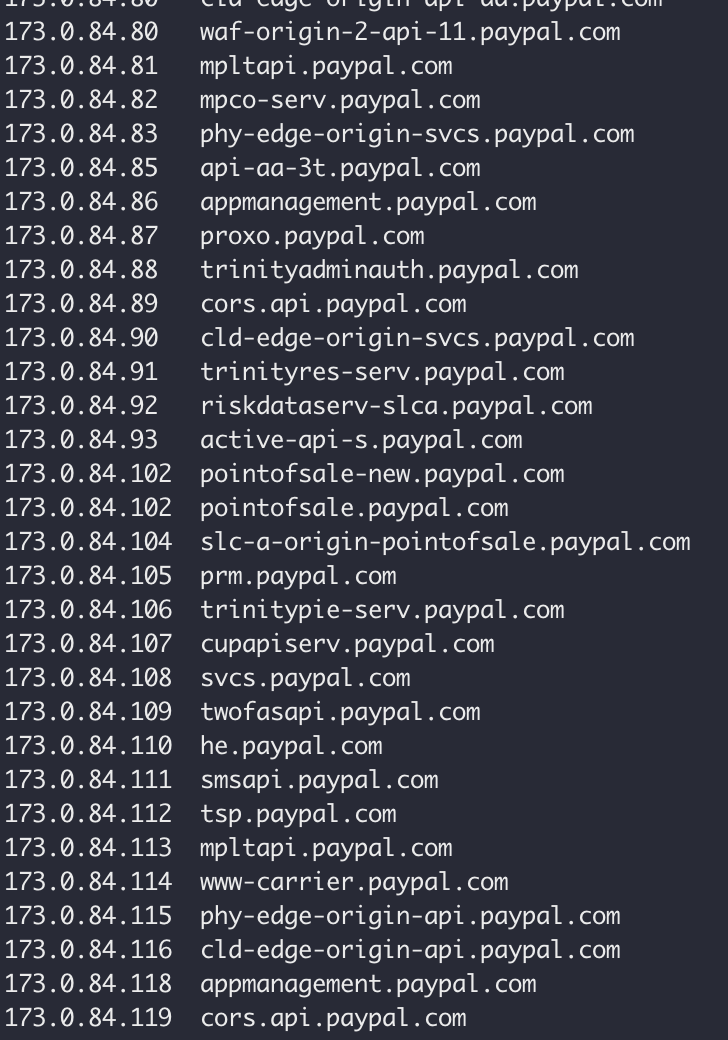

2、收集域名指向的ip

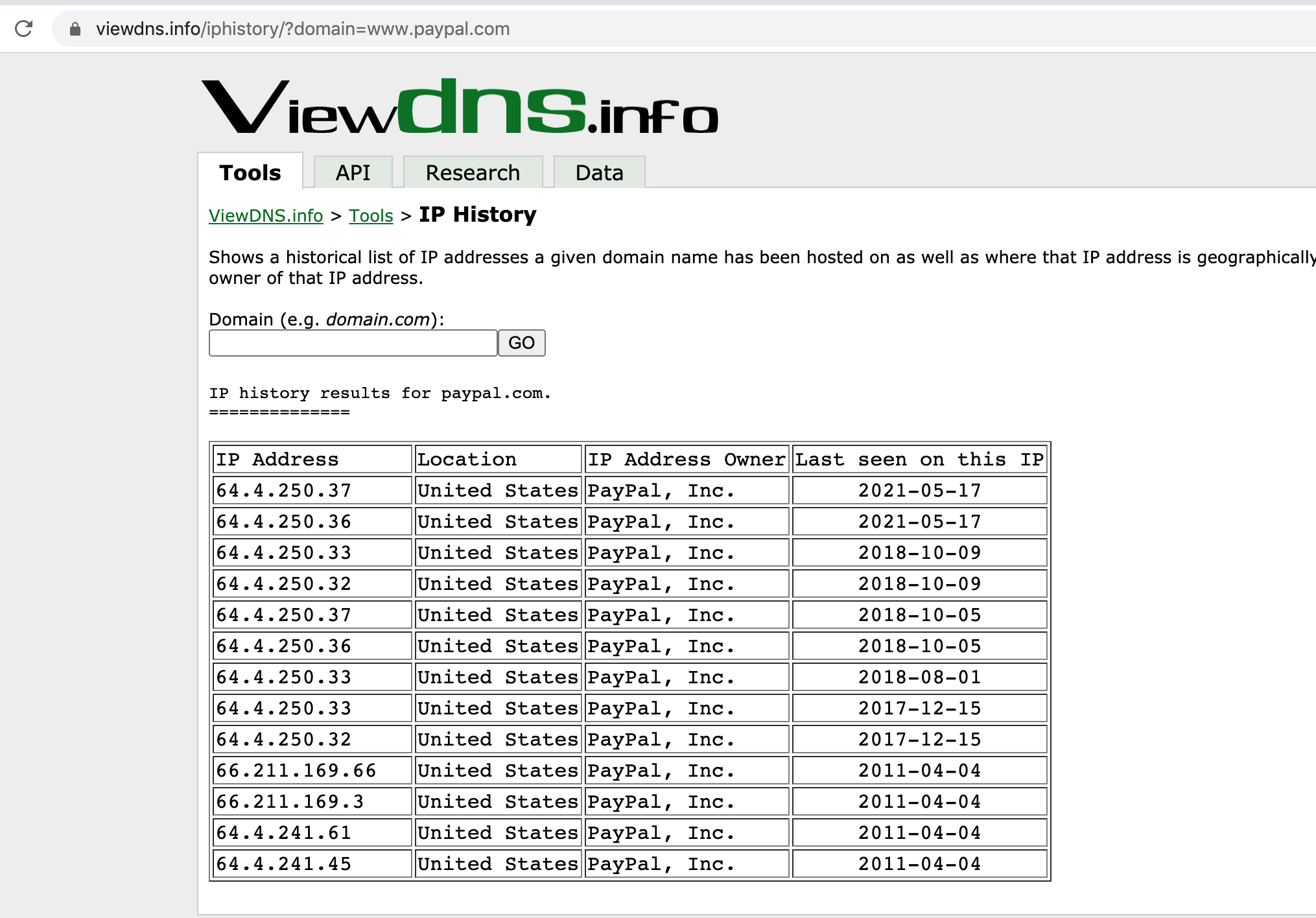

3、域名的历史ip数据。

https://viewdns.info/iphistory/?domain=www.paypal.com

4. 对收集到的ip,根据出现频率扩充成c段,如173.0.84.1/24 感谢mkdd师傅的分享。

0x04 例子

引用自: https://www.sohu.com/a/165368099_354899

文章讲述了乌拉圭17岁高中生Ezequiel Pereira发现谷歌内部主机信息泄露漏洞的过程,该漏洞获得了谷歌方面10000美金赏金,Ezequiel Pereira本人也因此进入Google漏洞名人堂。

漏洞发现过程

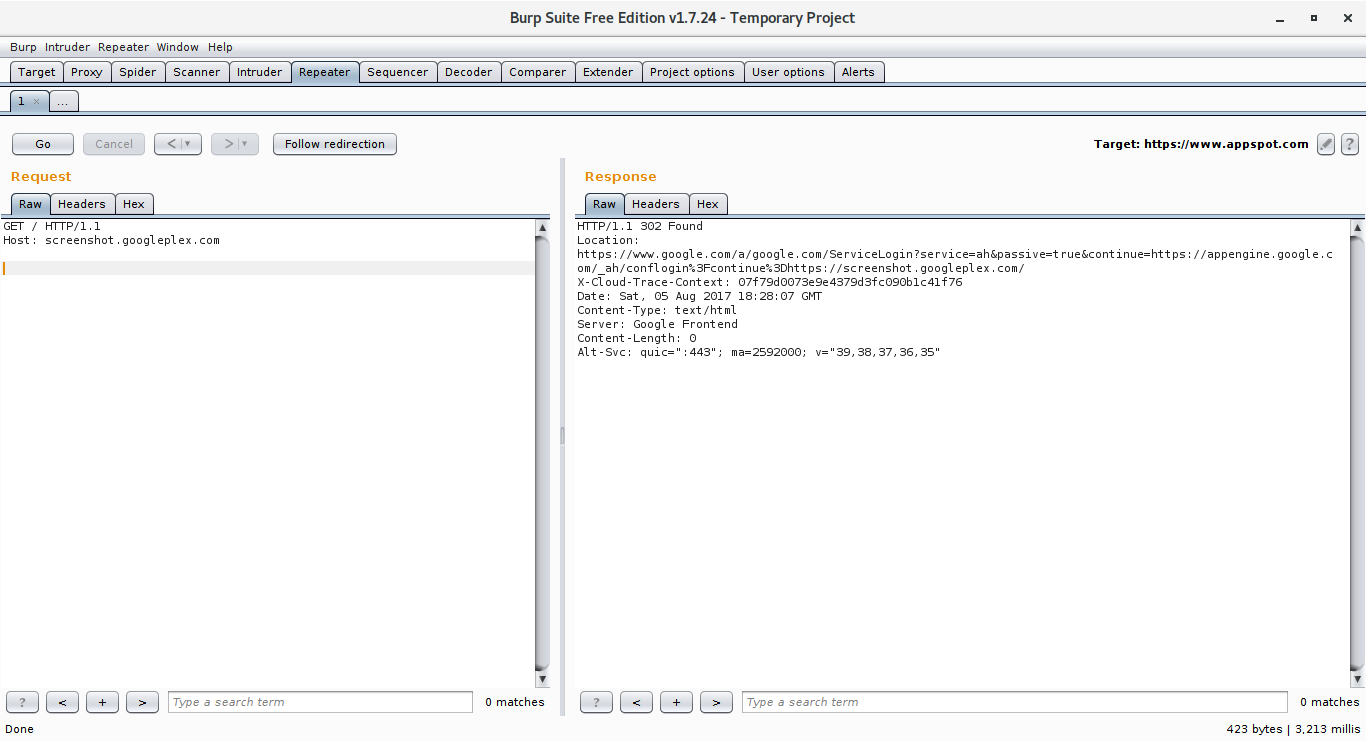

7月11那天,我闲来无聊,所以就打算找找谷歌的漏洞。经过对谷歌不同应用服务接口的大量测试后,我发现,在向Google App Engine(GAE)服务.appspot.com发起请求的过程中,可以在其request中改变主机头信息,间接指向访问谷歌内部服务系统.googleplex.com的。为此,用Burp来进行一些直观地操作和观察:

在不断变换的主机头请求信息中,大部分都为无效,要么返回404响应,要么设置了谷歌内部人员账户认证。但只有一个内部系统网站yaqs.googleplex.com,不需任何安全验证。

在对该内网请求的过程中,访问其主页会被重定向到/eng页面下,该页面非常有意思,包含了很多谷歌应用服务和网络架构的链接节点,但当我进一步访问时,却在页脚处显示了:”Google Confidential”(谷歌内部机密信息)字样。

思考题:曾经的谷歌犯了这样的错误,国内外其他云厂商会不会面临类似的问题呢?师傅们可以踊跃去探索一下。

本文迁移自知识星球“火线Zone”