原文:

https://shahjerry33.medium.com/xss-via-exif-data-the-p2-elevator-d09e7b7fe9b9

我如何发现此漏洞?

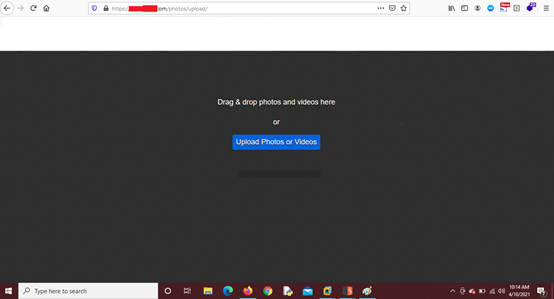

1.我的目标网站可以选择上传照片

2.因此,起初我上传了一个正常的exif图像来检查exif数据暴露漏洞

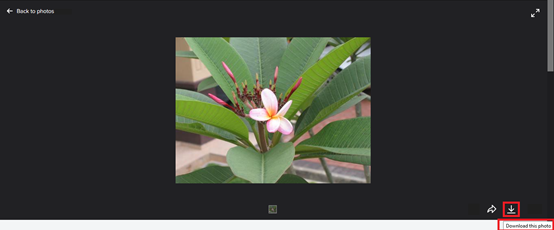

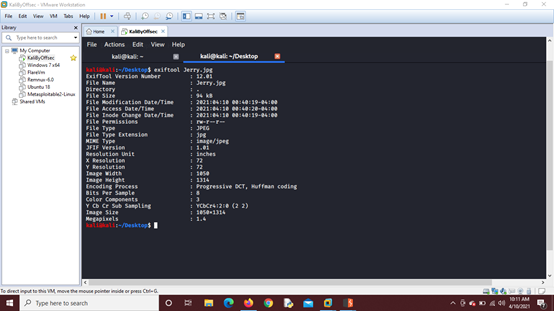

3.然后,我可以选择下载图像,因此我下载了该图像并检查了exif数据

4.然后我从Google下载了另一张图片并检查了exifdata

5.然后,我使用exiftool将XSS有效内容作为exif数据插入到图片中

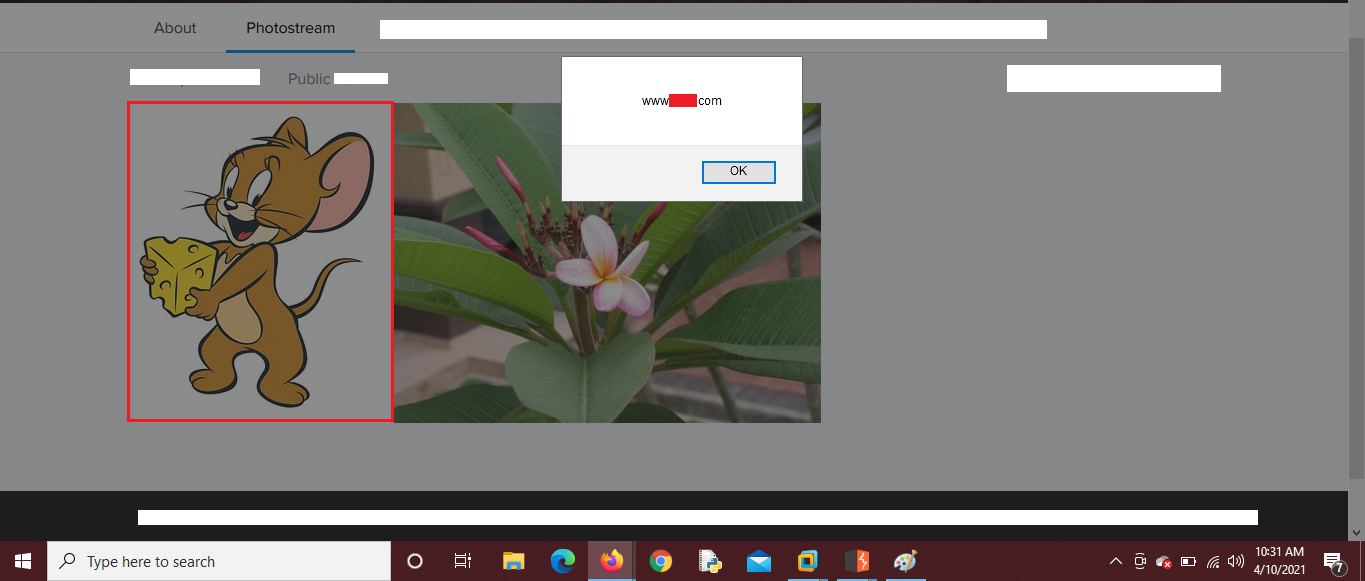

6.然后,我将图像上传到网站上,并弹出了XSS

影响 :

它可以使攻击者劫持用户的会话并接管帐户。由于它是已存储的图像,并且图像是公开的,因此可能更加严重。

译者按:

真是无处不在的XSS,作者通过向图片exif数据插入xss payload,构造有害图片。然后网站解析图片数据的时候,自动提取出了exif数据,插入网页中造成了xss。译者比较好奇作者怎么发现的这种漏洞。。有懂的表哥给我讲讲嘛。。

本文迁移自知识星球“火线Zone”