就在昨天晚上,我的好基友朋友突然给我发消息。我以为他是给我介绍小姐姐,结果他让我做我好多年都没做也不知道会不会做的CTF,我当场就点开删除好友题目链接看下这个好多年多没做也不知道会不会做的题目。

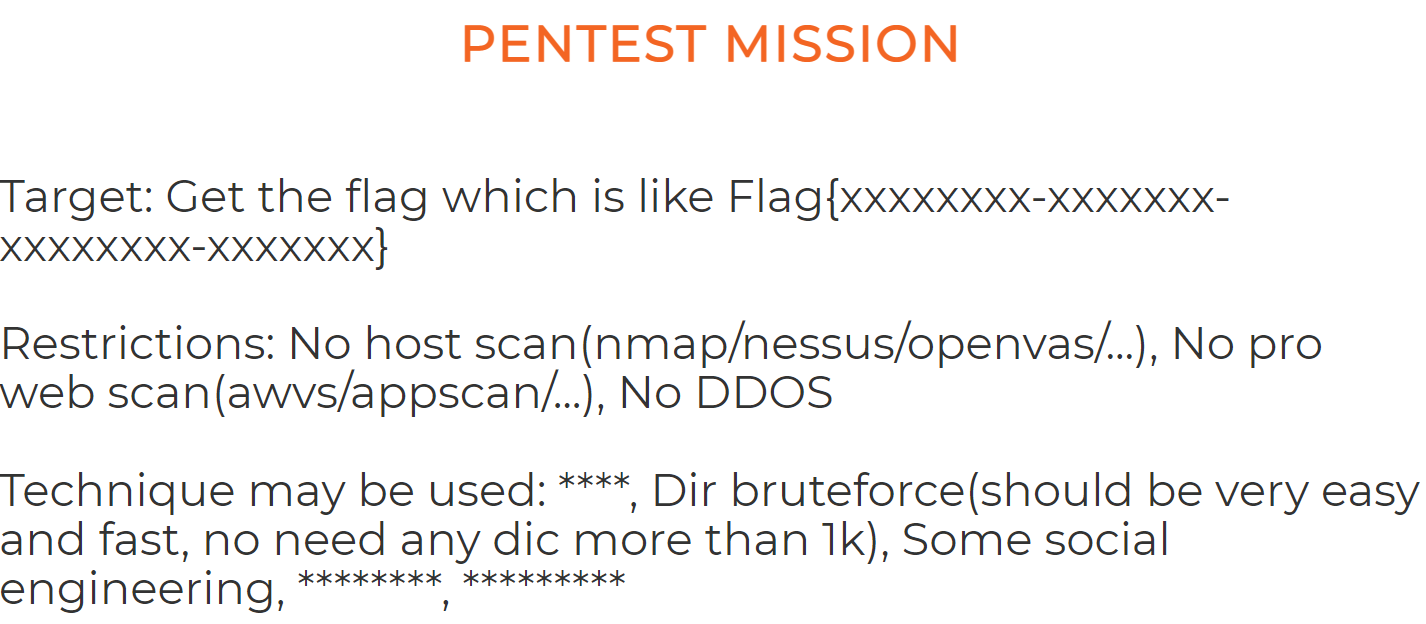

题目说明如下:

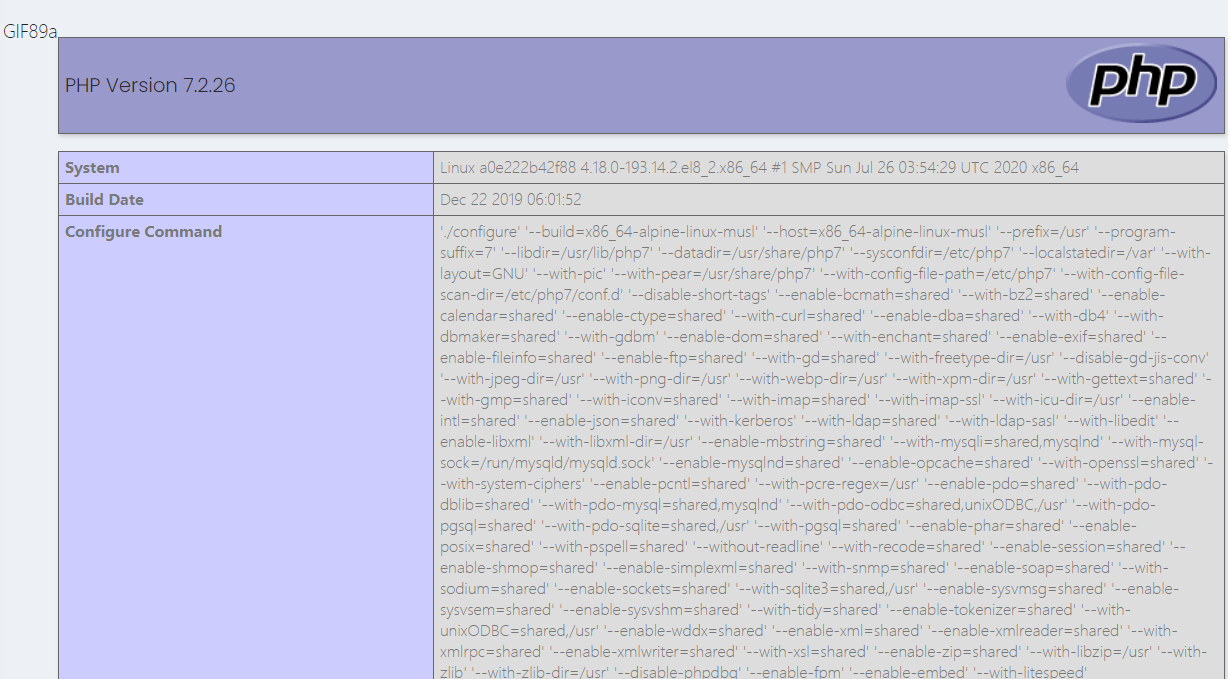

点开浏览一下题目

凭借着五毛钱的英语水平翻译这道题需要用到小字典爆破,社会工程学...等技术。于是乎我又细细浏览了网页,看看有没有什么特征点,在查看网页源代码的时候看到了作者的博客,然后就去作者的GitHub找到了源代码。

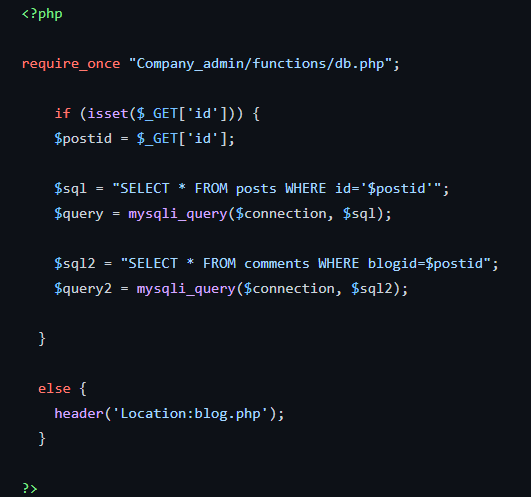

又用两毛钱的PHP代码审计水平找到了一处数字型注入,以及后台地址(直接把爆破过程省了)

遇到注入习惯性先手工注入,发现遇到',",空格就拦截。但是这里是数字型注入,不需要单引号双引号来闭合。所以直接用%0a,%0b,%0c..这些空白字符去替换就好。可以写Sqlmap tamper也可以自己写脚本。

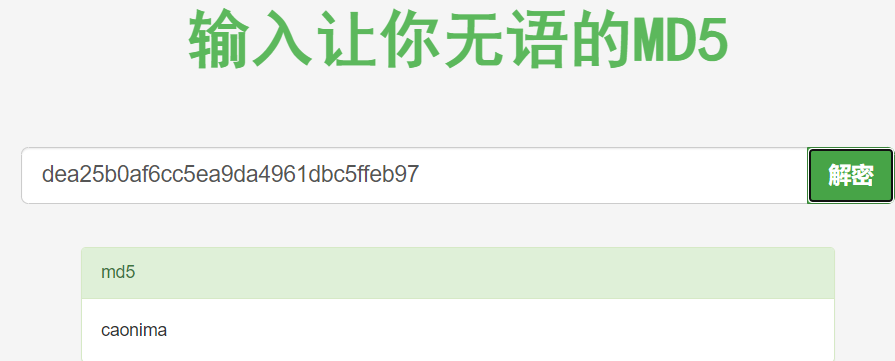

???结果我跑出来的密码是这样的,当场怀疑人生。失去了对生活的渴望

登录后台之后发现文件上传的功能,可以上传gif

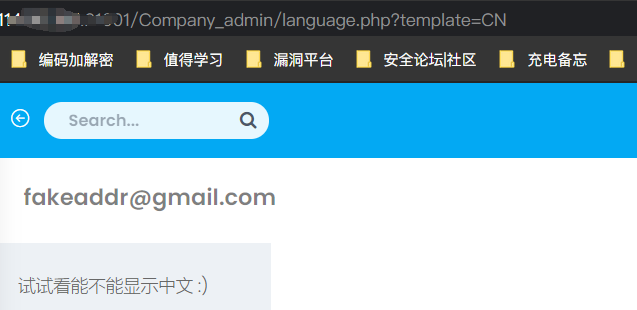

后边又找到一处切换语言的点,很明显的提示。

继续针对这个点测试,发现存在文件包含

然后配合gif文件上传 getshell。最后就是找flag的过程了

其实这道题sql注入出账号密码登录后台,文件包含配合文件上传getshell过程平平无奇。关键还是信息收集,没找到源码我可能真的搞不下来这道好多年都不做我可能真的不会做的CTF,甚至连后台都找不到。在渗透过程中遇到那些拿不到的站尝试去搜一搜指纹[包括但不限于网站指纹,开发者信息]可能会有意想不到的收获(有的大师傅们叫的佛站法:通过fofa找同源网站弱口令进后台getshell后拖源码审计,挖洞0day之后再回到目标站)。

本文迁移自知识星球“火线Zone”