- 遇到的一个站,使我更相信的渗透测试的本质是信息收集。

用goby扫了一下,扫出两个域名,一个主站,一个子站

xxx.xxx.com

2.从登陆框是没找到什么漏洞,只能注册一个账户进去看看,进去的话权限不高,也就只能查看一个公开信息,看了半天也没找到个漏洞点。

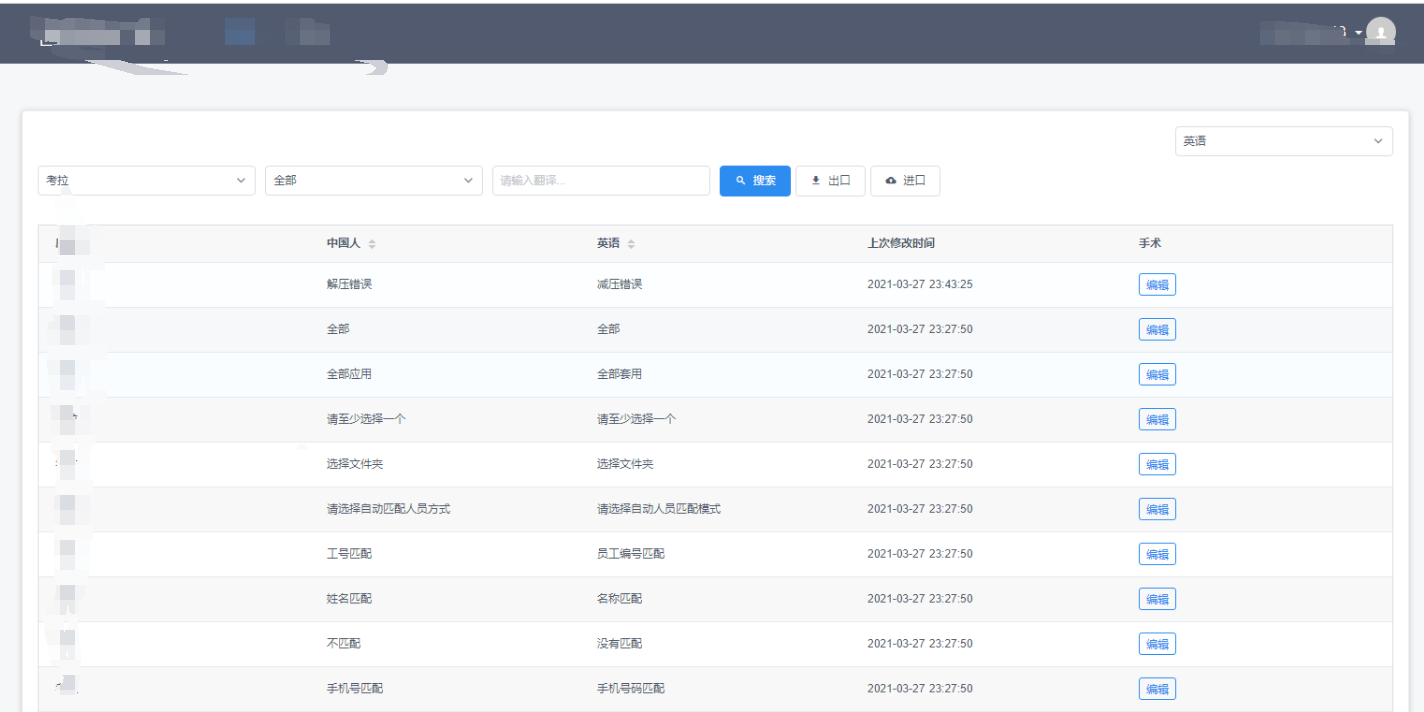

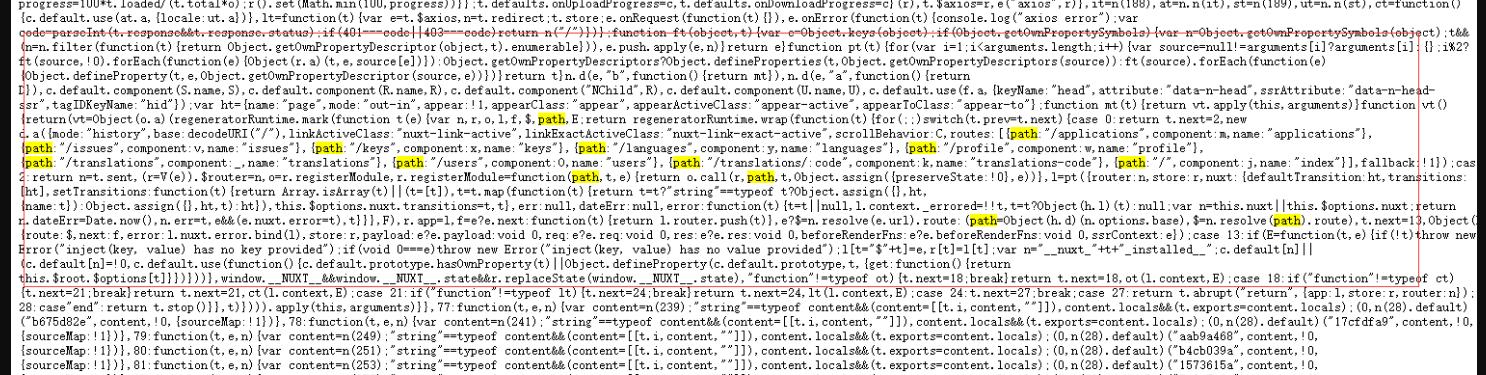

3、之后就只能去翻js文件了,全局搜path参数,找到几个地址

4、直接去试试,发现未校验用户权限,均能直接访问

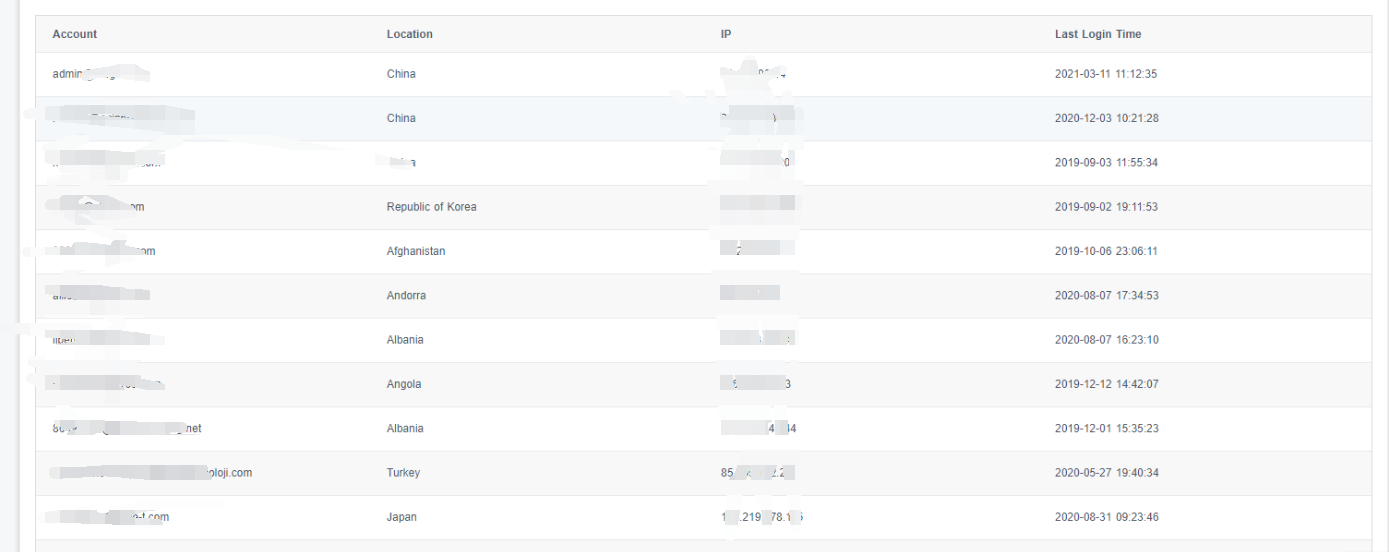

其他的路径就不看,我们直接看users路径,在这里我还遇到一个坑,直接加路径的时候,啥也没显示,我以为是路径地址不对,直到后来在users后又加了一个/ 才访问到,差点就错了漏洞。

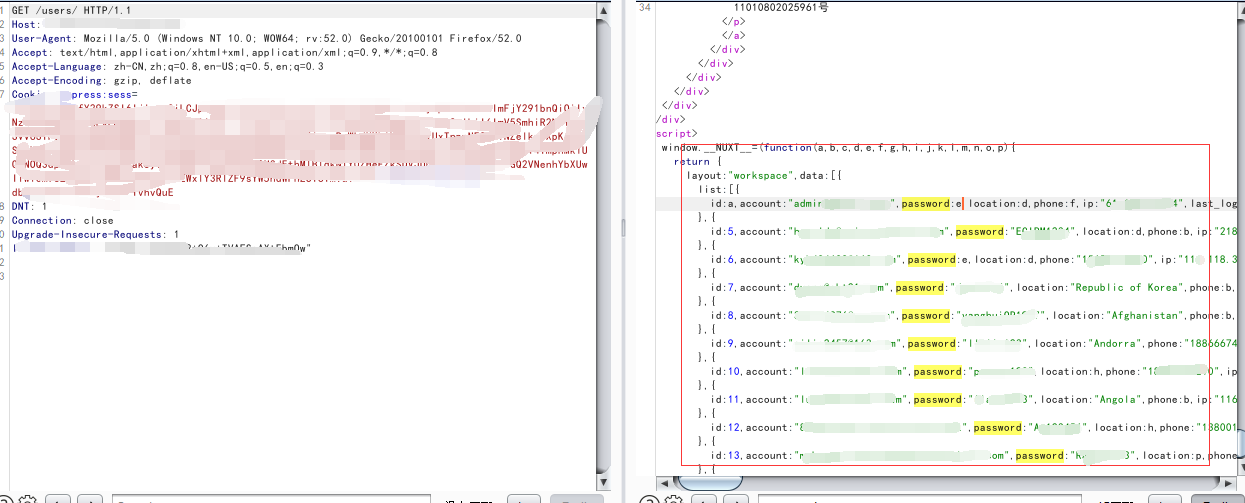

5、到这里就已经算是个越权漏洞了,在我抓包此处的时候,又发现一个漏洞,竟然在返回包里返回了所有用户的信息,包括密码。

6、这不就是一个获取批量用户信息的严重漏洞了吗!!!

其实这个漏洞没有太多技术点,所以渗透测试的本质,还是信息收集,千万别空有一肚子墨水,却无处发挥。

本文迁移自知识星球“火线Zone”