很多小伙伴在挖SRC的时候发现一个小小的漏洞点酒着急去提交了。比如一个危害小的Self XSS,这种单一的漏洞在厂商看来利用成本高难度大且影响较小一般会忽略处理。而当你结合其他的漏洞点,证明该漏洞可以和其他漏洞打组合拳,奖金和评级就翻了几倍。

如:

你可以根据uid获取该uid的用户数据,但uid不可遍历这时可以尝试去找能获取到用户uid的接口/功能点。

XSS + CSRF 蠕虫

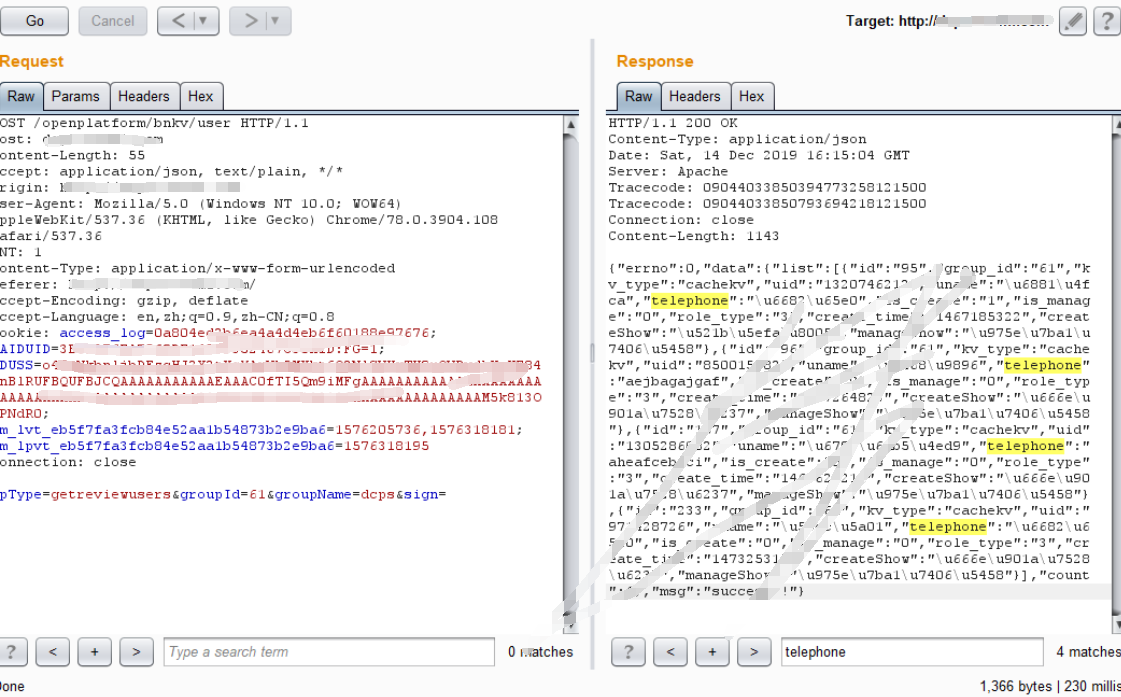

对于可能返回数据但前端又看不到的接口多F12或者抓包看看返回包

http://dcps.example.com/#/config/service/join

发现可以获取服务组内所有审核人个人信息,包括姓名和电话,以及服务组创建时间,类型等

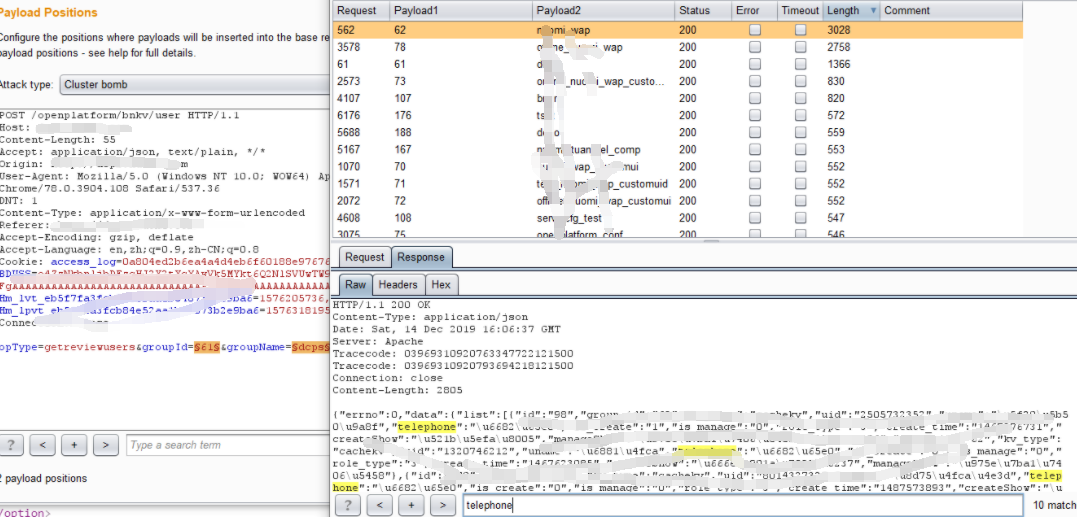

但只有一组id为61的数据,数据量有点少。经过fuzz发现当groupid和groupname相对应时则会查询出相应信息。根据前边在options标签中获取的groupname可在burp中introduce模块设置好payload进行利用

其中length大于299的包为有敏感数据的包

本文迁移自知识星球“火线Zone”