原文:

https://infosecwriteups.com/how-i-hacked-facebook-part-one-282bbb125a5d

有删减

我从未在Facebook的子域上发现过漏洞,在看了很多漏洞文章后,我决定进行尝试。

阅读了这篇文章后(https://ysamm.com/?p=280),我决定我的目标是https://legal.tapprd.thefacebook.com,我像找到rce一类的漏洞。

我用fuzz工具跑了一会,想找到所有接口,过了一会,我得到如下结果。

Dirs找到的403接口

/tapprd/

/tapprd/content/

/tapprd/services/

/tapprd/Content/

/tapprd/api/

/tapprd/Services/

/tapprd/temp/

/tapprd/logs/

/tapprd/logs/portal/

/tapprd/logs/api/

/tapprd/certificates/

/tapprd/logs/auth/

/tapprd/logs/Portal/

/tapprd/API/

/tapprd/webroot/

/tapprd/logs/API/

/tapprd/certificates/sso/

/tapprd/callback/

/tapprd/logs/callback/

/tapprd/Webroot/

/tapprd/certificates/dkim/

/tapprd/SERVICES/

这足以证明这是个大网站,我然后开始阅读js文件。我注意到一种绕过重定向到登陆SSO的方法, https://legal.tapprd.thefacebook.com/tapprd/portal/authentication/login,然后我开始分析这个接口

/tapprd/auth/identity/user/forgotpassword,在这个接口上fuzz了一会,我又发现了一个接口

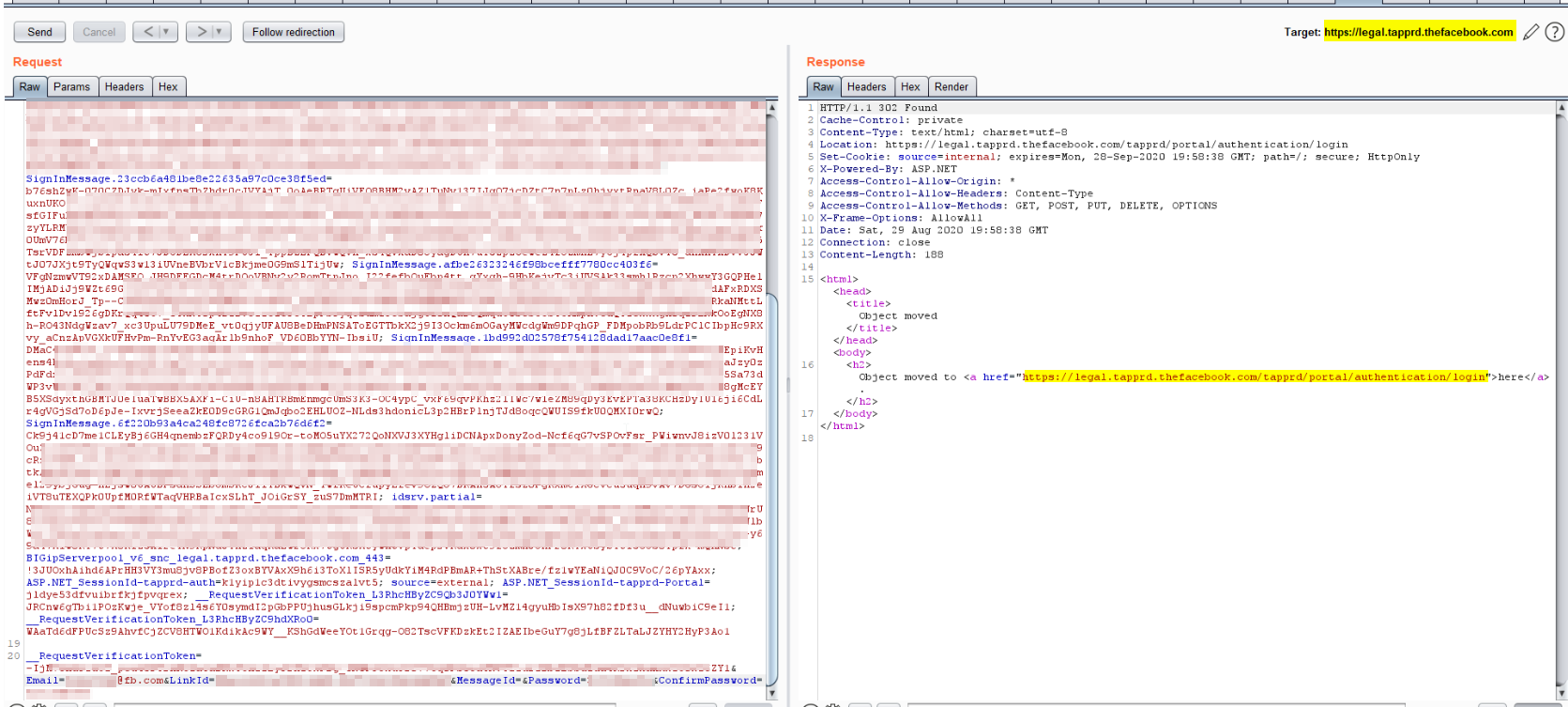

/savepassword,这个接口只接受post数据。又阅读了一些js文件,我知道了这个接口参数又token和csrftoken,我用burpsuite测试了一波,但是报错了,报错信息是“was execution this operation failed “,我想可能是因为邮箱之类的又错误。然后我用单词组合了一个邮箱列表,使用intruder爆破了一波。有一个302重定向的结果。

让我们回一下,我们发送了点啥,一个邮箱,一个csrftoken,一个新密码,然后我们得到了一个302跳转。

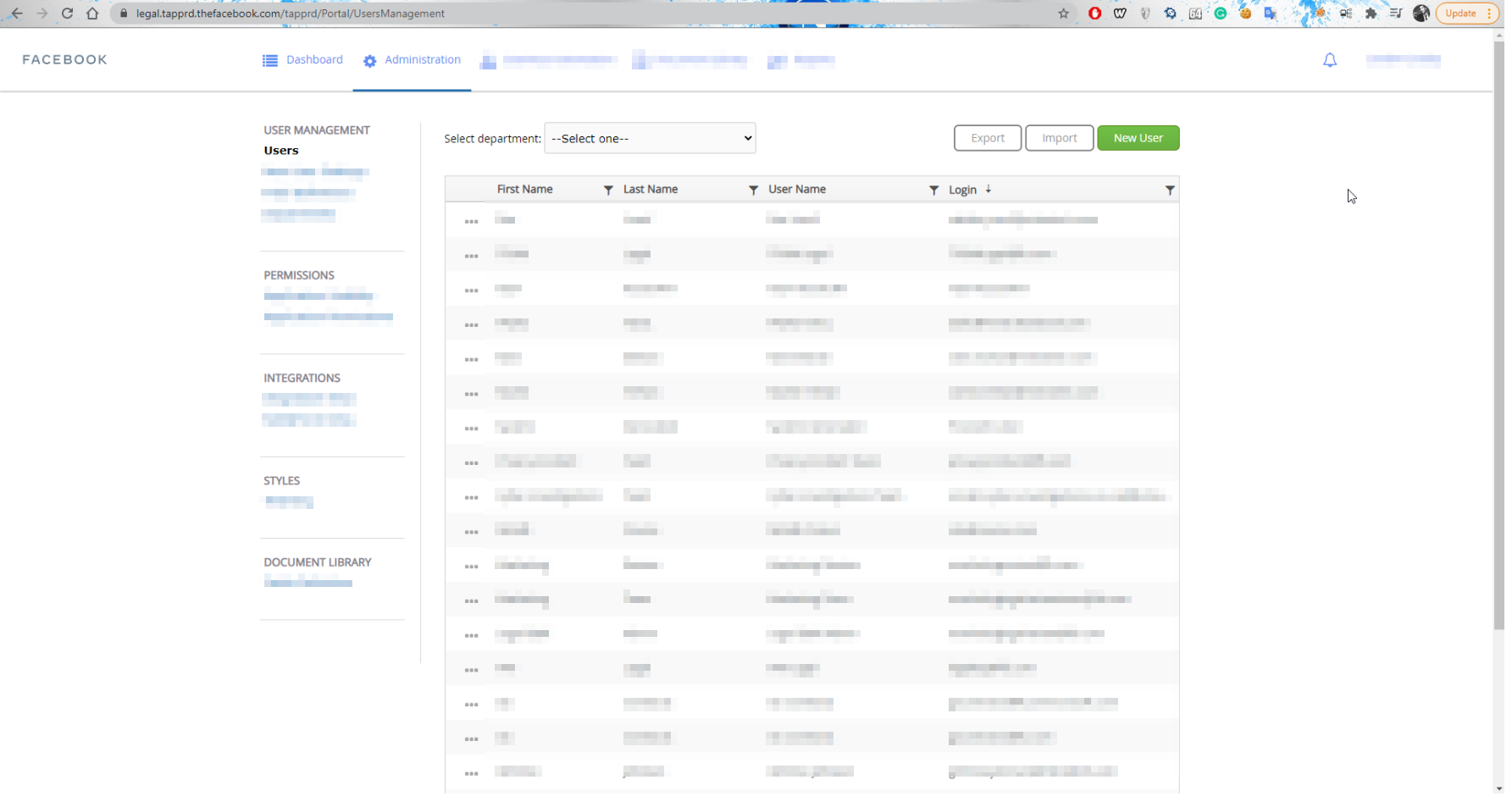

现在,我使用那个邮箱和新密码可以登进去了。

译者按:

经典的接口泄露,和fuzz参数组合出来的漏洞。这种情况普遍存在于接口上,大家如果发现存在类似的接口可以合理的推测一下参数,然后传递一波数据,看能不能构造出来接口期望的数据,如果恰好构造对了,那就可以利用一波了。

本文迁移自知识星球“火线Zone”