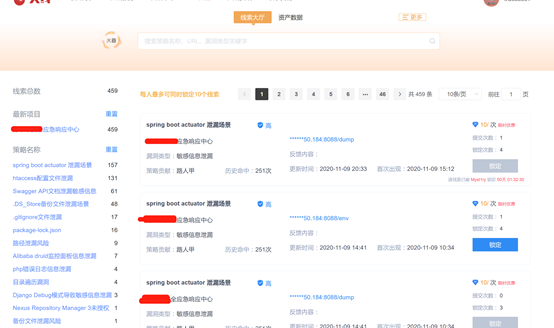

我对一个厂商进行资产收集,一开始我只对主域名进行了子域名爆破,没有发现很好利用的资产点,然后我又通过从其他网站搜集了一些根域名,再次尝试对子域名进行爆破。在经历了vps被封,dns请求被丢之后。我选择了来火线寻找一些资产数据。

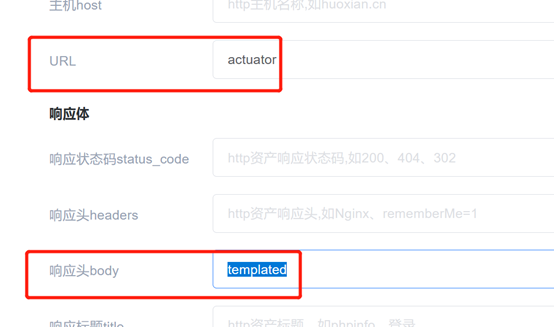

从线索这,我发现火线提供了很多挖洞技巧,我决定先用spring boot actuator泄露这个漏洞点。但是小弟没有查克拉啊,没有办法查看完整链接啊。小弟决定自行构造搜索条件。先点击资产数据,然后点击URL数据,再点击高级搜索。

然后填入对应的特征。

找到27个资产

访问其中一个http://api.xxxxx.com/actuator/env

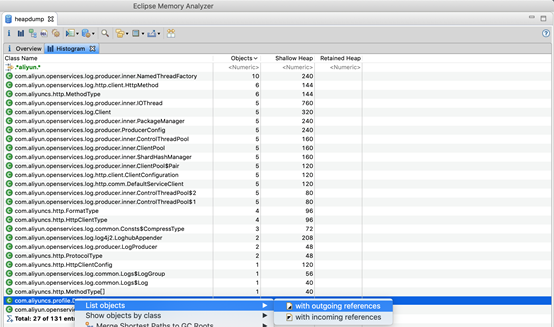

下载http://api.xxxxx.com/actuator/heapdump

通过 eclipse memory analyzer工具 在Histogram里搜索类名,.*aliyun.*。

在com.aliyuncs.profile.DefaultProfile里搜索发现accesskeyId

和 accessSecret,通过第三方平台导入keyId和Secret,然后扫描阿里云所有区域,总共发现了1600+台机子。

可以导入到自己的账号里,进行操作。到现在为止,我们已经可以控制该公司的所有云主机。

本文迁移自知识星球“火线Zone”