前言

前一段时间刚打了某省的某网的一个攻防演练,真就离谱,某大厂在前期不讲武德在攻防演练前期在(全是BJing的出口地址,移动热点或者住宅用户)通过某中间件弱口令进入后台,后台文件上传获取shell提前放入HM这本身就离谱,这个还是结束后参加了一个应急经过溯源分析发现的,这刚刚好就能解释清楚为什么某队在开局半小时直接突破边界进入业务内网。其实这种情况经常参加RedTeam的兄弟们也经常见,更z的套路也会存在,不过还是忍不住想吐槽一波。

信息搜集

某网的段儿其实很明显,不考虑ip封禁的话其实这边儿我们考虑的还是批量扫描,以shiro、struts2为主,整个信息搜集的工作进行了开局的头两天,其实基本上没有收获,基本上都是一些业务系统的弱口令,涉及的数据量其实也不是很大,加起来也就十几W,就数据分来讲也很难算是什么成果,业务功能都比较简单,都是一些增删改查,所以没有shell。

忽略的8848端口

进行了基本上三轮的信息搜集,基本上没有进度,然后在互联网的大B段发现了一个8848的nacos弱口令,检测无nacos反序列化rce,但是在配置列表存在多个“Data ID”,导出配置文件

在配置文件中发现大量的配置,包括MQTT、ActiveMQ消息队列、Redis连接配置文件以及Mysql配置文件等

连接消息队列

连接MQTT队列接受消息

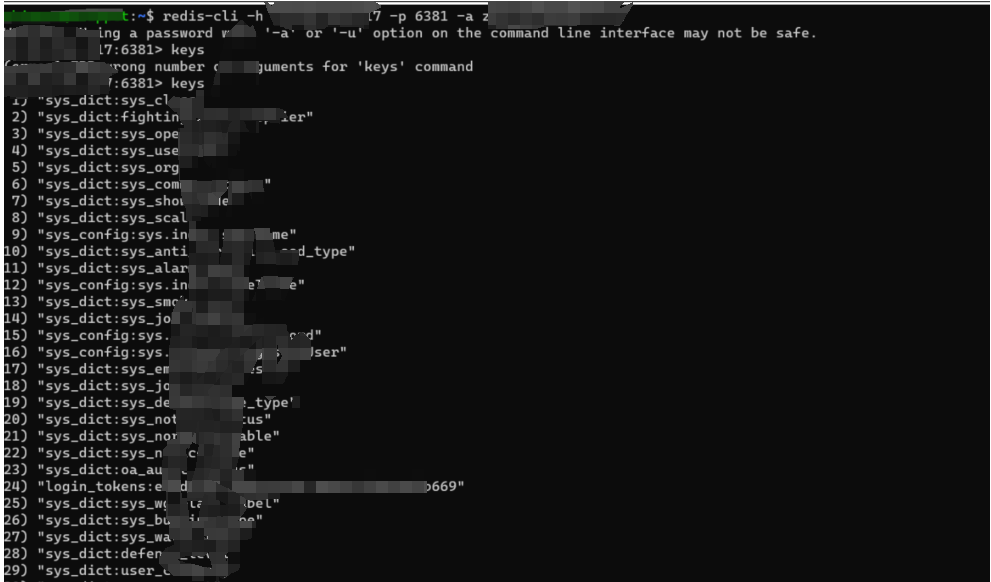

连接redis缓存查看缓存数据库数据

获取到大量敏感数据。发现外联数据库,阿里云主机

测试连接没问题,登录数据库,发现数据库中有我们想要的数据,数据量100W+

且还发现该数据库涉及第三方运维公司部分网站数据库,且可控制该运维公司的官网,

且该数据库中含有第三方运维公司的oa系统的数据。在该数据库中存在一个数据库***-config,第三方数据中包含其所有运维甲方的设备的账号密码

通过配置文件数据库发现到我们做信息搜集没发现的一些网站,为避免被指纹识别,这里我放上登录后的页面

通过配置文件,发现互联网的一个网站可登录,后台存在rce点

通过执行命令,获取反弹的shell

该机器涉及的内网网段是我们想要的网段。

内网横向

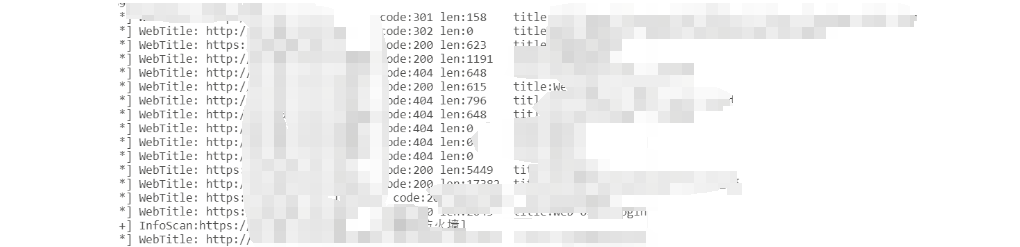

该机器不出网,写入webshell,端口转发到本地,利用webshell上传工具,进行内网扫描

上传fscan,搜集所有的内网网段的信息,

此外发现内网存在大量的nacos服务的网站,同理通过配置文件,实现了对目标靶机的控制。

总结

红队不单单拼day,本质还是信息搜集,有可能三轮、四轮信息搜集下来也有忽略掉的东西,红队这两年也越来越难打了,HVV的现状基本上就是这样,希望HVV环境能越变越好,不单单为了成绩去参加HVV,而不是Z套路用尽。