0x01 资产收集

周末下楼去给电车充电看到个二维码

跳转小程序配置好proxifier

History发现了一个子域名接口

一眼Spring-boot

访问swagger-resources找到一些接口,发现message/v2/api-docs 构造message/actuator/env读取到了env

看到有AK/SK,利用heapdump工具脱敏

0x02 打点

也有mysql、redis密码泄露但是做了白名单

小Tips:比如阿里云的库就可以使用阿里云的vps去连接有可能bypass但是我这次没有成功

利用cf直接接管阿里云

0x03 到这已经拿下供应链

目的是目标机,找一下目标的实例跟数据库

翻到域名解析记录

找到ecs实例

我的需求是当前ecs的绑定数据库是哪个,如果装了云助手可以直接免密登录

find / -name "index.html" 找到Web目录 /etc/nginx/www

看来看去发现不对劲这台ecs只放了前端的东西,猜测是ecs1 ->通过nginx反向代理 -> ecs2

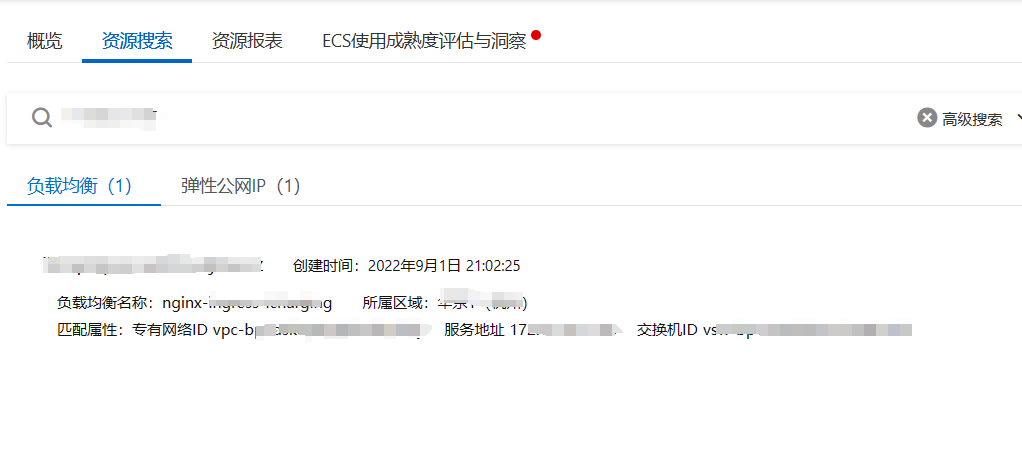

他这做的是CLB,在env找到私有地址以及公网地址

已知CLB的ip找真实后端ip,clb->实例管理>监听>对应端口>服务器组

443绑定的后端服务器是k8s

http://cs.console.aliyun.com/ 拿着凭证去这登录管理

没权限

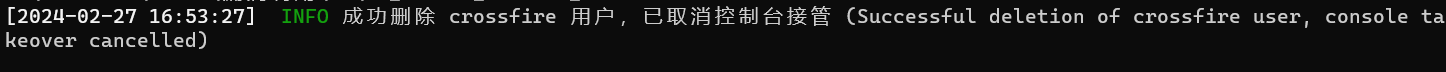

查看绑定数据库,数据库添加账号,去数据库看一眼下线。

记得删除后门账号

参考文章:

https://blog.csdn.net/qq_45170890/article/details/134195520