0x01 组件介绍

Apache Zeppelin 是一个让交互式数据分析变得可行的基于网页的开源框架,Zeppelin提供了数据分析、数据可视化等功能

fofa语法:app="APACHE-Zeppelin"

0x02 漏洞描述

近日官方发布更新披露 CVE-2024-31861 Apache Zeppelin hell 代码注入漏洞,攻击者可利用Zeppelin 中的shell功能执行任意命令。升级后官方默认禁止shell interpreter,该漏洞的CVSS评分为8.9

Apache Zeppelin 安装时默认没有设置用户名密码,所以该漏洞也比较容易利用

0x03 影响版本

0.10.1 <= Apache Zeppelin < 0.11.1

0x04 环境搭建

0x01 下载

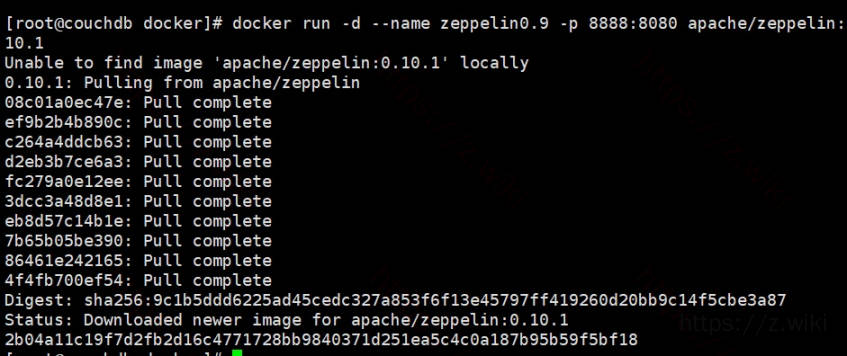

这个有docker 环境可以直接使用,所以我们直接使用docker 启动一个漏洞环境即可,选择版本Apache Zeppelin 0.10.1

docker run -d --name zeppelin0.9 -p 8888:8080 apache/zeppelin:0.10.1

0x02 访问环境

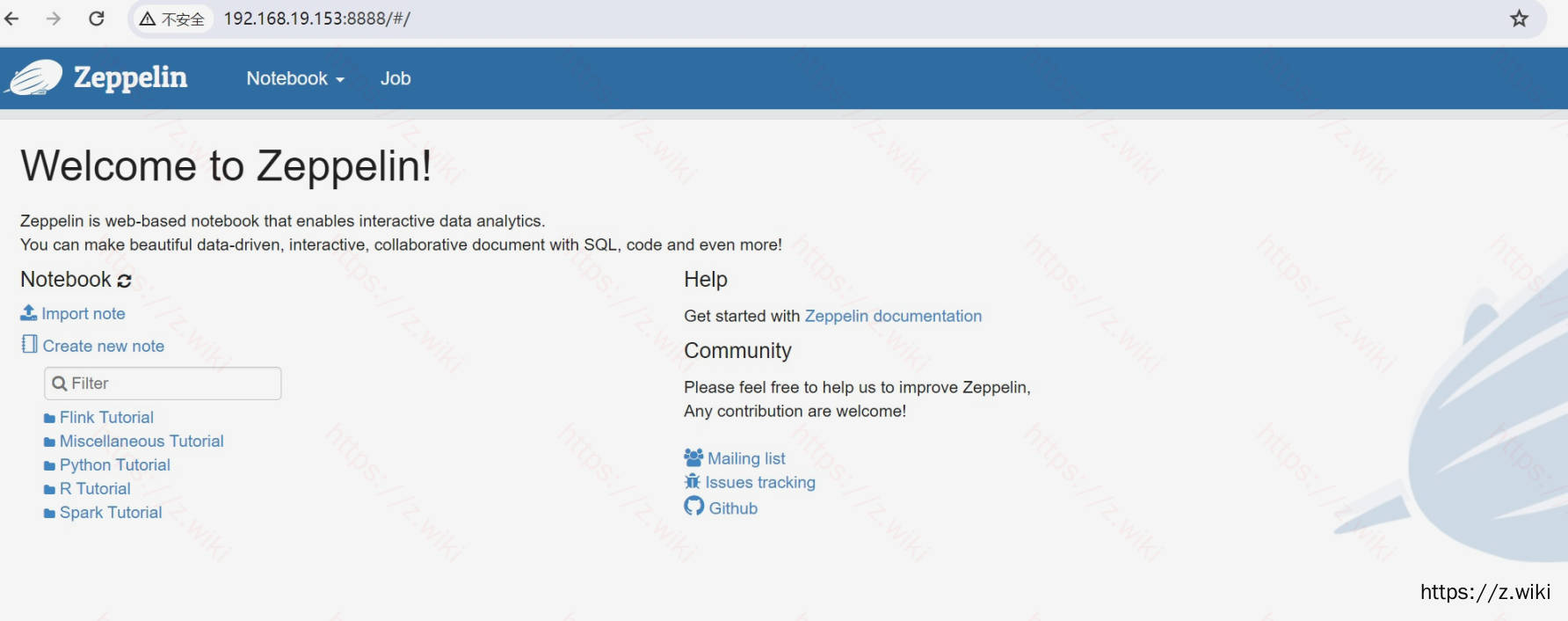

按照第一步安装的的环境,在浏览器中打开http://192.168.19.153:8888,验证是否成功,出现以下即为成功

0x05 漏洞原理

由于没有存在未授权,任何人都可以访问攻击者可利用Zeppelin 中的shell功能执行任意命令

0x06 漏洞验证

1.访问站点

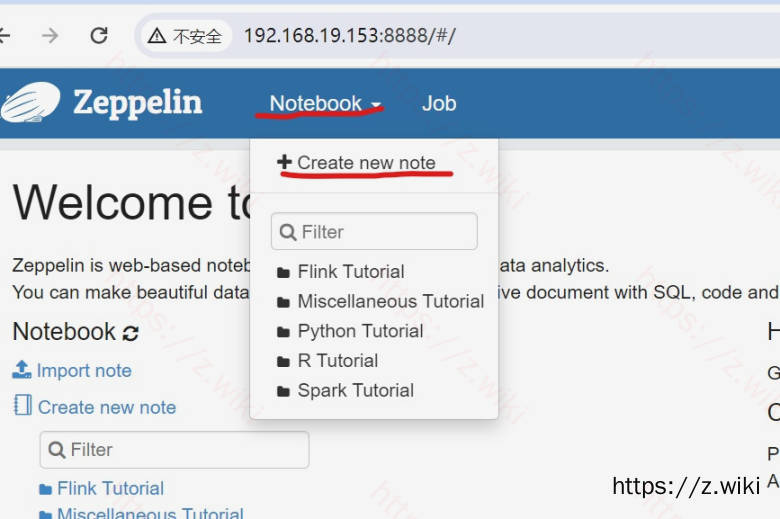

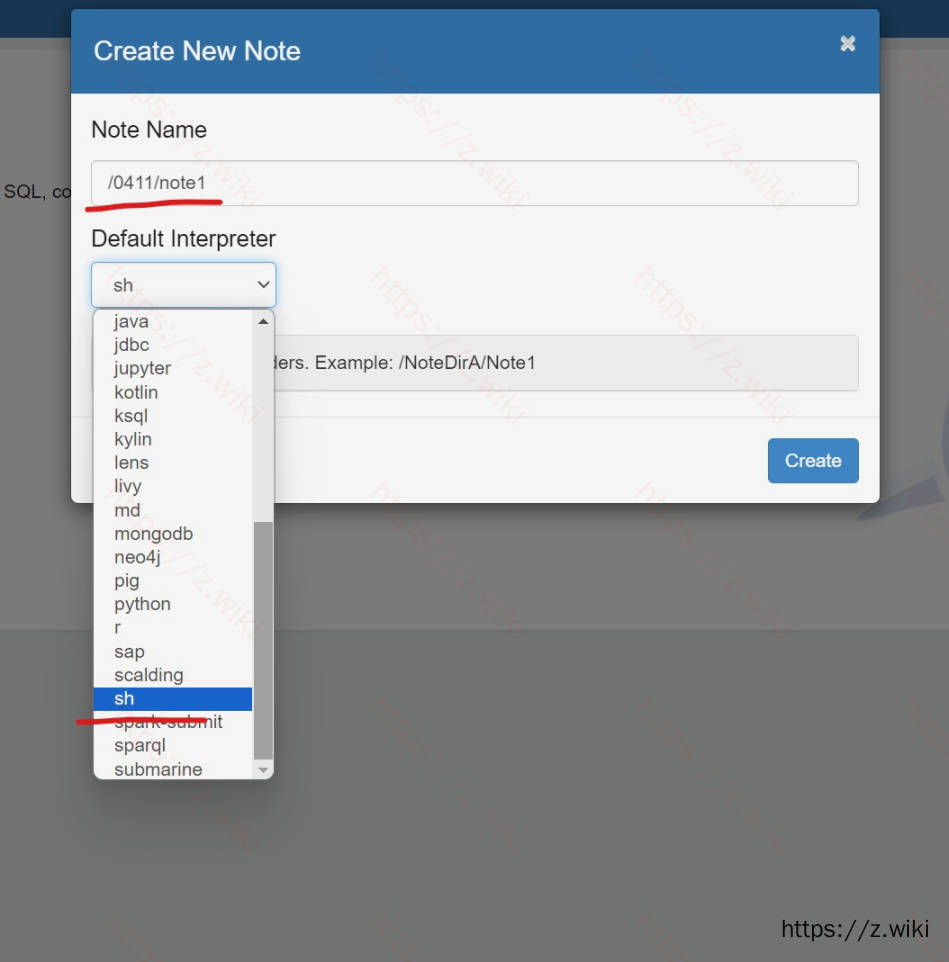

2.新建一个笔记本,注意目录格式需要用/xx/xx,默认解释器选择:sh

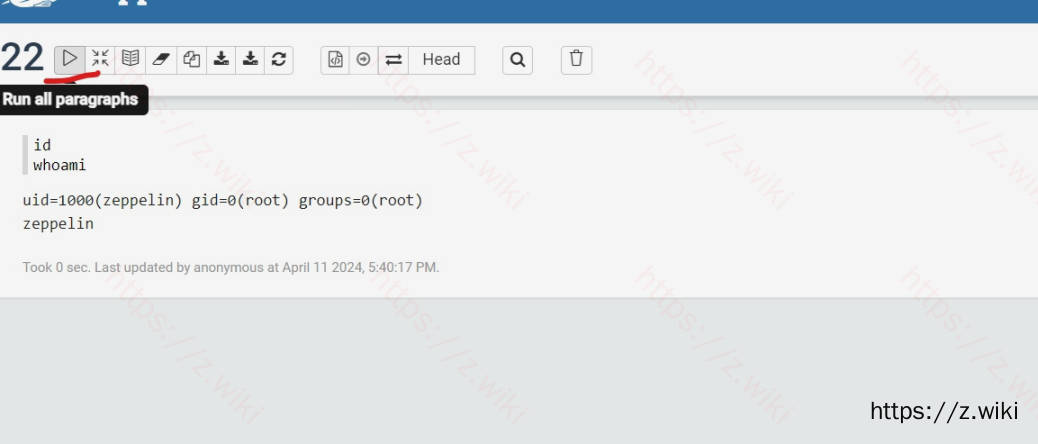

3.创建完会自动跳转到笔记本内,在笔记本内输入要执行的命令即可,选择run

4.运行结果了

0x07 漏洞影响

通过以上过程,我们可以看到该漏洞危害极大,且该漏洞利用难度也极低,可以执行任意命令,想拿shell就拿shell,这个就不演示了

0x08 修复建议

1.升级版本

新版本下载地址:https://github.com/apache/zeppelin/releases

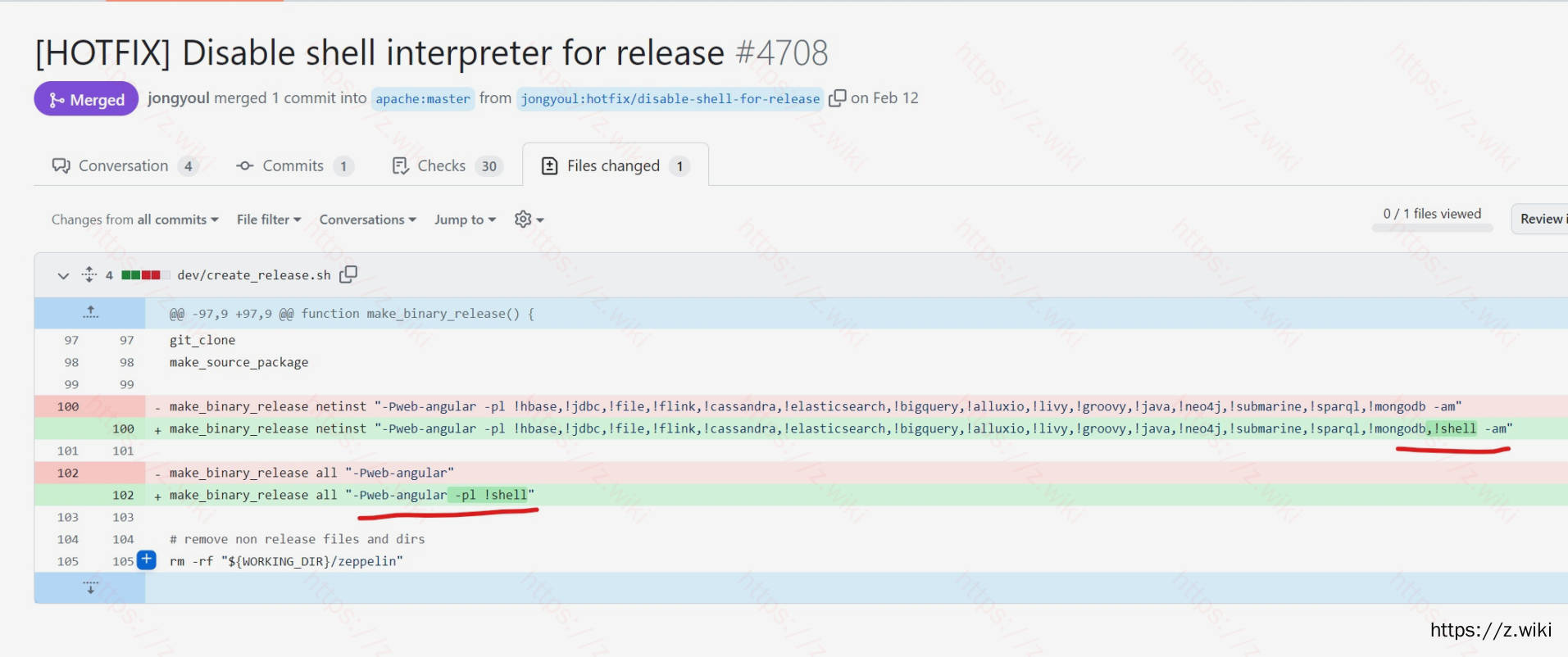

补丁链接:https://github.com/apache/zeppelin/pull/4708/files

官方修复方式也是直接,直接在新版本中禁用了使用shell作为解释器

2.临时措施:

(1)设置用户名密码,参考:https://www.xgss.net/7120.html

(2)利用安全组设置其仅对可信地址开放。

0X09 参考链接

https://lists.apache.org/thread/99clvqrht5l5r6kzjzwg2kj94boc9sfh

https://nvd.nist.gov/vuln/detail/CVE-2024-31861

0x010 免责声明

本文所涉及的任何技术、信息或工具,仅供学习和参考之用。

请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。

作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。