virtual host discover发现多处内网系统,但大多数系统都接入了统一认证。

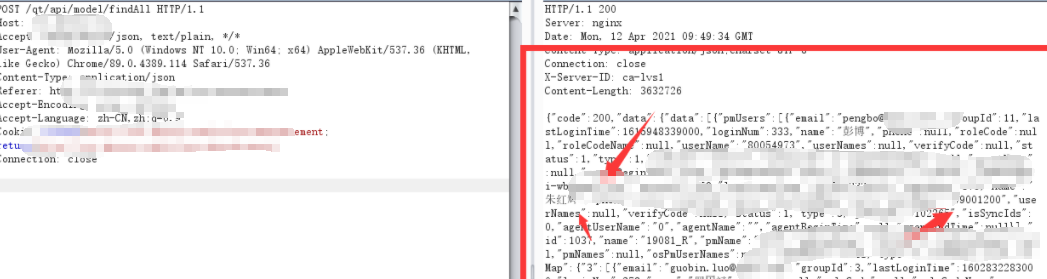

在某些系统以及他的一些接口中我可以未授权访问,收集到大量的员工信息包括email,姓名等。

在测试完接口未授权之类的漏洞我尝试去找一些不一样的东西绕过uuap。

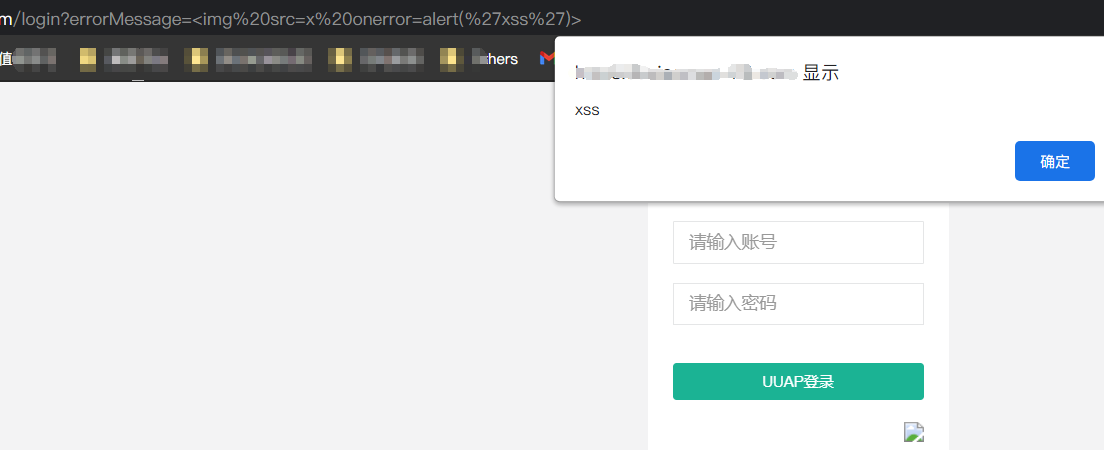

闲逛了一段时间后在一个子系统登录点我发现了一个可疑的点,uri里面的errorMessage内容出现在了页面上,于是顺手一测一个反射型xss到手。

但可惜的是此处Cookie有HTTP only,打cookie绕uuap看来是没希望。想两两相忘于江湖却有不甘心于此,怎么办嘞。只有Bypass咯

bypass姿势1:phpinfo页面(没找到

bypass姿势2:401认证钓鱼(uuap给跳401认证不太合理

bypass姿势3:Apache特定版本错误页面披露

bypass姿势4:欺骗浏览器自动补全(太局限

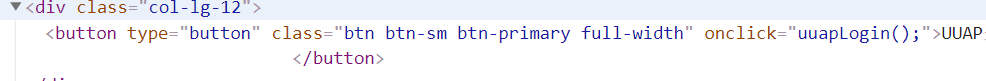

bypass姿势5:劫持登录点击事件

还好平时积累了点姿势,要不真的不够用

监听uuapLogin()事件,劫持登录凭据。js写的烂就不放代码了,网上公开的xss平台也有相应的轮子。

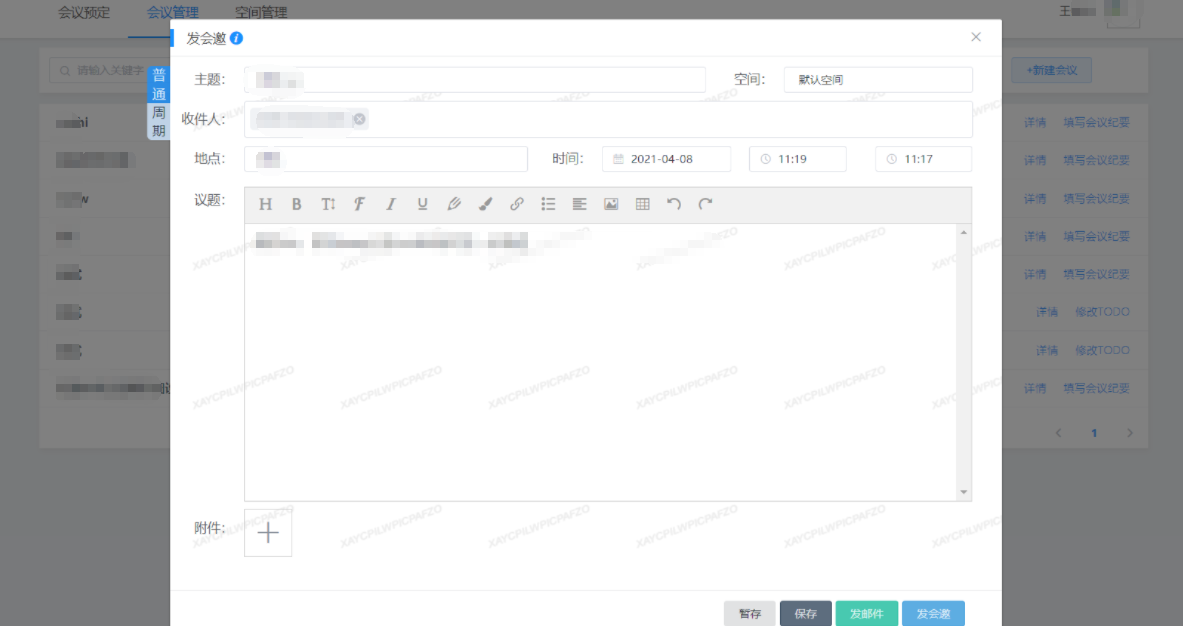

结合收集到的信息和未授权的会议平台定向发钓鱼邮件,慢慢等即可

运气比较好上来一个admin的

此时访问带着统一认证访问运维平台

bingo

本文迁移自知识星球“火线Zone”