0x1 攻防的研究思考

渗透的本质是信息收集,攻防的体系是知识点的串联。进入内网,需要注意的东西:

1、网段

网段可以让我们确定往哪里打,看他是什么网段,再去怎么进行一个横向

2、密码

通过账号密码,合法进入

ATT&CK框架

侦察(企业、ICS)

资源开发(企业、ICS)

初始访问

执行

坚持不懈

权限升级

防御回避

凭证访问(企业、移动)

发现

横向运动

收藏品

指挥与控制

渗透(企业、移动)

影响

网络效应(仅限手机)

网络服务效果(仅限手机)

抑制响应功能(仅限 ICS)

损害过程控制(仅限 ICS)参考文档:

MITRE ATT&CK,全称是MITRE Adversarial Tactics Techniques and Common Knowledge,即入侵者战术、技术和共有知识库,是以骇客的视角,针对网络攻击入侵进行分类和说明的指南,由非营利组织MITRE所创建。

MITRE:https://www.mitre.org/

MITRE(The MITRE Corporation)是一家非营利性的美国研究和技术组织,成立于1958年,最初从麻省理工学院林肯实验室分离出来。该组织在众多关键领域为美国政府提供系统工程、研究开发和信息技术支持服务,尤其以网络安全、国防技术、航空系统、医疗保健、生物识别技术和公共政策分析等方面的研究与应用闻名。

网络杀伤链

网络杀手链的 7 个阶段:

侦察

武器化

送货

剥削

安装

指挥与控制

目标行动0x2 打点的艺术

1、对靶标分析

在 HW 当中,获取到的靶标存在多种行业。对不同的靶标存在不同的打法,我通常分为两个大方向。其一为机关单位,其二为集团公司等。

其中二者区别对攻击者而言,就是资产的散落程度。

地级市的机关单位通常将网站托管在政务云,大数据等。这意味着,通常两三个的 C 段部署着当地大量的机关单位网站集群。

而集团公司等靶标应当采取“老式” 的打点方式,所以接下来对两种打的方式进行打法剖析。

2、工具的使用

对于机关单位的打法,因为其资产通常散落在多个大的 C 段当中,所以首要的目标就是对其 C 段权重的寻找。切入点应该选择手中的靶标为机关单位的目标,以此为点。

棱眼: https://github.com/EdgeSecurityTeam/Eeyes

对目标的子域对应 IP 进行 C 段权重的判断

Eeyes(棱眼)是之前写的工具,旨在获取到大量域名之后,获取其中真实IP并整理成c段,有助于在src中或红蓝攻防中快速定位目标的真实资产,可结合棱洞使用,识别cdn的准确率是网络环境决定的。

______ __ ______

/ ____/___/ /___ ____/_ __/__ ____ _____ ___

/ __/ / __ / __ `/ _ \/ / / _ \/ __ `/ __ `__ \

/ /___/ /_/ / /_/ / __/ / / __/ /_/ / / / / / /

/_____/\__,_/\__, /\___/_/ \___/\__,_/_/ /_/ /_/

/____/ https://forum.ywhack.com By:shihuang

Eeyes version: 0.0.1

Usage: Eeyes [-f|-l] [parameter]

Options:

-f string

Fofa searches for assets , supports domain。(example.com)

-ftime string

fofa timeout (default "10")

-h this help

-l string

Probe based on local file

-log string

Log file name (default "server.log")

EHole(棱洞) 红队重点攻击系统指纹探测工具

使用确定EHole(棱洞) 来确定 C 段的权重是否正确,进行C段的资产梳理

EHole是一款对资产中重点系统指纹识别的工具,在红队作战中,信息收集是必不可少的环节,如何才能从大量的资产中提取有用的系统(如OA、VPN、Weblogic...)。EHole旨在帮助红队人员在信息收集期间能够快速从C段、大量杂乱的资产中精准定位到易被攻击的系统,从而实施进一步攻击。

3、打法汇总

1、如 React,Vue,AngularJS 的 XSS 问题? (使用这几个框架搭建的系统都进行了预编译,XSS语句不会被执行)

jquery // vue {{var}}. v-html=var

2、springboot 不解析 jsp 马的问题?(不需要测试文件上传getshell)

tomcat-jsper.

https://www.cnblogs.com/lovlife/articles/12766362.html

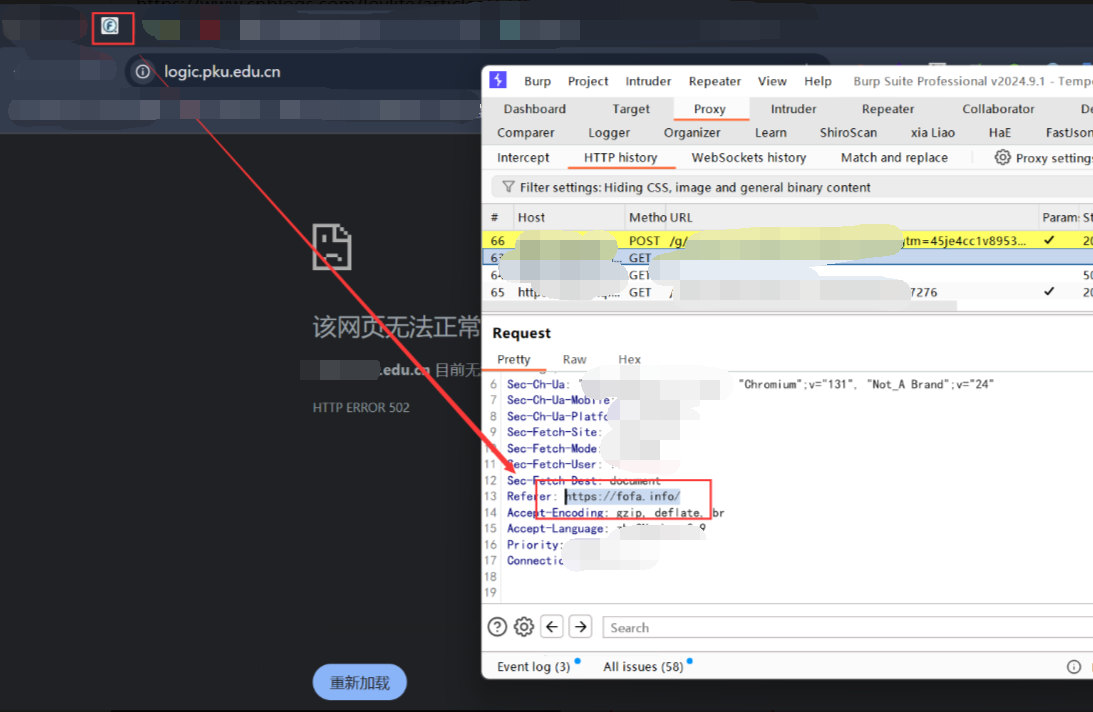

3、fofa 的资产打开 404 真的是关站了嘛? 扫端口

直接从fofa打开网站,带了fofa的referer头,直接被拦截了

4、对目标技术栈 springcloud 分布式,k8s 云新架构的入手点问题 (软柿子捏的问题) 等等,框架的演变讲解:

jsp/servlet. ==> ssh hiberna,spring,struts2. > ssm mybatis,spring,springmvc > springboot ssm 约定大于配置 => 前后端分离 json ajax 前端和 后端分开来部署 ====> springcloud. 分布式。

4、Goby 和 Xray 的结合使用

HW 前通常会准备七八台云服务器,部署 Xray 和 Goby,将信息搜集到的资产经过 Goby 的全端口扫描 之后导出 web 服务转入

Xray 和 Rad 的批量扫描。例如机关单位的几个 C 段进行 Goby 全端口扫描

导入服务器到goby操作: