前言

红队钓鱼社工姿势关于近源场景的详细实战案例来了,这里先简单介绍一点儿小设备,这种工具非BadUSB类的,毕竟badusb的那种方式放在七八年前还好使,现在拿出来玩儿玩儿可以,实战中还是算了,成本高收益小。

但是关于开发板的妙用在这个时候的优势就体现出来了,盒子类的设备利用好了在红队中的作用是巨大的。

设备

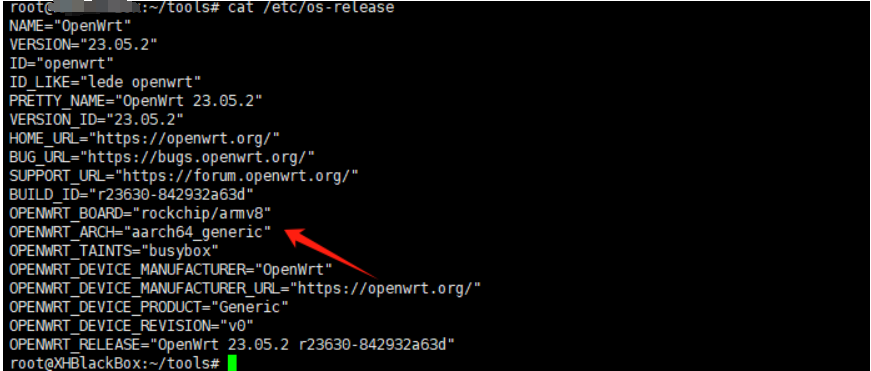

操作系统为OpenWrt 系统,目前现在二开以及一部分IOT类的设备都是这种的操作系统,举个简单的例子,医院以及部分超市的扫码枪。

更新源

添加防火墙的策略,出口放通,添加路由

步骤

备份现有配置文件(以防出现问题时可以恢复):

cp /etc/opkg/customfeeds.conf /etc/opkg/customfeeds.conf.bak

编辑 customfeeds.conf 文件:

您可以使用 vi 或 nano 编辑器来编辑文件。假设您的系统上已经安装了 vi 编辑器:

vi /etc/opkg/customfeeds.conf

添加阿里云的源:

在文件中添加或修改如下内容:

src/gz openwrt_core https://mirrors.aliyun.com/openwrt/releases/23.05.2/targets/rockchip/armv8/packages

src/gz openwrt_base https://mirrors.aliyun.com/openwrt/releases/23.05.2/packages/aarch64_generic/base

src/gz openwrt_luci https://mirrors.aliyun.com/openwrt/releases/23.05.2/packages/aarch64_generic/luci

src/gz openwrt_packages https://mirrors.aliyun.com/openwrt/releases/23.05.2/packages/aarch64_generic/packages

src/gz openwrt_routing https://mirrors.aliyun.com/openwrt/releases/23.05.2/packages/aarch64_generic/routing

src/gz openwrt_telephony https://mirrors.aliyun.com/openwrt/releases/23.05.2/packages/aarch64_generic/telephony

保存并退出编辑器:

更新软件包列表:

opkg update

方法二

wget https://github.com/josedelinux/openwrt-jdk/releases/download/0.0.2/openjdk-8_aarch64.tar.gz

tar -zxvf openjdk-8_aarch64.tar.gz

vi /etc/profile

添加

export JAVA_HOME=解压的路径

export PATH=$JAVA_HOME/bin:$PATH

保存后更新配置文件

source /etc/profile

java -version

连接说明

连接无线wifi

初始化直接连接无线wifi,后期无线wifi的密码可以自行设置。

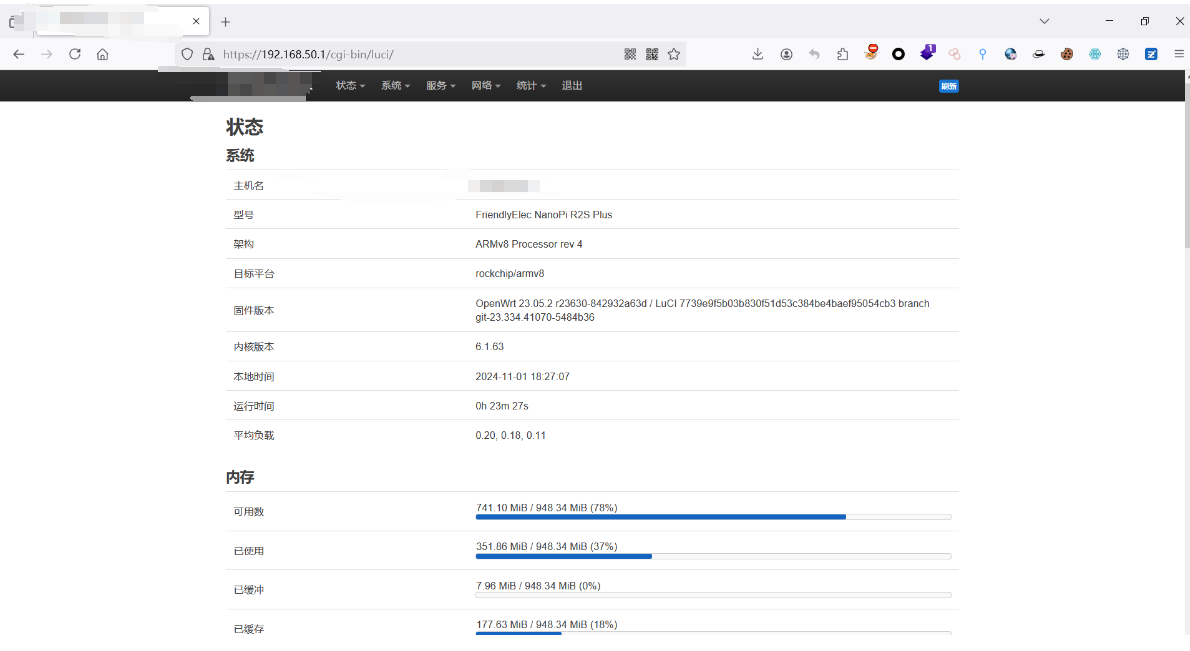

默认密码root/password,登录后默认界面如图所示

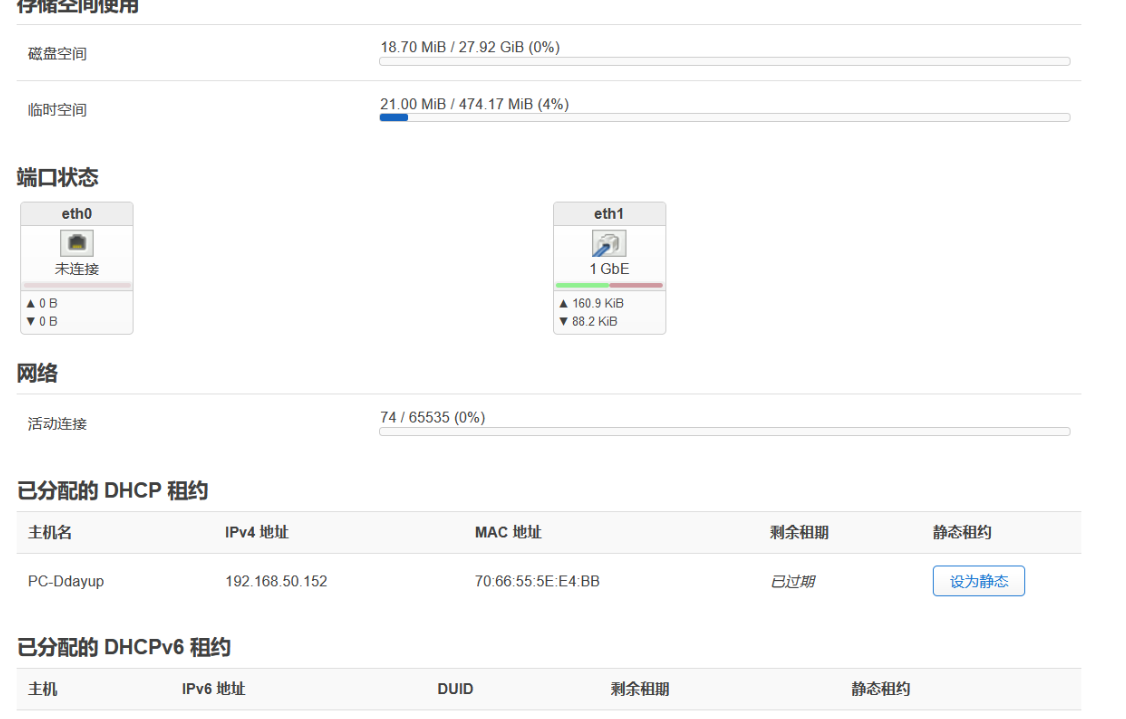

状态

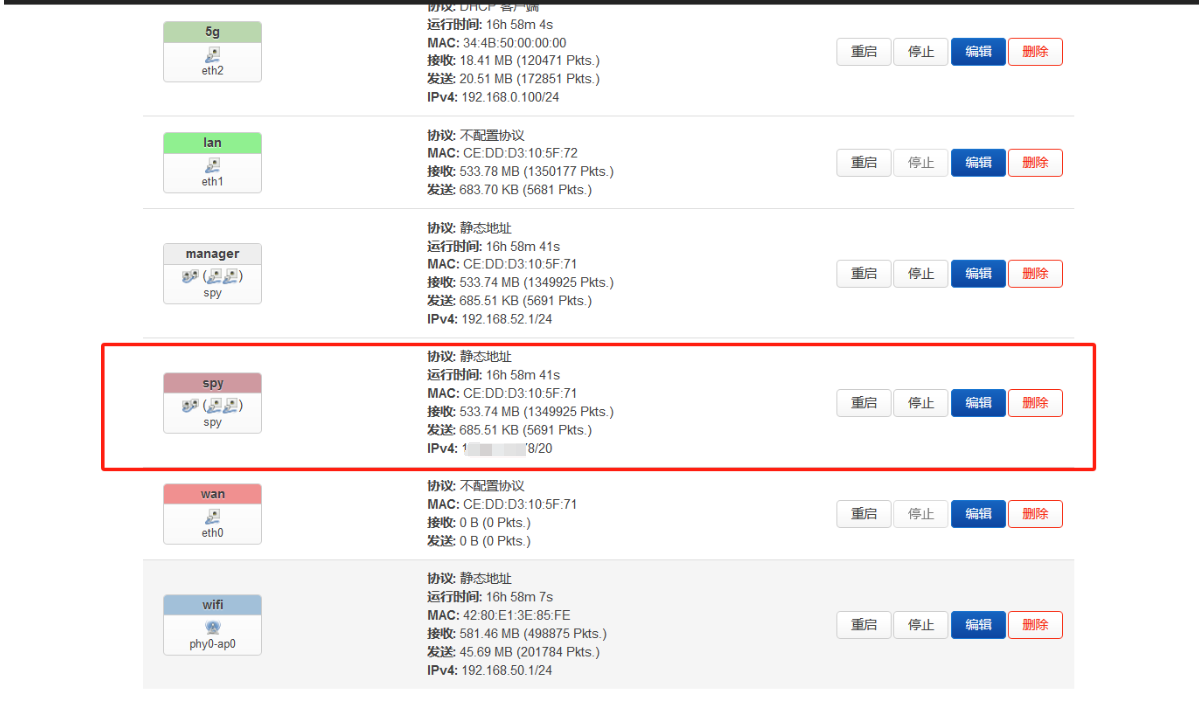

状态功能显示box的网路连接状态以及无线的连接状态以及网卡的状态情况

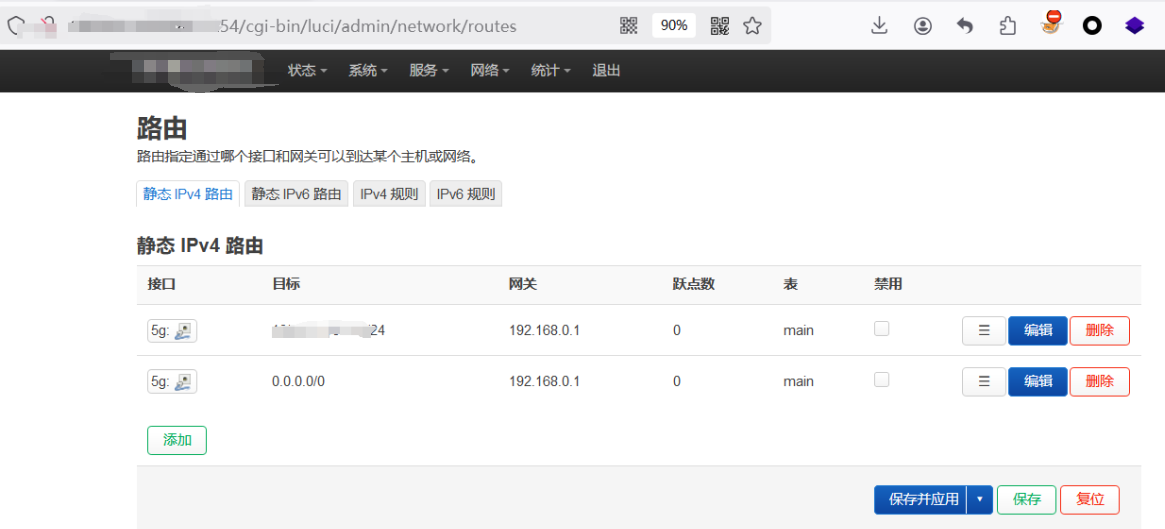

路由

路由显示IPV4的路由

配置仅需要配置两点

这里需要配置正确的ip地址,ip设置为与直连终端同段同掩码

网关一定要记得配置,否则无法跨段访问。更新完配置需要保存配置。

需要配置子网要访问的目的地址的范围,且操作需要配置自动重写源地址。

隧道搭建

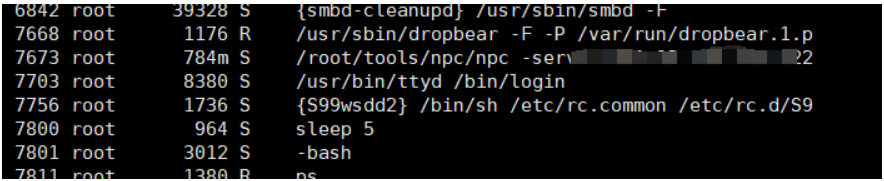

这里可以选择任何隧道,操作系统是自己的,方便操作的话哪一种形式都可以进行,这里我选择的方式是选择的nps。

客户端一直挂起

接上无线网卡实现穿透

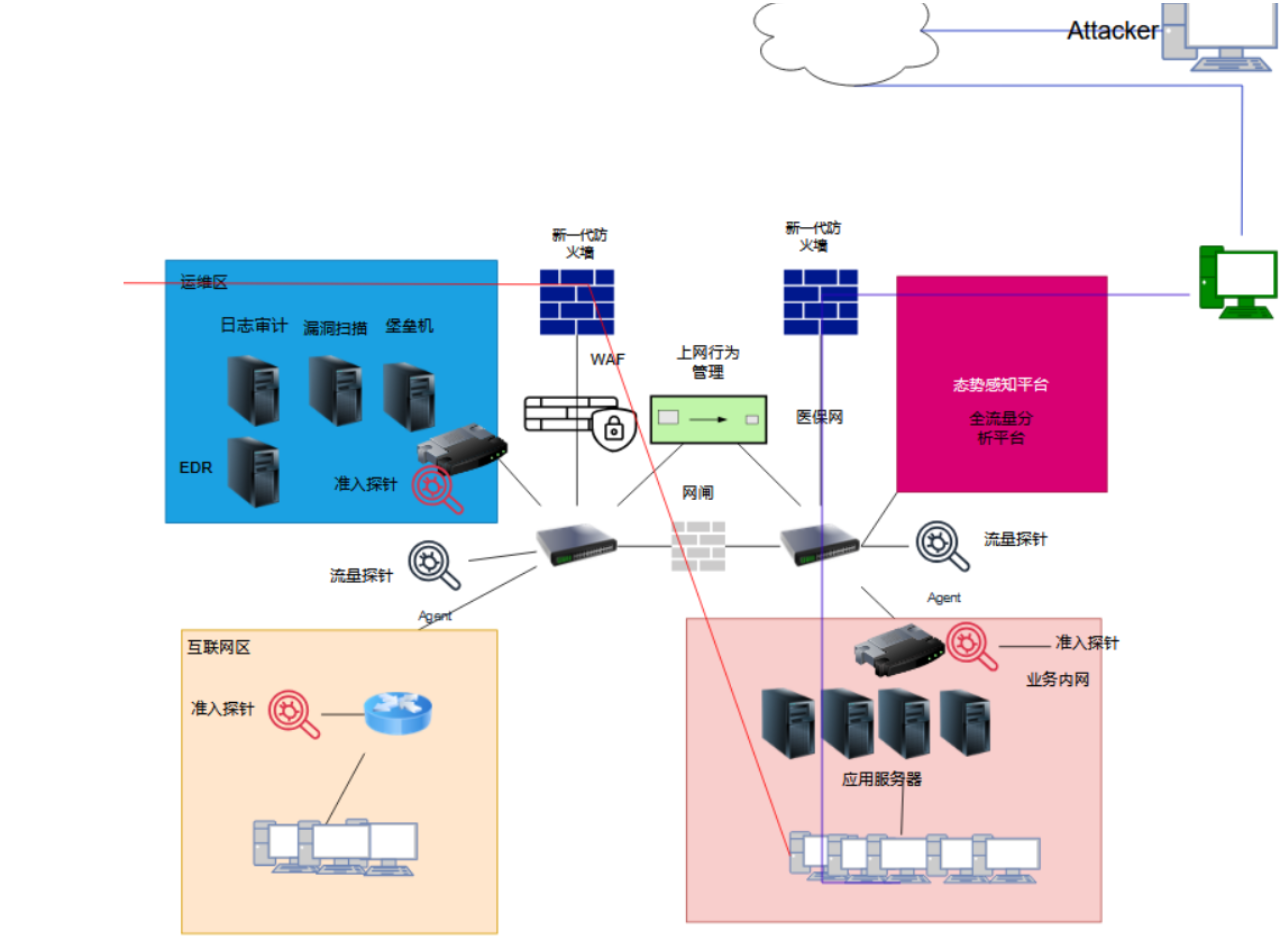

Socks代理和HTTP代理均可。那么能实现突破隔离的架构如图

终端管理软件突破

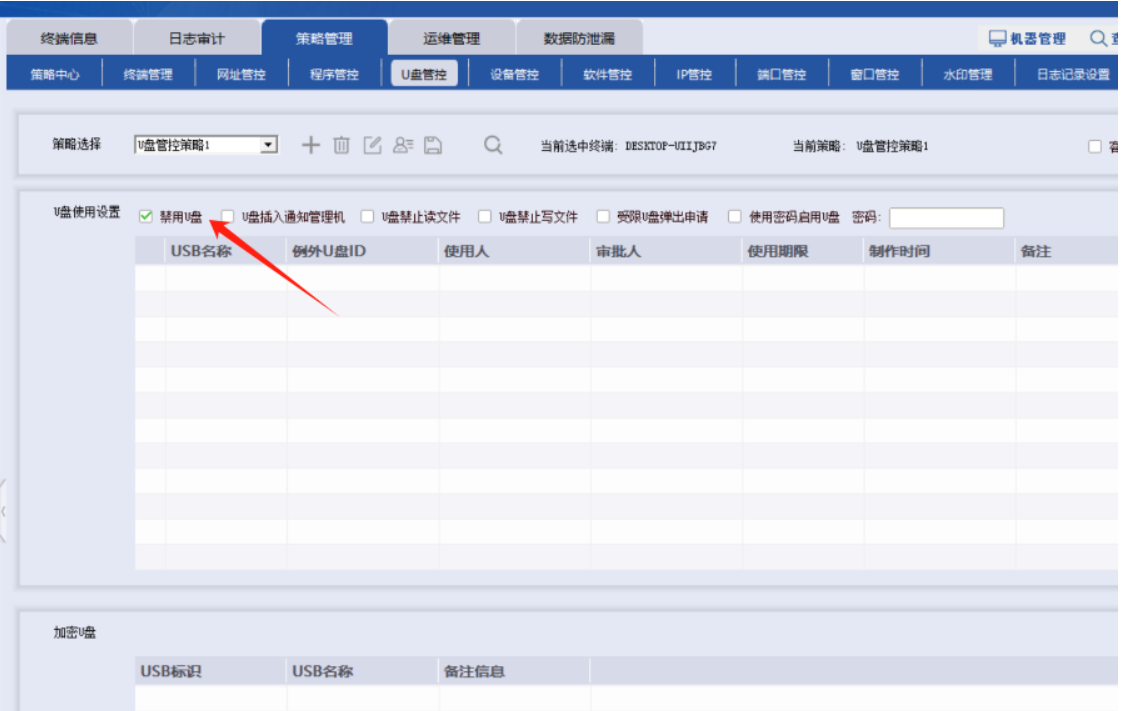

无惧厂商终端管理软件,其实在一定程度上,厂家的终端管理软件对于我们近源操作造成的影响确实很大,但是在这种模式下,设备的接入,是可以突破终端管理软件的,终端管理软件的配置如下:

策略配置,限制出网,监测到出网即断网

禁用双网卡

U盘管控策略,禁用U盘

当策略启用的时候,外网穿透隧道依旧正常且设备的管理口映射后依旧可以使用。

总结

年前的一个项目中,接入了设备的使用,使用效果非常不错,在一定程度上可以满足各种隔离的网络,在实战中不用考虑突破边界的难度,横向的话考虑规避流量即可。