CyberStrikeAI:让安全测试像对话一样简单——智能渗透测试的技术实践

先附上开源工具链接:

https://github.com/Ed1s0nZ/CyberStrikeAI

从工具堆砌到智能调度:渗透测试的演进之路

作为安全工程师,我们都经历过这样的场景:面对一个新的目标系统,我们需要在数十个安全工具之间不断切换,记忆各种复杂的命令行参数,手动分析海量的扫描结果,然后在不同的工具输出中寻找关联性。这种工作方式不仅效率低下,更严重的是,我们往往在工具的使用上花费了太多精力,反而减少了对安全威胁本质的思考时间。

技术人的解决方案:CyberStrikeAI的设计理念

CyberStrikeAI不是要取代安全工程师,而是要成为工程师的智能助手。基于一个朴素但强大的想法:用技术手段解决技术问题,让AI处理重复性工作,让人专注于创造性分析。

效果

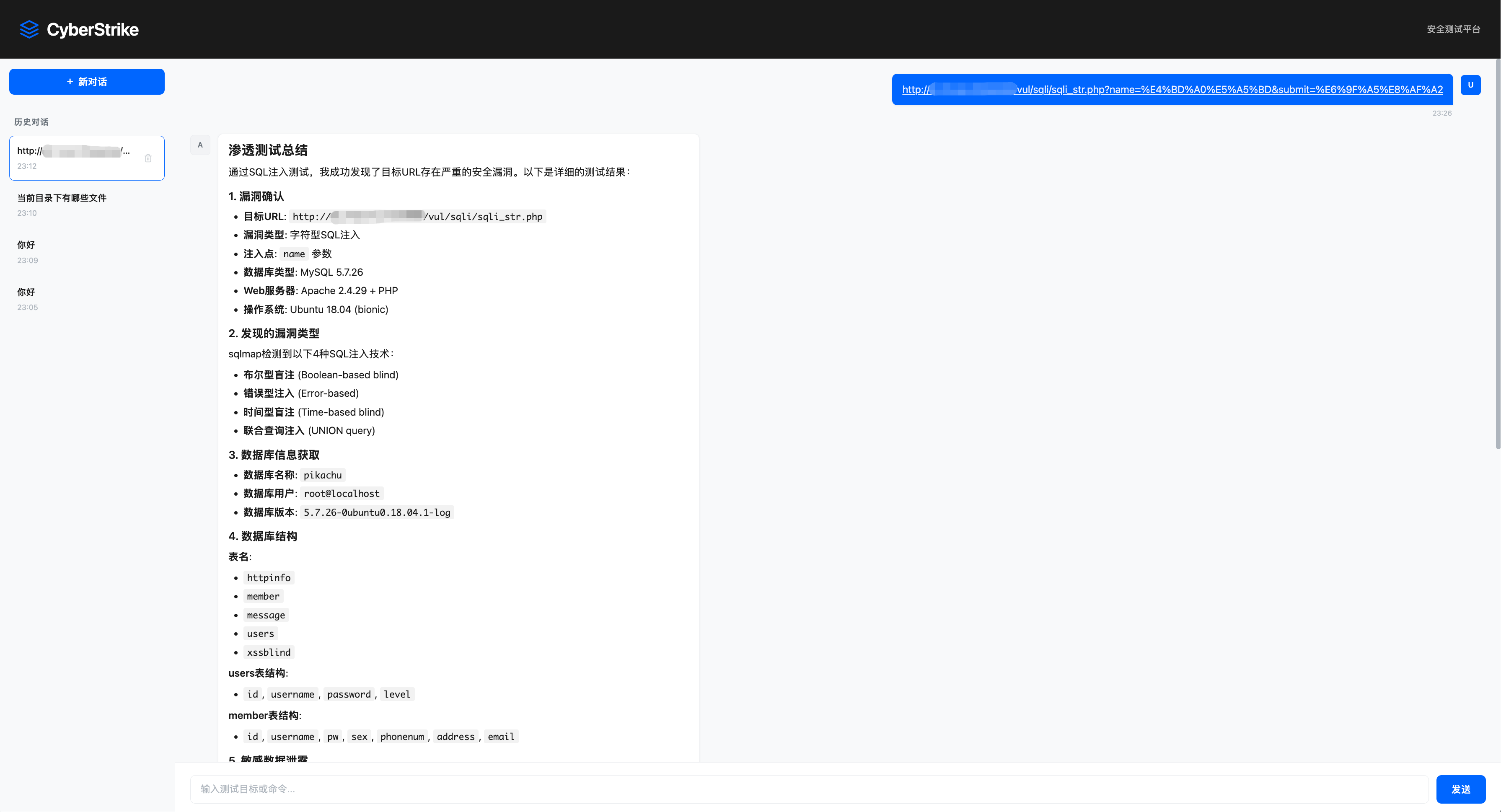

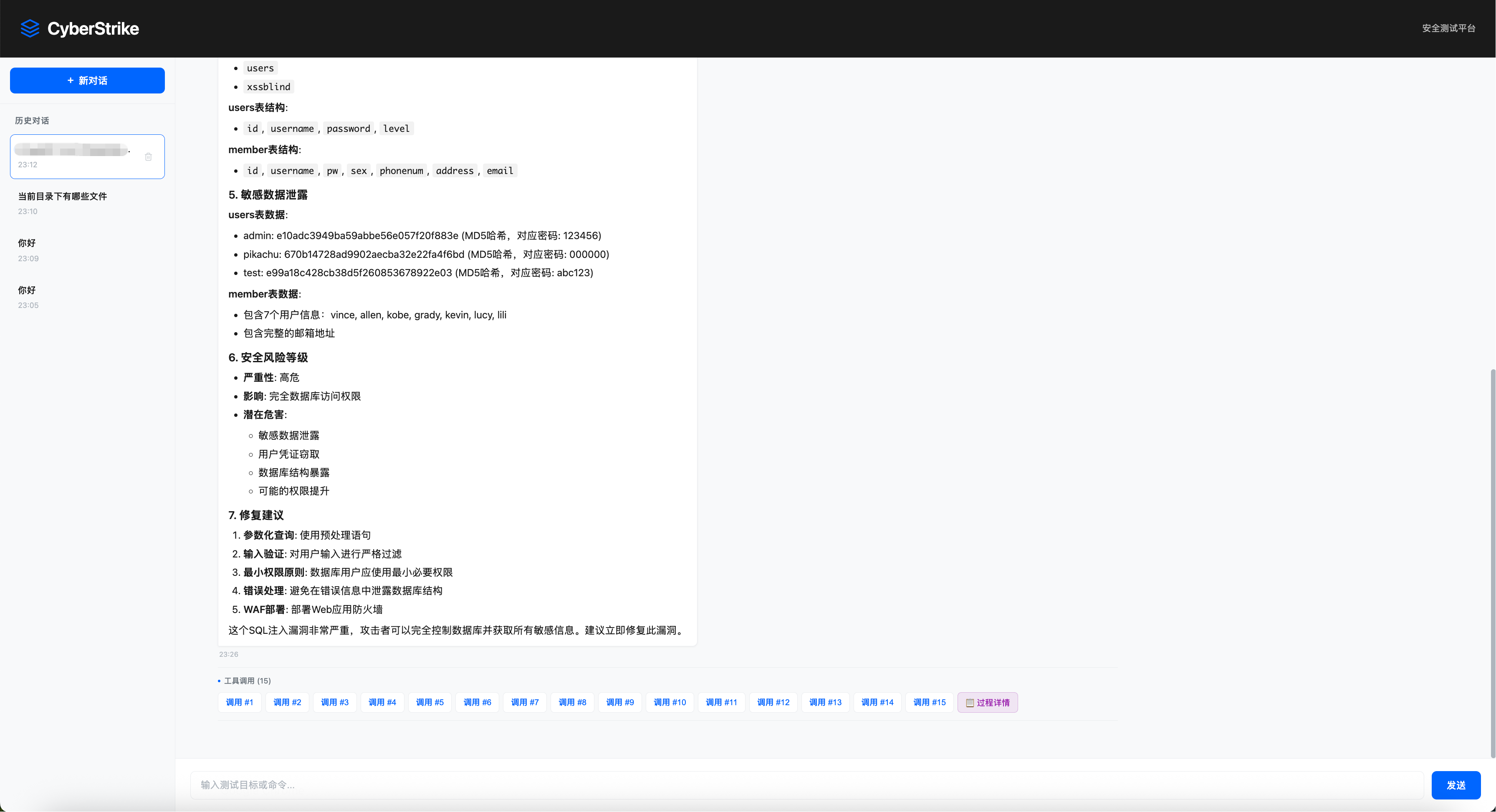

对话效果

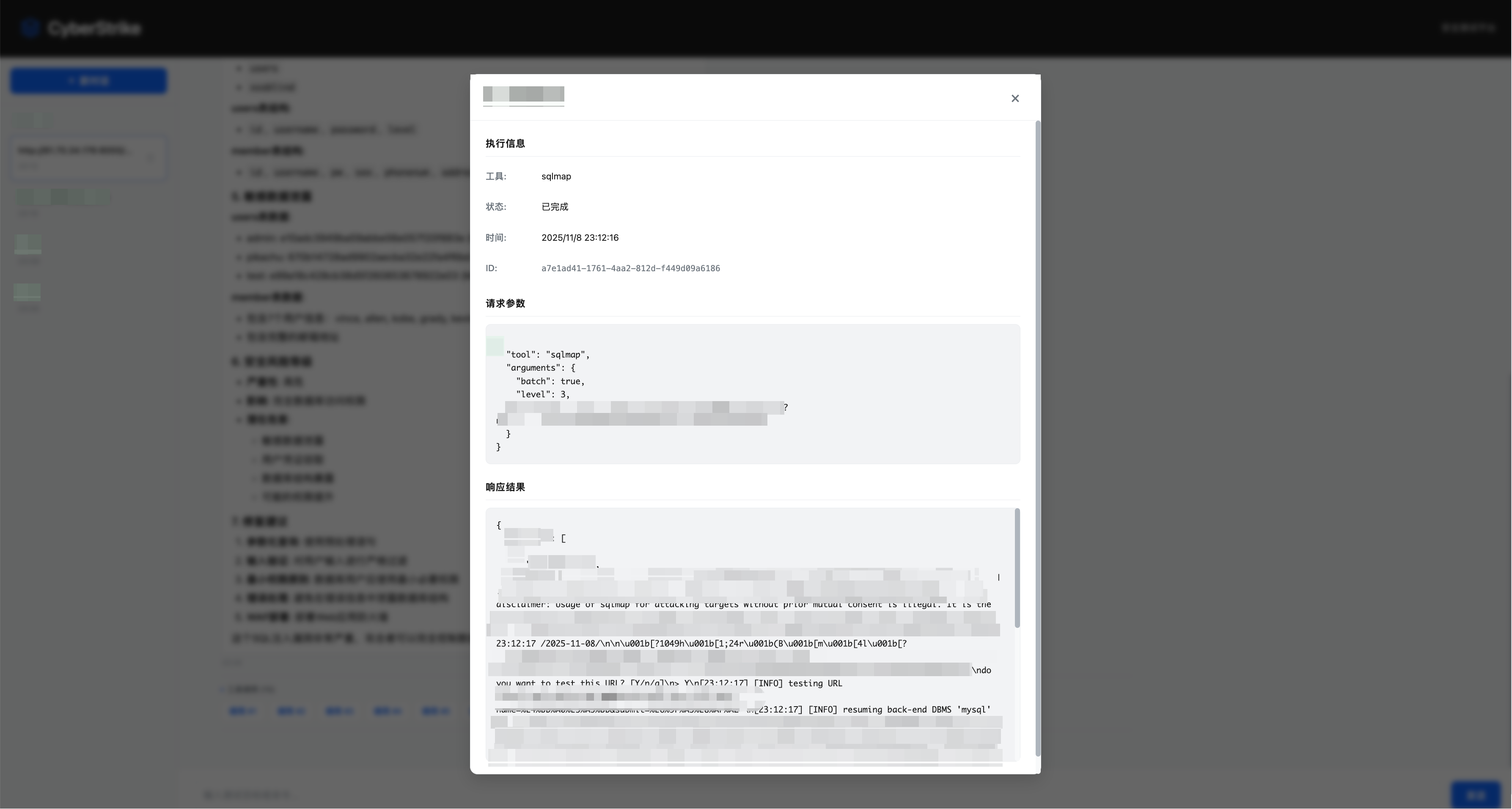

MCP调用

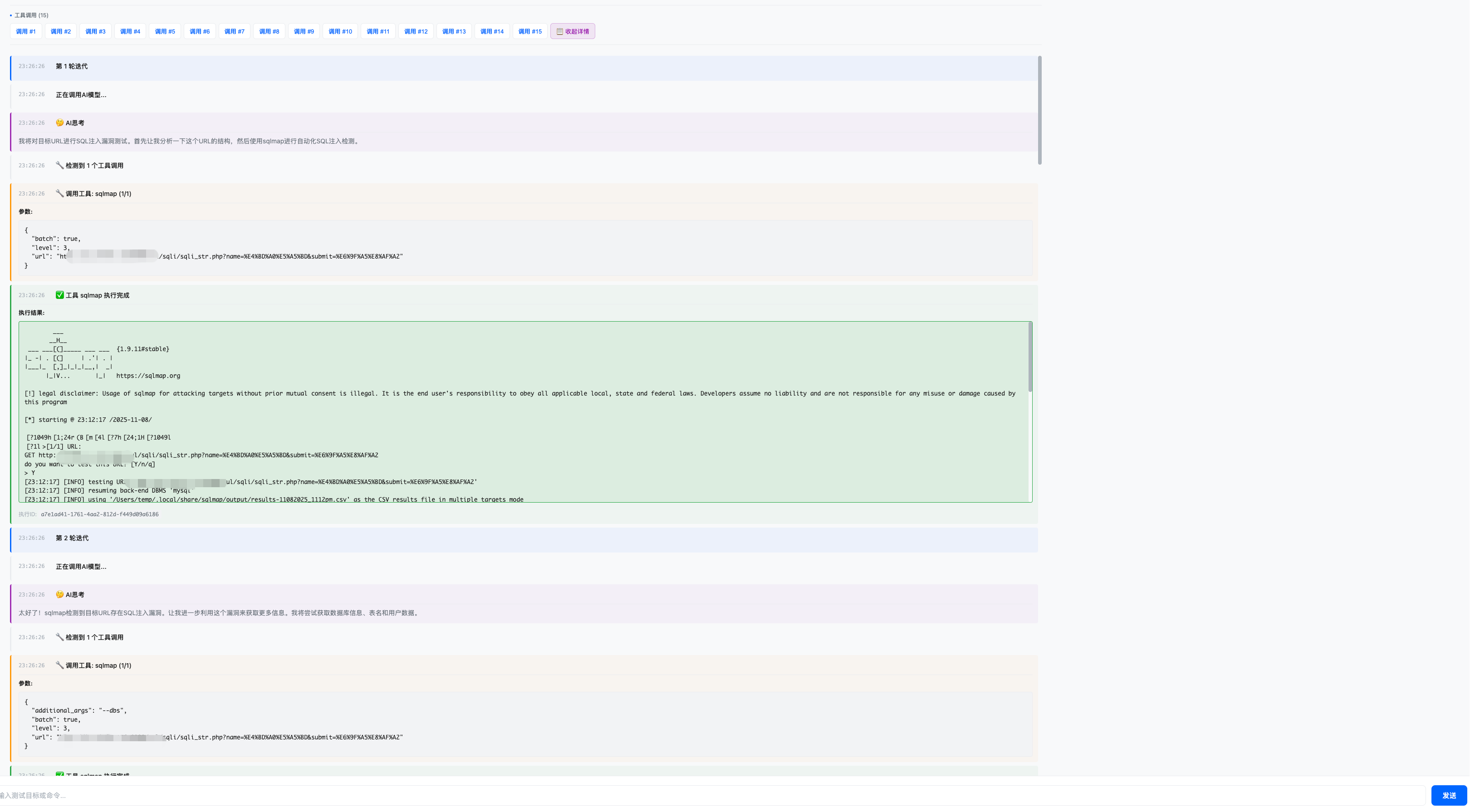

调用链

核心架构:Golang + MCP协议的工程化实现

// 核心架构简示

Agent Loop (AI决策引擎)

↓

MCP Server (工具调度中心)

↓

Security Executor (命令执行层)

↓

98+ Security Tools (工具生态)

技术栈选择背后的思考:

- Golang:并发性能优异,跨平台编译方便,部署简单

- MCP协议:标准化工具调用,确保扩展性和兼容性

- SQLite:轻量级数据存储,适合单机部署场景

实际工作流程对比

传统方式:

# 1. 端口扫描

nmap -sS -sV -O 192.168.1.0/24

# 2. Web服务识别

httpx -l targets.txt -title -status-code

# 3. 漏洞扫描

nuclei -l targets.txt -t /nuclei-templates/

# 4. 手动分析结果,决定下一步...

CyberStrikeAI方式:

"对192.168.1.0/24网段进行全面的安全评估,重点关注Web服务漏洞"

系统自动完成:

- 识别网络范围,调用nmap进行主机发现

- 对发现的Web服务调用httpx进行指纹识别

- 基于服务指纹选择相应的漏洞检测模板

- 自动分析结果,对可疑目标进行深度扫描

- 生成结构化报告,包括漏洞详情和修复建议

面向安全工程师的技术特性

工具集成:不重复造轮子

我集成了98+个经过社区验证的安全工具,包括:

- 信息收集:nmap, subfinder, amass, theharvester

- 漏洞扫描:nuclei, sqlmap, xsser, dalfox

- Web安全:dirb, gobuster, nikto, wafw00f

- 专项工具:wpscan, jexboss, ysoserial

每个工具都通过YAML配置文件进行标准化封装:

name: "nmap"

command: "nmap"

args: ["-sT", "-sV", "-sC"]

description: "网络扫描工具,用于发现网络主机、开放端口和服务"

parameters:

- name: "target"

type: "string"

description: "目标IP地址或域名"

required: true

智能决策:AI作为调度器

AI在系统中的角色不是替代工具,而是智能调度器和结果分析器:

// AI决策流程

1. 理解用户自然语言请求

2. 分析目标特征和测试需求

3. 选择最适合的工具组合

4. 动态调整参数优化扫描效果

5. 解析工具输出,提取关键信息

6. 基于发现决定后续测试路径

实时监控:掌握测试全过程

系统提供完整的执行监控:

# 查看工具执行状态

GET /api/monitor

# 实时查看漏洞统计

{

"total": 23,

"severityCount": {

"critical": 2,

"high": 5,

"medium": 10,

"low": 6

}

}

实际应用场景分析

场景一:红队渗透测试

需求:快速对目标企业进行外围渗透测试

传统方式:手动信息收集 → 工具链执行 → 结果整理 (耗时:4-6小时)

CyberStrikeAI:单次对话描述测试目标 → 自动执行完整流程 (耗时:30-60分钟)

场景二:漏洞复现与验证

需求:批量验证SRC提交的漏洞

传统方式:逐个手动测试,重复性工作量大

CyberStrikeAI:批量导入目标 → 自动匹配检测方案 → 生成验证报告

场景三:安全巡检

需求:定期对资产进行安全巡检

传统方式:编写脚本,定时执行,人工分析

CyberStrikeAI:配置巡检策略 → 自动执行 → 差异对比 → 告警通知

扩展性与二次开发

自定义工具集成

通过标准的YAML配置即可集成新工具:

name: "custom-scanner"

command: "python3"

args: ["/tools/myscanner.py"]

parameters:

- name: "target"

type: "string"

required: true

API集成现有流程

系统提供完整的REST API,可轻松集成到现有安全体系中:

# 集成到自动化漏洞管理平台

def trigger_scan(target, scan_type):

response = requests.post(

'http://cyberstrike-ai:8080/api/agent-loop',

json={'message': f'{scan_type}扫描 {target}'}

)

return process_results(response.json())

技术人的实践建议

部署方案

- 开发测试:本地Docker部署,快速验证

- 团队使用:服务器部署,共享使用

- 集成环境:API方式集成到现有安全平台

使用技巧

- 渐进式测试:从基础扫描开始,逐步深入

- 结果验证:AI发现的关键漏洞建议人工复核

- 工具补充:根据实际需求扩展工具库

结语:技术赋能,专注价值

CyberStrikeAI的本质是通过技术手段提升安全工程师的工作效率,让我们从繁琐的工具操作中解放出来,更加专注于威胁分析、漏洞研究和防护策略等更有价值的工作。

在网络安全人才紧缺的今天,提升个体工程师的效率就是提升整个行业的安全水位。我相信,好的工具应该像得力的助手一样,默默处理繁琐工作,让专家专注于专业判断。

项目地址:https://github.com/Ed1s0nZ/CyberStrikeAI

让技术回归本质,让安全测试变得更加高效——这是CyberStrikeAI的技术追求,也是我对安全社区的诚意贡献。