更新了,更新了。上周六第十二期听火沙龙完美举行,内容干货满满,形式丰富多彩。唯一可惜的就是主持小姐姐不在。本次沙龙也是首次邀请了部分高校同学参加,同学们会后反馈收获满满,所以其他高校想要参加的同学们,赶快联系我们的火线小助手吧。接下来就是我们的高能时刻。

漏洞分享:搞钱之那些微不足道的未授权漏洞

分享嘉宾:神秘嘉宾

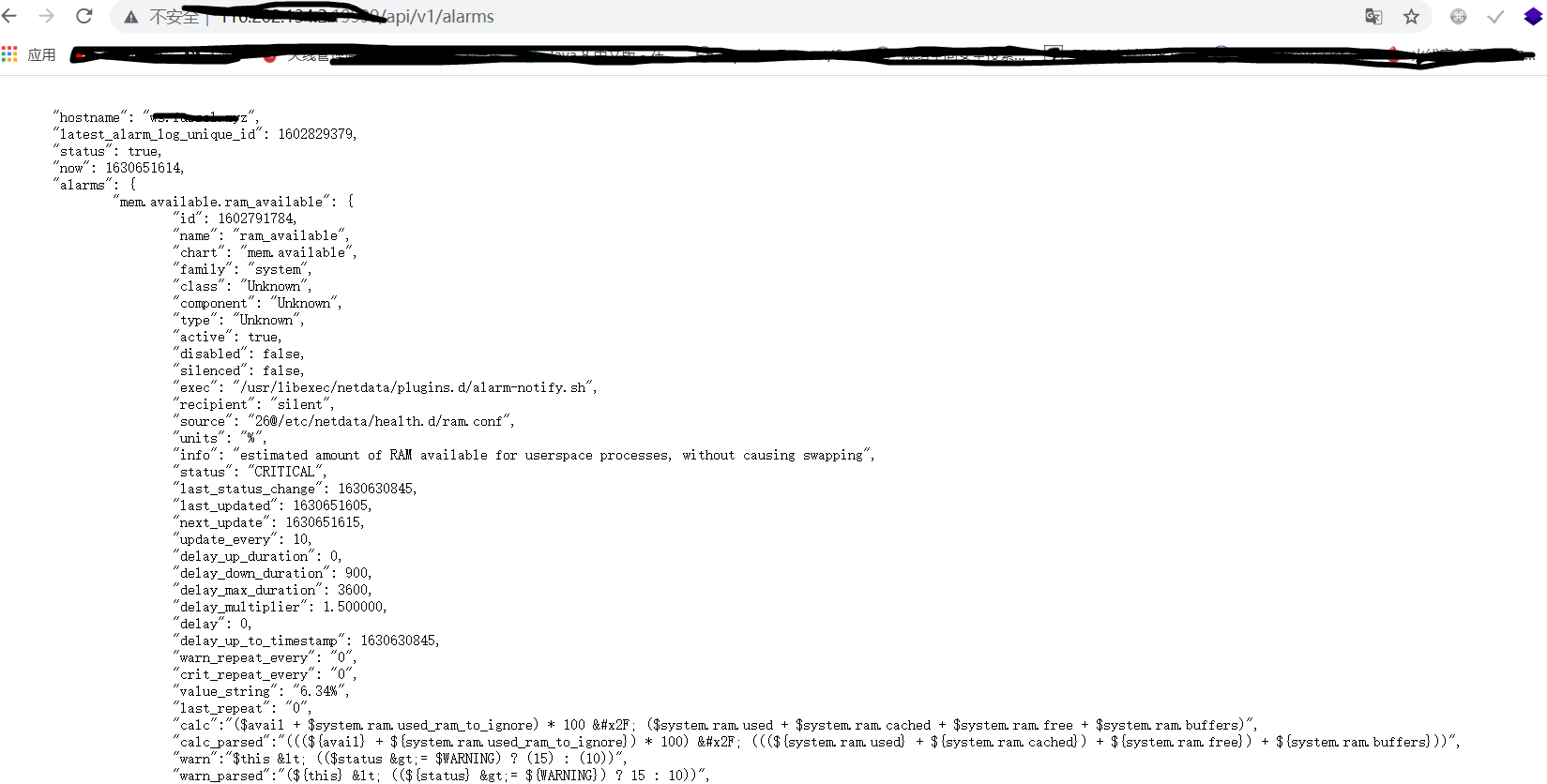

现在很多厂商都会存在未授权漏洞,并且未授权漏洞的发现也是比较轻松的。所以这也就造成了部分未授权漏洞厂商还会给你忽略的情况。现在它来了。cve级别的未授权漏洞--netdata未授权。

cve报告:https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=netdata

对于netdata未授权漏洞的找寻其实也很简单,大家在fofa或者火器中搜索title="netdata" && country="xx"

收集到这些信息之后,师傅们再利用跟其他地方结合一下,这不高危严重有手就行(303师傅说的)。

漏洞分享:SQL注入利用 in 进行waf绕过

分享嘉宾:F3ngZ1

本次漏洞分享是师傅之前在火线zone中发布的文章内容。F3ngZ1师傅给大家更加详细的讲述了一下如何进行SQL注入。如何通过回显+注入语句更高效的进行漏洞挖掘。

知识分享:从甲方的角度看待SRC漏洞提交

分享嘉宾:tracesec1

浩师傅给大家分享了作为一名甲方的审核人员是怎么看待大家提交的漏洞的,并且给大家提示了一些比较容易出现漏洞的业务线,比如新开的业务线,企业并购过来的之前其他公司的业务线,还有一些老业务线上新开的功能点。这些位置都是很容易出现漏洞的地方。并且告诉了师傅们如何更好的提交漏洞使得利益最大化。更好的漏洞提交小tips。

你以为这就结束了?NO NO NO😎

激烈议题谈论

问:师傅们可以讲一下资产搜索引擎的原理吗

答:他就是一直在扫描网络上的资产,做一个收集,然后形成一个类似于大数据。然后在形成一个搜索引擎。就像百度一样,百度是来搜集网页的,那fofa这种就是利用爬虫去爬取网络上的所有资产的信息,像百度就是爬的是网页的信息。

问:老生常谈的问题,资产收集

答:小编在这里回答一下,使用火器啥都有了(往期里面都有详细介绍的,大家可以往前翻一翻)

问:如何开始进行漏洞挖掘

答:大家可以先从一些简单的公益src入手,不要一上来就直接挑战大厂的业务线。一些公益src中的厂商可能安全方面做的比较差,更方便大家刚刚入门的时候练手。更好的利用搜索引擎,要学会高效的搜索。

......

希望能与更多的师傅们相约腾讯会议的「听火」线上会议沙龙,快来参与进来吧,我们希望能给更多白帽赋能!🤞