在本月10号上周五,火线平台在腾讯会议上举办了第十三期「听火」线上内部项目分享沙龙,并且邀请到了BingDiAn师傅来到了我们的公司,进行了一次线下的交流以及知识分享。让我们来一起回顾一下吧。

参会人员

本期沙龙面向的是所有火器内测群群成员,参会人数达到了74人,再次感谢大家的支持。

漏洞分享片段

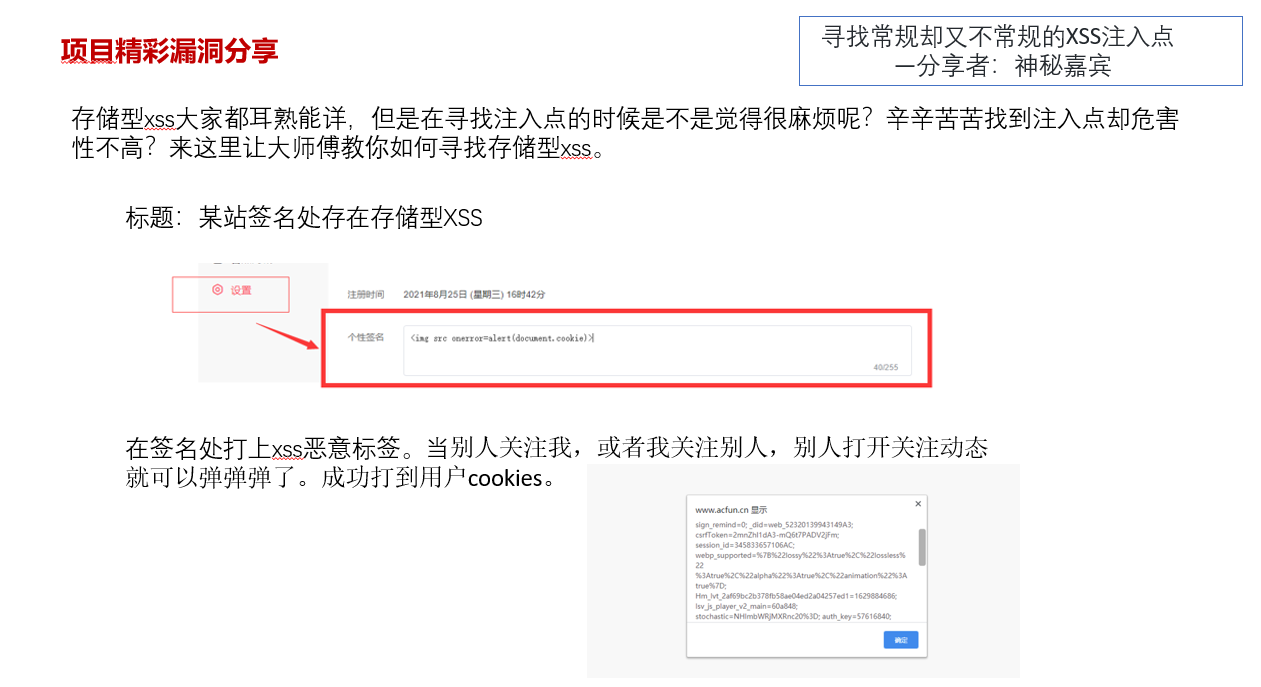

✨ 寻找常规却又不常规的xss注入点(分享者:神秘女嘉宾)

本次的xss注入,讲师带来了在Android端与PC端相结合的注入思路,利用的都是一些常规的xss注入语句,但是却有很大的收获。有些语句在web端可能难以绕过,因此需要另辟蹊径,尝试在厂商的app端应用处,插入构造的语句,然后在PC端访问相同的界面,此时就可以看到弹出的信息,那你就可以收获一枚存储型xss漏洞了。

✨ 修改赠品处产生的严重漏洞(分享者:lthrael)

在支付漏洞中,往往很多人可能没有关注过修改赠品,没有进行赠品的替换等系列操作。本次的赠品替换,本质上就是修改赠品的商品id,以及数量。需要抓取其他的商品id进行替换。lthrael师傅在分享中也分享了他的经验,在挖支付漏洞的过程中,需要胆大心细,也需要一些前期的投入,一些商品还是需要进行购买支付的,当然也是要看自己本人的需求,以及商品的价格,不要得不偿失。并且师傅也提醒大家,千万不要以漏洞挖掘的理由,去“购买”一些高价值商品,因为部分厂商还是会存在人工核查的,不要让自己的订单异常。

✨ 聊一聊支付漏洞那些事(分享者:BingDiAn)

本次沙龙BingDiAn师傅线下亲自教学,讲述了自己在火线平台上挖到的各种各样的支付漏洞,并且积极与弹幕互动,解答群友的疑惑。比如在支付二维码生成前进行订单的修改,对于普通用户和vip用户的鉴权不严格,导致普通用户可以越权使用vip用户的权益。还有对于使用时间的修改,类似一个产品只能包月使用,但是将参数修改为按天支付,那么相应的金额就会改变,但是平台没有按天支付的服务,所以你还是可以享受一个月的服务。

话题讨论

本次的话题讨论,除了关于支付漏洞的讨论,我们的漏洞挖掘协同平台也引发了激烈的讨论,平台的开发同学详细的给大家讲解了平台的功能特色,使用方法,以及我们设计的初衷。已经使用的白帽师傅们也给我们讲述了一些使用的心得,提出了一些建议。还没有用过的师傅们已经跃跃欲试,迫不及待地想要体验。平台功能也在一步一步地完善,希望大家能够多多体验,多多挖洞。给我们提出更多地建议,我们也会认真考虑。我们一起携手,让平台变得越来越好!