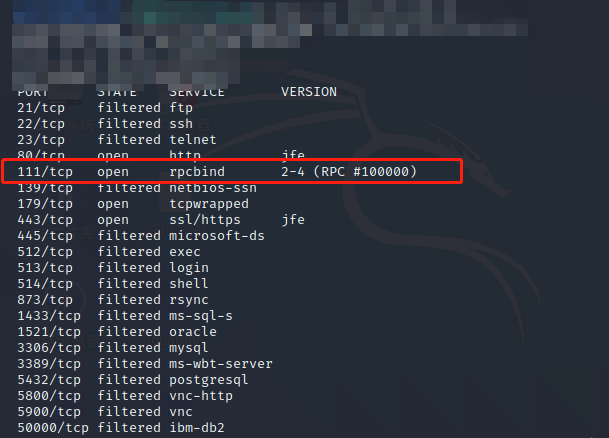

nmap -sV IP 扫描一下端口看看有没有意外:

果然,果然,果然 有意外发现

一顿翻翻找找发现 RPCBind 真的存在漏洞

漏洞发现:

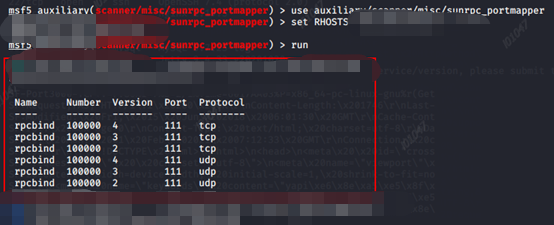

使用metasploit(msf)验证验证

use auxiliary/scanner/misc/sunrpc_portmapper

show options

set RHOSTS ...

run

漏洞利用:

可以使用命令查看攻击模块去利用该漏洞 search sunrpc

这个攻击有点危险,最好还是在靶机上利用。

**** RPCBind是一种通用的RPC端口映射功能,默认绑定在端口111上,可以将RPC服务号映射到网络端口号。恶意攻击者可以批量扫描111UDP端口,利用UDP反射放大来进行DDoS攻击。

可以参考:

京东云【漏洞预警】RPCBind服务可被利用进行UDP反射DDoS攻击的文章

URL: https://www.jdcloud.com/cn/notice/detail/490/type/5

修复方案:

建议变更前提前做好数据备份和验证评估,避免变更引起业务不可用

- 直接关闭RPCBind服务:如果业务中并没有使用RPCBind,可直接关闭。

Ubuntu:

(1) 打开终端,运行如下命令,关闭rpcbind服务:

sudo systemctl stop rpcbind && systemctl disable rpcbind

(2) 检查rpcbind服务是否关闭:

netstat -anp | grep rpcbind

CentOS 7:

(1) 打开终端,运行如下命令:

systemctl stop rpcbind && systemctl disable rpcbind

(2) 检查rpcbind服务是否关闭:

netstat -anp | grep rpcbind

CentOS 6:

(1) 打开终端,运行如下命令:

/etc/init.d/rpcbind stop

(2) 检查rpcbind服务是否关闭:

netstat -anp | grep rpcbind