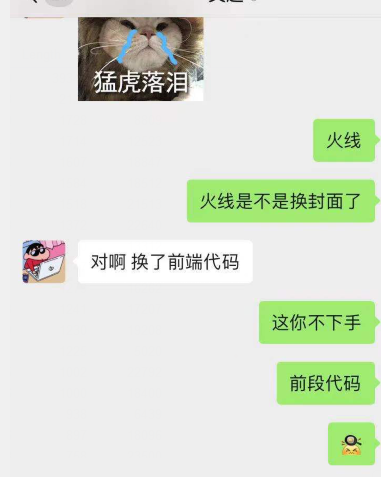

这个漏洞大概是在上个月月底的时候发现的,当时其实是干完其他的私密项目,就没想继续挖了,但是水友发了条信息

就心里抱着看看吧这种心态去看一下

我仔细看了火线的新界面,感觉就是换了前段代码,也没啥新的功能点出现,于是就还是抱着看看吧的心态去检查了他们的JS代码

然后用谷歌浏览器打开F12一个个地看它们的JS代码

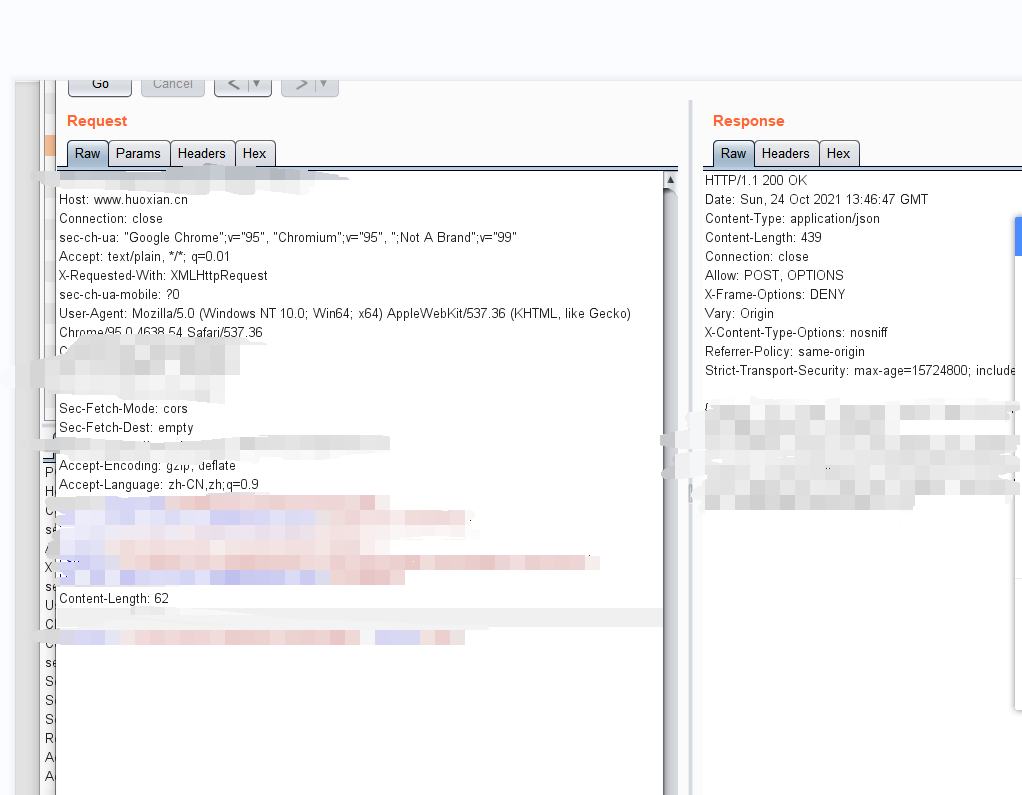

结果在它们其中的一个JS文件竟然发现了火线查看漏洞细节的API路径以及APIKEY

【因为涉及很多敏感信息所以只能打这么多马赛克】

然后跟着它提示的参数以及url去构造数据包

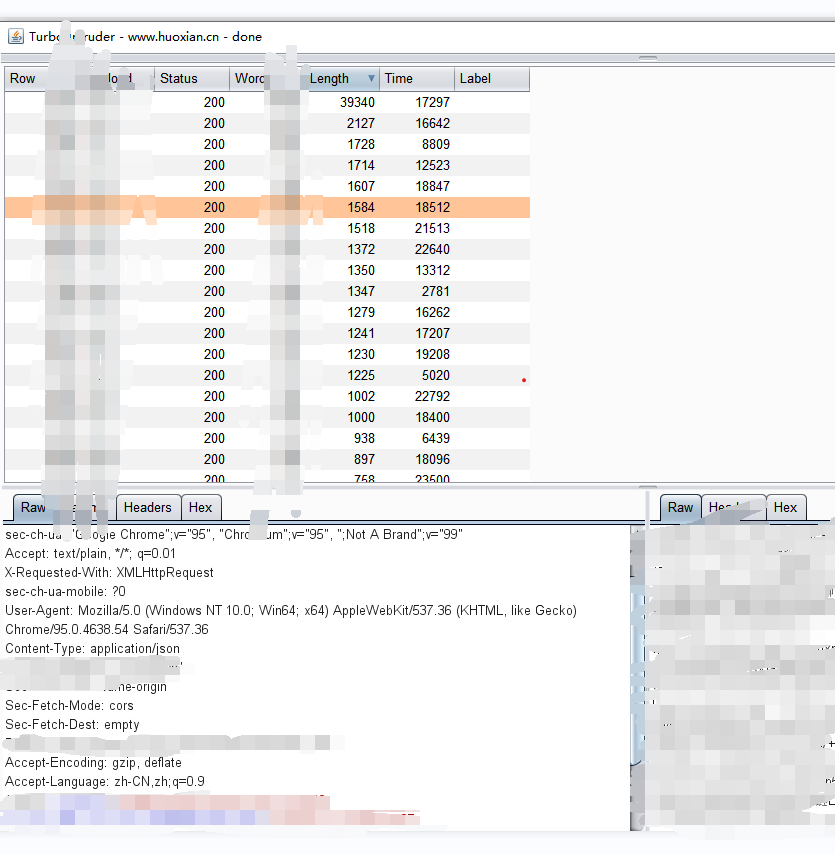

发现真的返回了漏洞细节 😀 【吃惊】,然后小小小遍历了一下

真的遍历出来了很多漏洞细节 😃 😃 【吃惊】

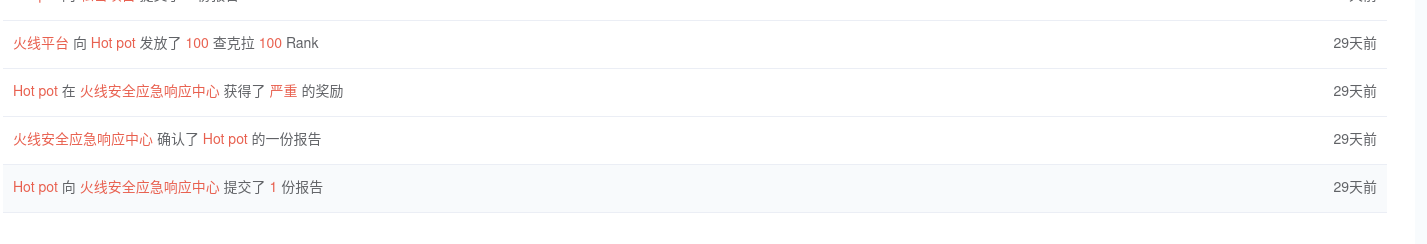

然后后面的故事 懂的都懂 。。。

其实提交后的几天我又重新思考了一下这个漏洞,感觉有可能存在SQL注入的呀

唉,可能但是太激动了,没有顾忌那么多就提交了,不然又有一个严重

总结:

其实这个漏洞本身挖掘是没有什么大的难度,最重要的是大家对新业务的敏感度吧

如果对一个SRC或者一个项目进行持久渗透的话,新业务是大家必然要关注的