常规越权,但主要是发现资产的方式,我认为值得分享。

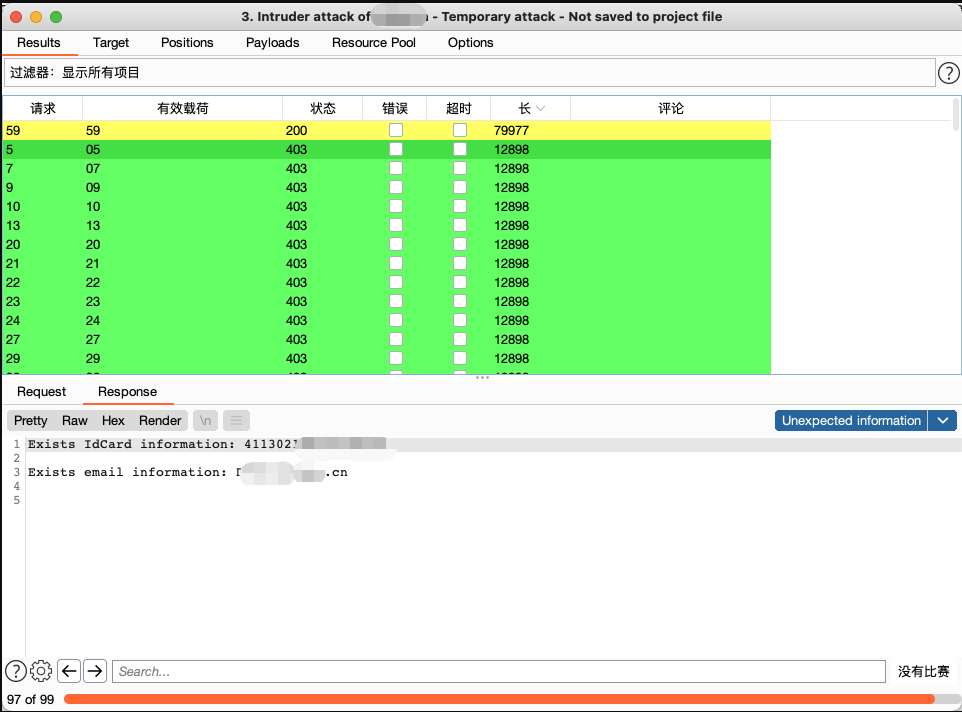

直接先来漏洞复现

因为漏洞已经修复了,当时漏洞报告也没有截图功能点和页面的样子,凑合着看吧

常规的注册账号,然后登录进去,点击编辑个人信息页面

遍历看看

重点

这个SRC非常多人挖,子域资产也比较少,功能点多,而且被各位大师傅已经挖的差不多了,因此就不能常规的使用oneforall跑一跑子域名作为信息搜集(大家都有oneforall,怎么可能就你能跑出不一样的资产,除非老天爷赏饭吃)

这次我发现这个资产的方法是:

Google hacking

然后我们以上交大为例

这一页我们都看完了,然后我们就可以把这一页的子域名都添加进语法里

然后我们就又发现了一批新资产,就一直不断的做筛选,筛选到最后就是很边缘很少人访问过的资产。

google hacking语法,正如大壮师傅分享的文章那样,“学会如何使用谷歌”超级关键。

温馨提示:每个搜索引擎使用Google hacking搜索出来的内容都不一样,同样的语法建议在google/baidu/bing换着搜