最近都在内卷java代码审计,我就写一篇审计入门篇把!不过还是得需要懂一些java语言基础

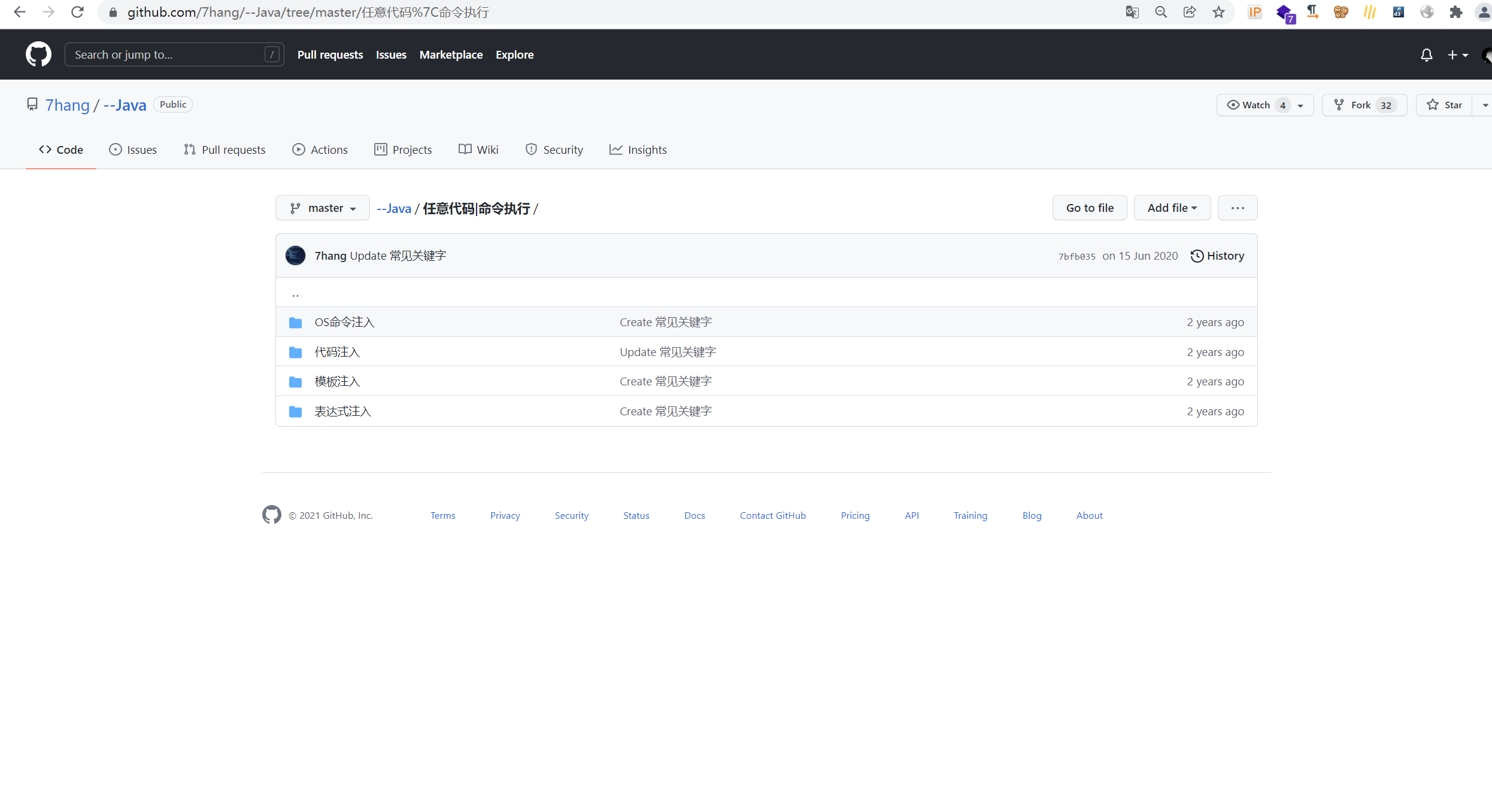

首先呢,可以在github在线搜一些学习笔记

随便点开一个

可以从图下看到,有相关漏洞的关键字,我们就可以github搜关键字,再去找一个相关的cms去审计

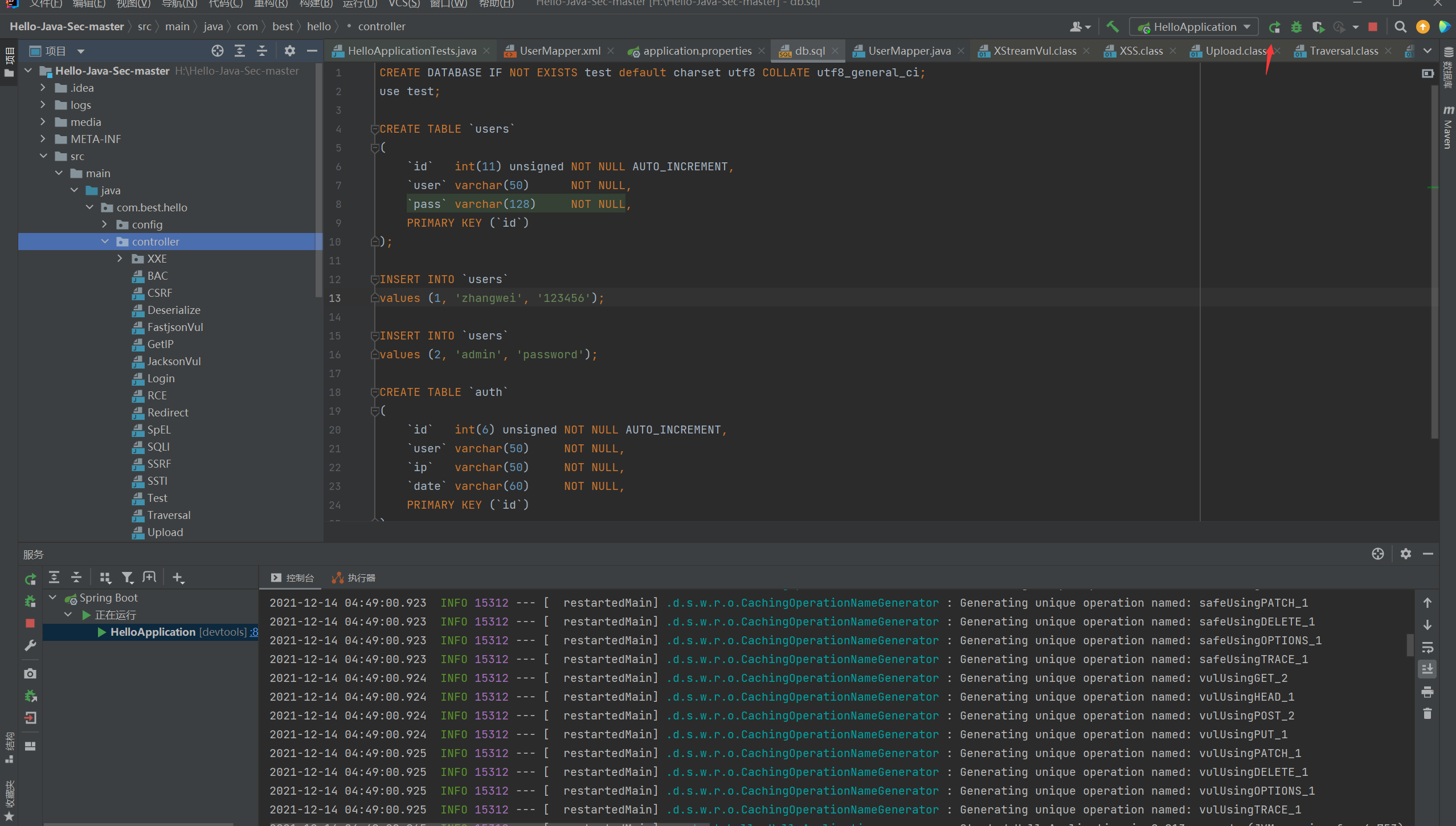

或者呢:搭建一个靶机,这里呢,我推荐一个靶机

https://github.com/j3ers3/Hello-Java-Sec

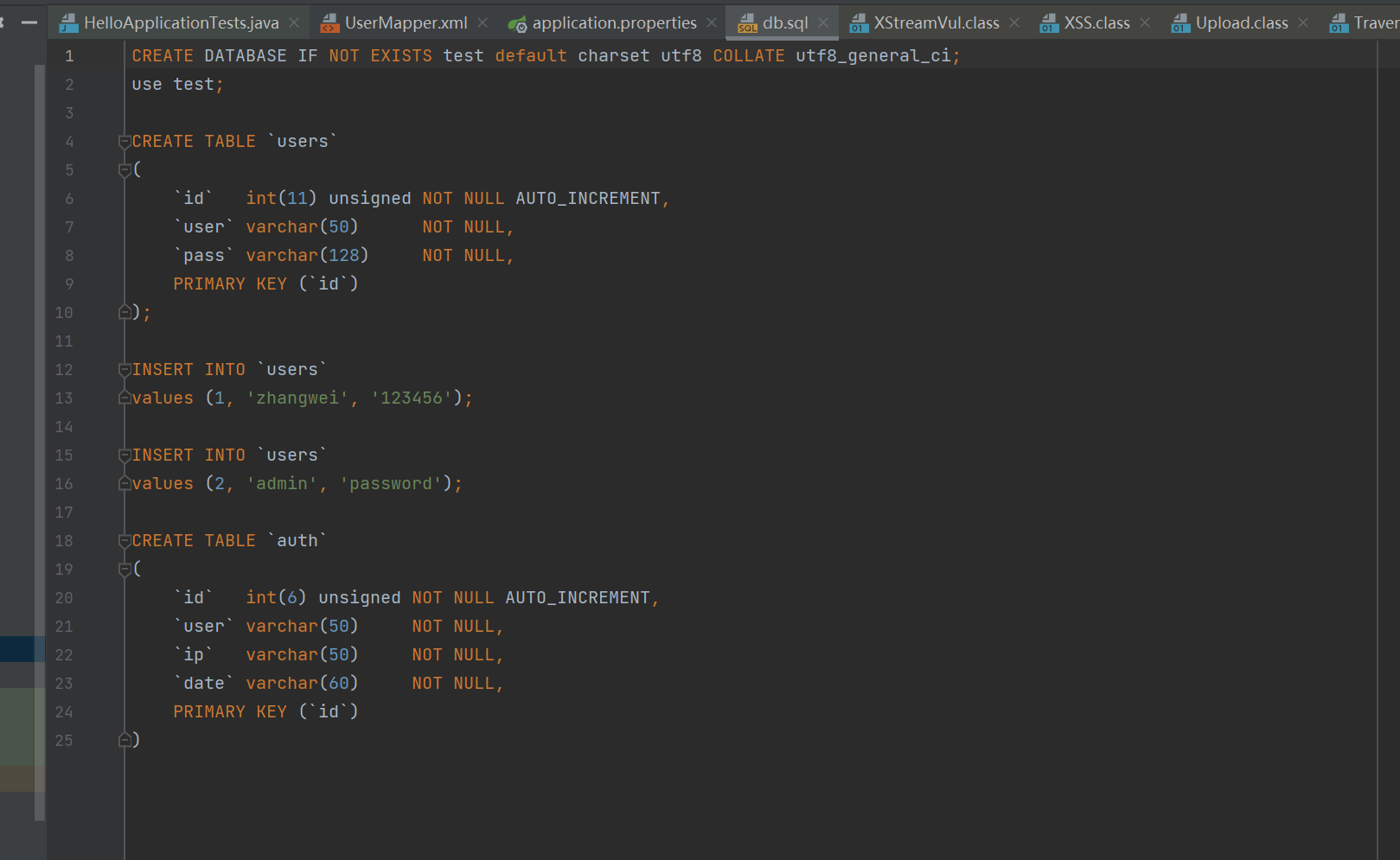

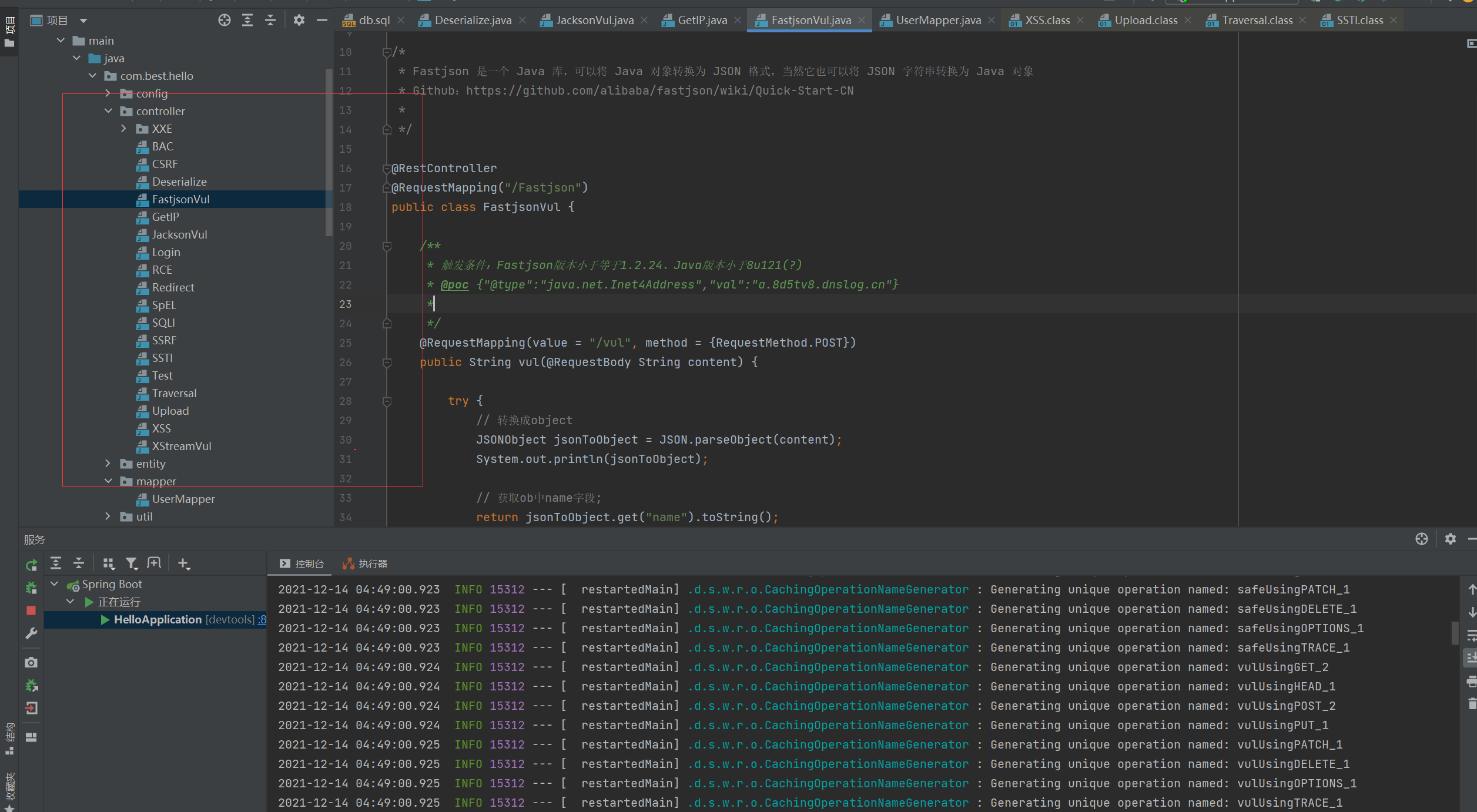

下载下来,导入idea,首先记得根据配置文件本地新建一个数据库

然后呢,等idea根据pom.xml文件下载完依赖

然后点击运行

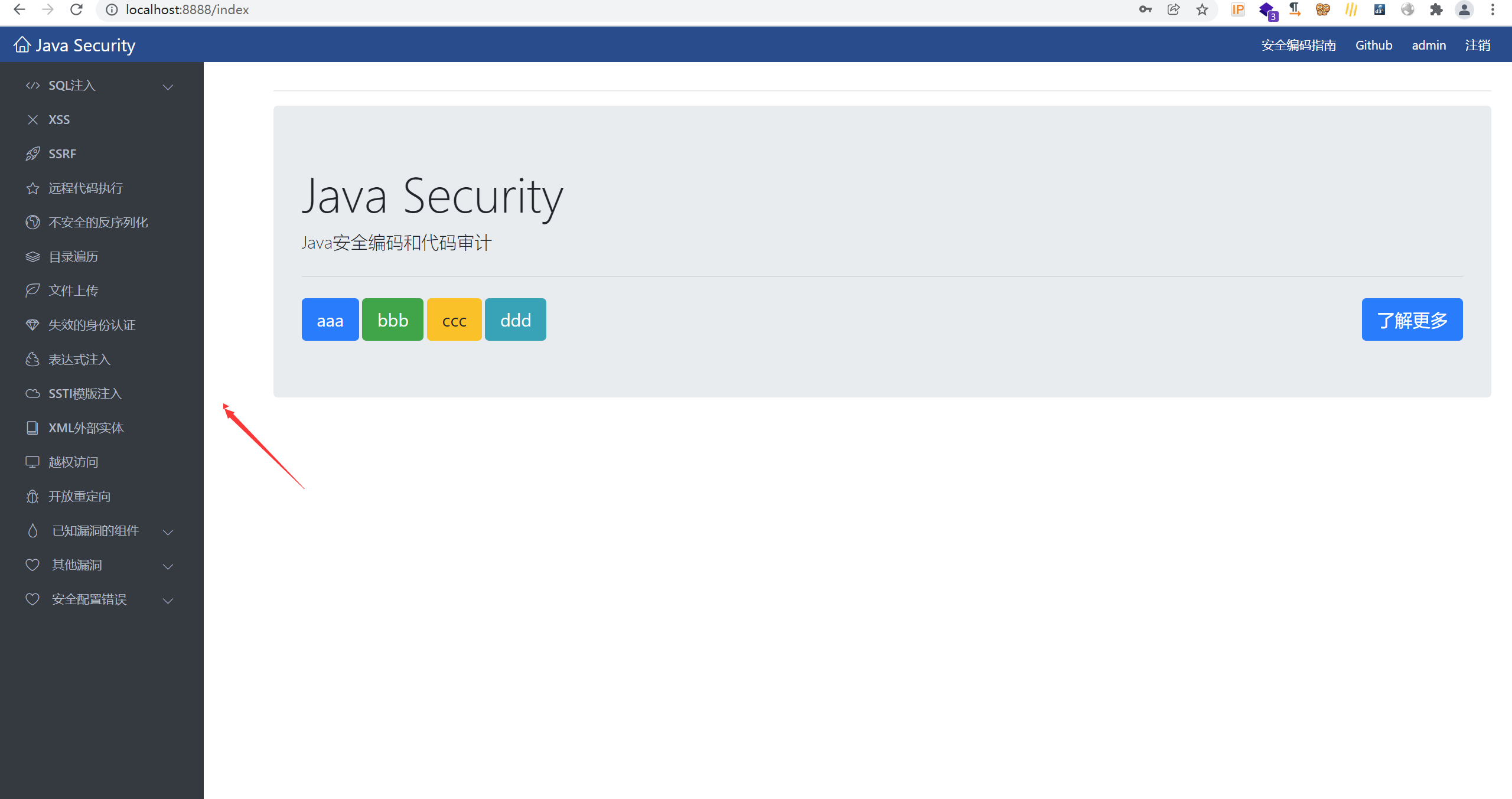

本地访问http://localhost:8888/,默认账户密码为admin/admin

从图下可看到常规漏洞靶场,点开具体的功能可以进行漏洞复现

在controller下是每个漏洞的源代码,可以调试模式下深入了解下,在各个漏洞都大概了解之后,可以根据在一些开源项目中练练手

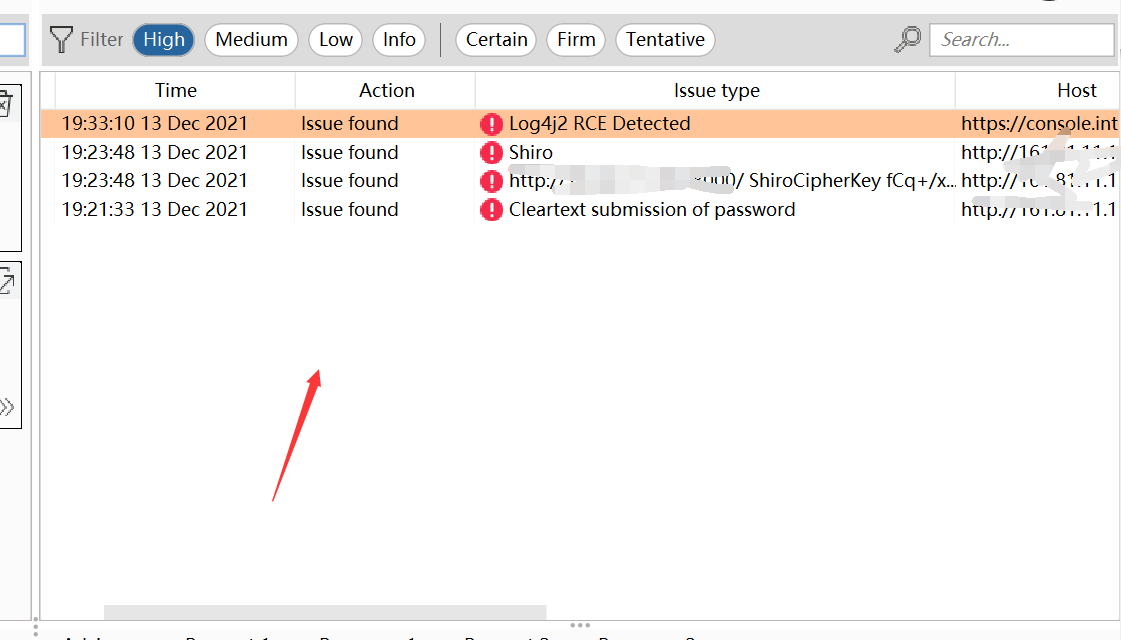

好了,基础学习也就这么多,下面推荐几个log4j burp 扫描插件:支持dnslog,ceye

https://github.com/guguyu1/log4j2_burp_scan

https://github.com/f0ng/log4jscanner

https://github.com/whwlsfb/Log4j2Scan

最后问问各位大佬,有没有遇到burp这里有burg的,比如说插件已经扫出漏洞了,但是这么啥也不显示,也不报出来