在一次渗透测试中,通过信息发现主域名 xxx.com.cn 下存在子域名 mobile.xxx.com.cn。

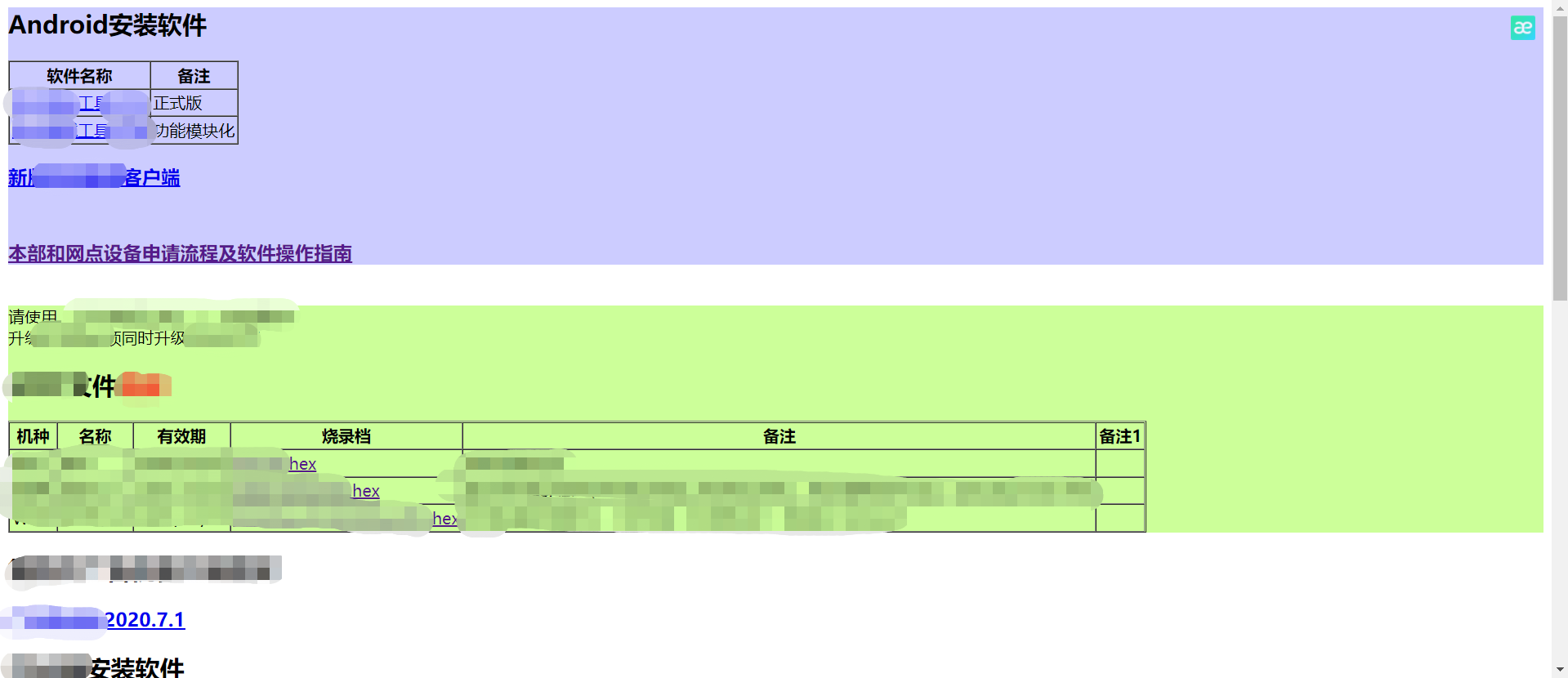

可以看到存在很多的 apk 安装包。

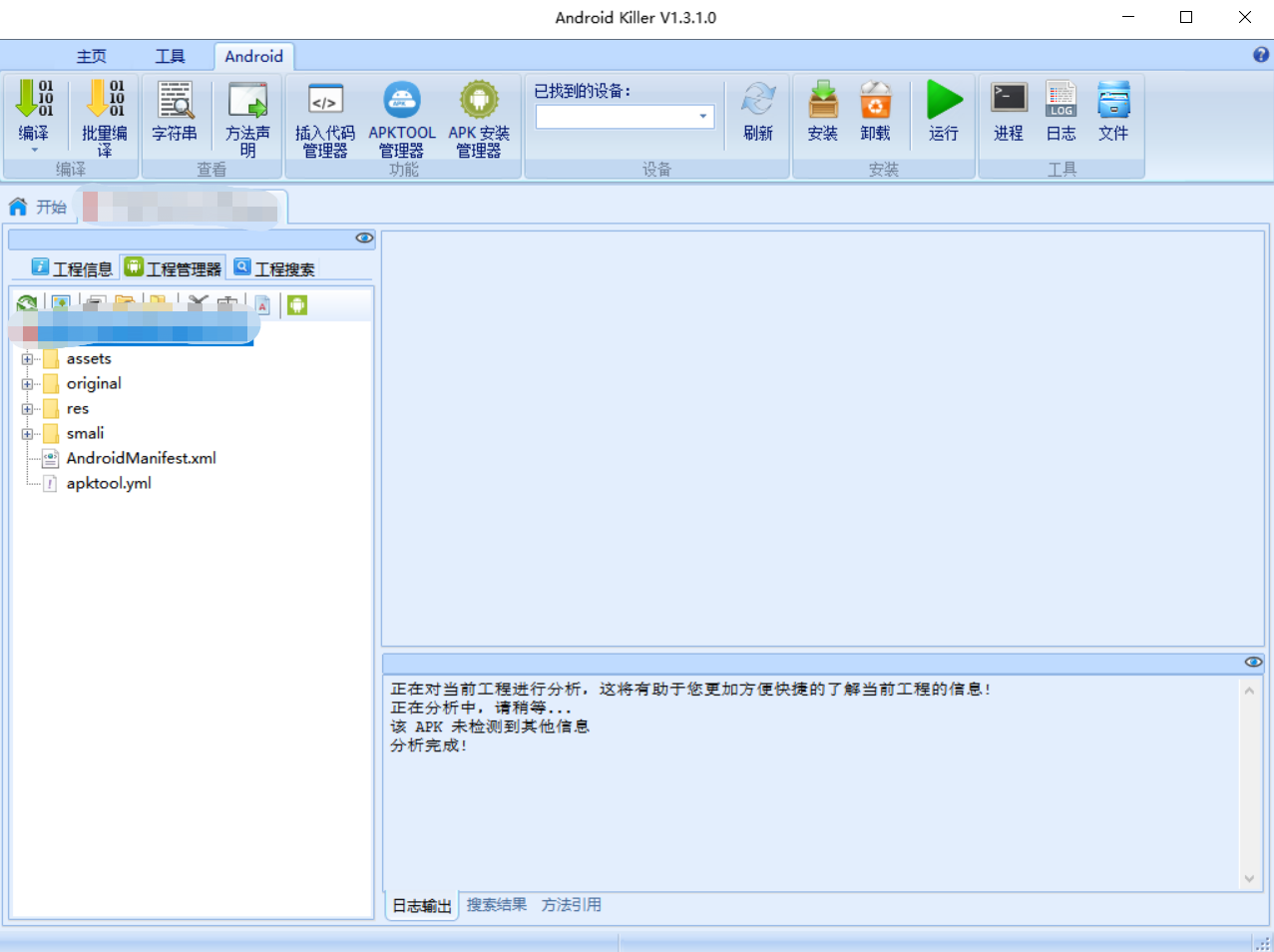

下载后使用 Android Killer 进行反编译分析。

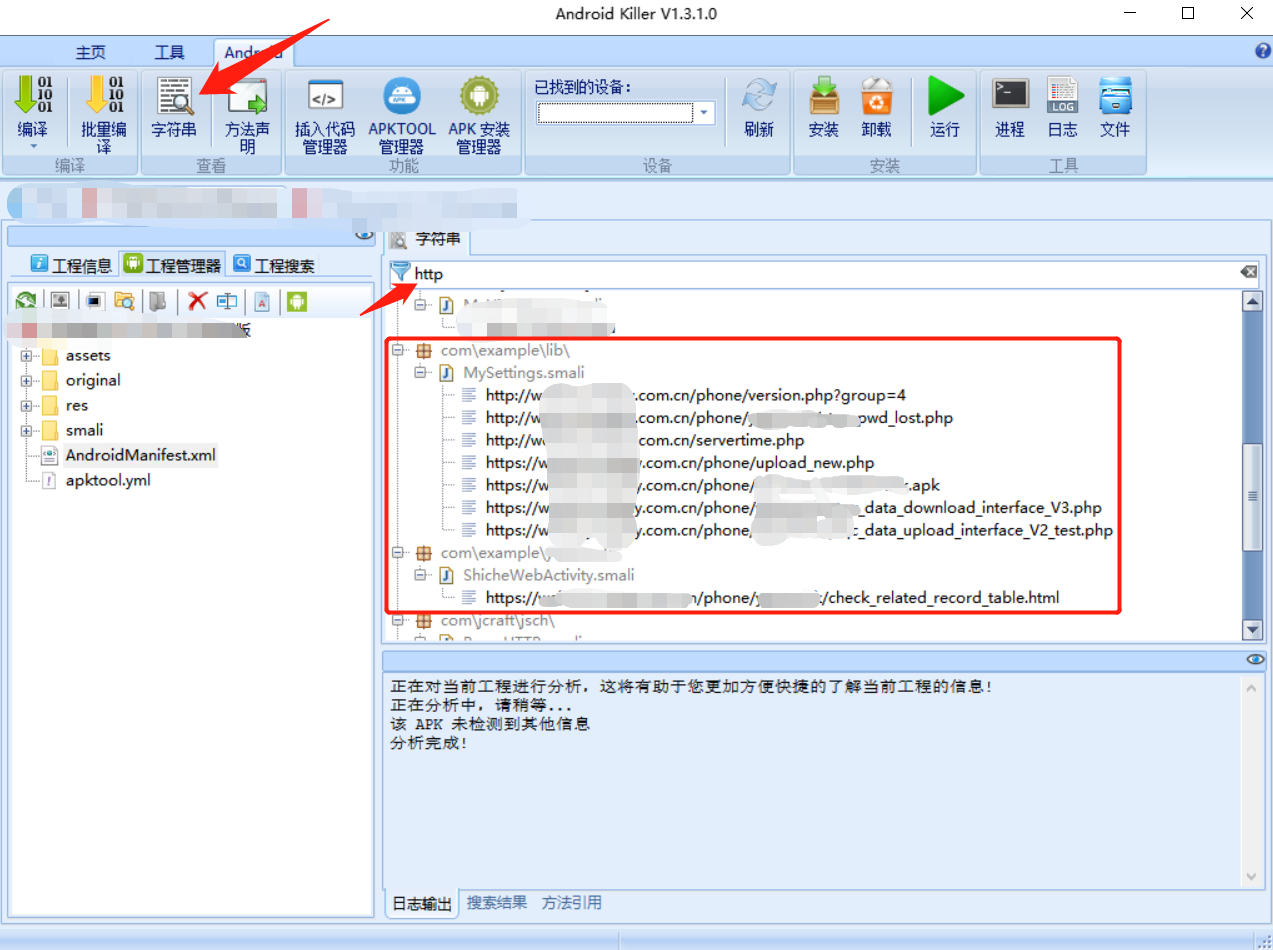

通过字符串功能搜索关键字 "http",发现存在敏感接口信息。

接下来,就是在所有 apk 文件中寻找敏感接口,最终收获以下信息:

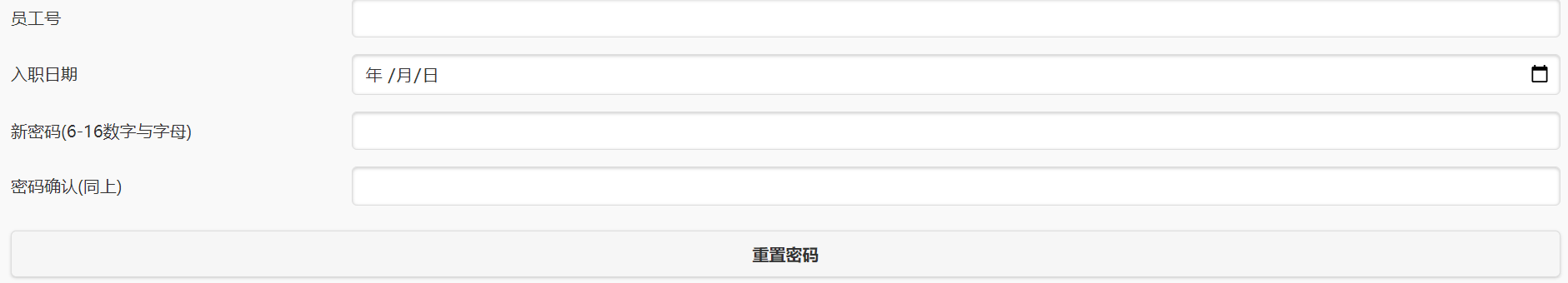

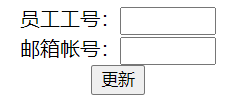

重置密码接口:

疑似所有员工工号接口:

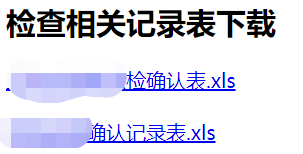

敏感文件下载接口:

站点修改工具:

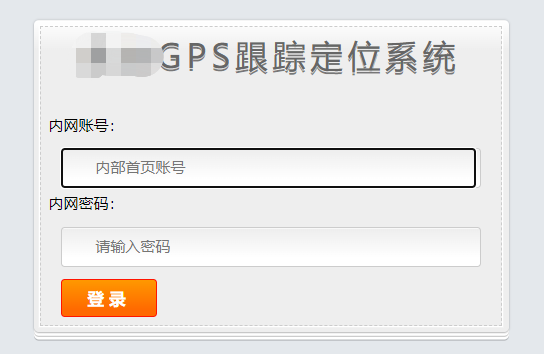

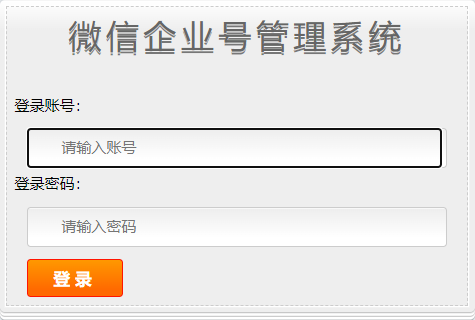

GPS、企业微信系统:

可以看到仅仅是通过在 apk 文件找接口,就可以获取到如此多的攻击面。所以平时在渗透时,如果发现了 apk 包我们不要慌,还是可以尝试去获取一些敏感信息的。