前言

下面的题目是某CTF的题目,但是没有题解和真正的WP,下面的分析也是我自己的分析和见解,有兴趣的师傅也可以下载分析一下,有错误的地方还请指正,,,

0x01 下载地址

问题

1、攻击者的IP地址是多少

2、日志中记录了多少次攻击者使用kali工作站的登录失败记录

3、攻击者创建的恶意用户名称是什么

4、攻击者创建的计划任务运行了什么内容

5、攻击者第一次使用恶意用户进行登录的时间是什么时候

6、攻击者运行的恶意进程名称是什么

7、日志中共记录了多少次受害主机到攻击者主机的回连记录

0x02 分析

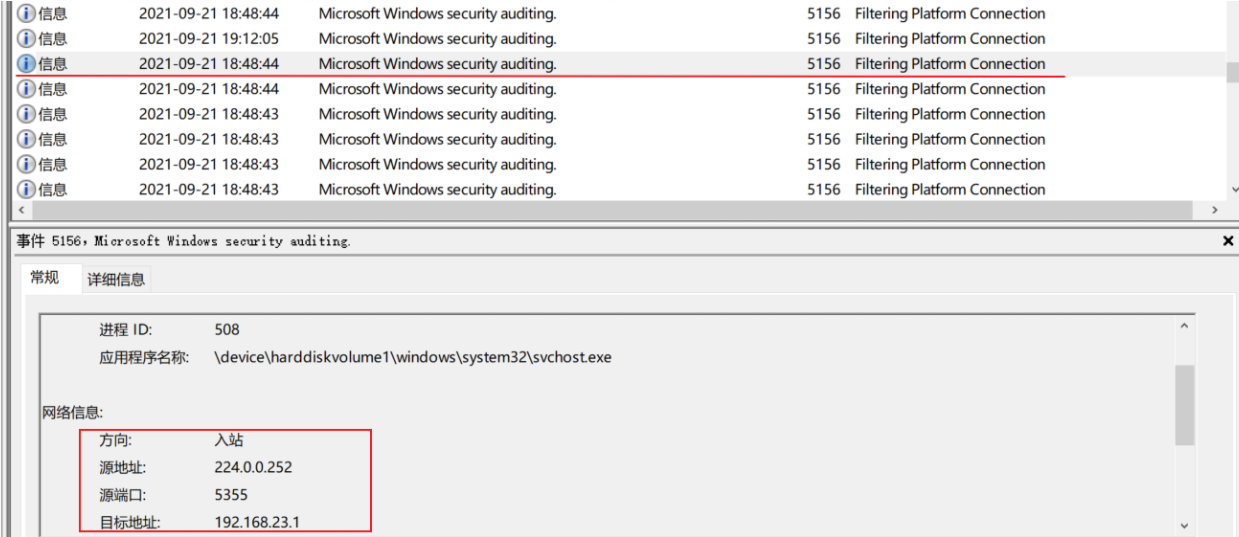

在解决1的时候我们首先得确定这个日志文件的受害主机的ip地址是多少,那么就得考虑到入站和出站 ,产生的事件id

5156-Windows筛选平台允许连接

5157-Windows筛选平台已阻止连接

5158-Windows筛选平台允许绑定到本地端口

5159-Windows筛选平台已阻止绑定到本地端口

点击事件->右键"将事件按此列排序"

如果觉得还是用着不舒服的话,按照事件id分组排序

从上往下看,可以发现很多交互连接是出现在

作为源地址,目的地址为内网ip的事件

可以很快发现问题

分析一波,外联的IP地址的话可以找到几个,但是很容易排除,是因为事件触发为谷歌浏览器

那么剩下的外联地址就可以确认为攻击ip

可以确定攻击地址那么就可以直接确定恶意进程

恶意进程名称为svchost.exe

其实在这里也可以采用分析的方法来判断攻击IP

- 首先拿到的所有日志里面的恶意进程有哪些

- 恶意进程启动的时候会进行外连,那么需要考虑到哪些外连ip时正常进程触发的

那么要确认攻击者的创建的用户名以及攻击者创建的计划任务要考虑几个方面

- 入侵时间线

- 创建的计划任务时间线肯定在发起攻击之后且拿到权限之后

- 创建用户名的操作时间必定在攻击成功之后且跟创建计划时间相近

考虑到三点,再根据事件id的排序分组可以判断自己的猜测是否正确。

#### ----计划任务时间id---- ####

4698-已创建计划任务

4699-计划任务已删除

4700-已启用计划任务

4701-计划任务已禁用

4702-计划任务已更新

#### ----用户账户事件id---- ####

4720-已创建用户帐户

4722-用户帐户已启用

所以根据日志,直接查询到,创建的用户有三个

启用的账户也有三个

根据时间线可以判定恶意用户名为

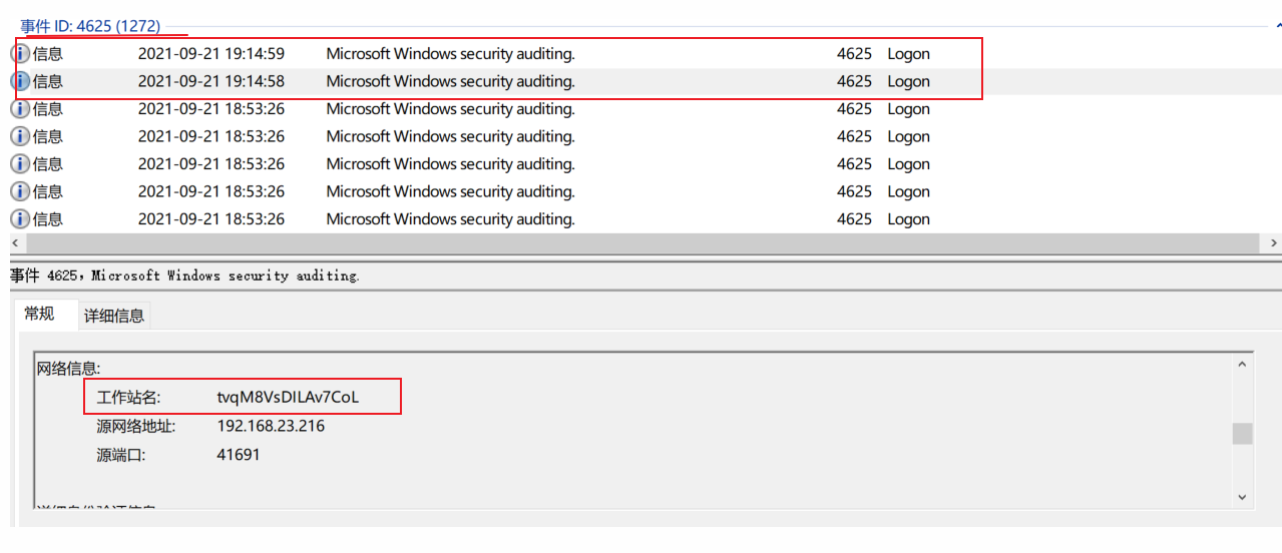

要记录登录失败的次数,要考虑的时间id为4625-帐户登录失败

找到了我们想要的东西,想要确定个数的话,首先要排除非登录kali工作站的记录,可以选择id为4625的所有事件下图步骤1,然后选择查找,下图步骤2,查找工作站为kali的事件,刚好在第三个,也就是只有前面两条事件记录登录的工作站不是kali

,登录失败的第一条数据也是登录工作站为kali的,所以登录失败的次数就是1270次。其实这里可能比较明显的看出来,登录工作站名不为kali的事件点都在19:14,登录工作站名为kali的所有登录时间点都在18:53,,由此也能得到登录次数。

0x03 思路总结

对于这种windows安全日志类的分析要注意几点

- 注意事件产生的时间顺序

- 熟悉操作计划任务事件id,用户操作一系列事件id

- 排序,按照事件或者事件id排序进行分析