0x00 背景

正准备下班,老板在群里扔出了一个网站,最先拿到shell的这个月会有一笔绩效奖金。

呵,我是那种为了钱就加班的人吗?说着,我就老老实实地回到工位,拿起了键盘。

没想到,隔壁的老黑早已打开了网站开始测试,真不愧是卷王之王,卷到你死我亡。

0x01 信息收集

打开网站,以我单身五百年的手速快速浏览了一下网站。基本都是静态页面,好像没有什么可疑的地方。

什么子域名,目录,C段,我直接各种扫描一把梭。看着隔壁老黑双眼呆滞,我甚至有点小小的激动,马上我就要升职加薪,当上总经理,出任CEO,迎娶白富美,走上人生巅峰了。

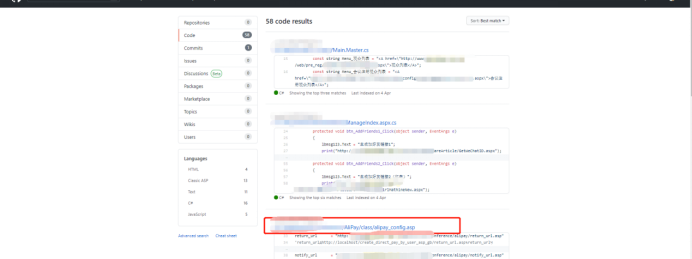

功夫不负有心人,扫描没扫到什么,居然在github搜到了该网站的项目源码。

0x02 代码审计

拿到源码后,马上就对一些关键字(如:user,password,upload等)进行搜索,看看能不能获取一些信息。可以发现有一处数据库密码泄露,但数据库里面没有什么有用的信息。

继续审计,发现有一个后台登录的接口。但属于内网的接口,转成外网访问地址后提示密码错误,测试了一些弱口令可以成功进入后台。

看了看里面的东西,可以操作的东西还真不少。点了一下用户列表,好家伙,用户密码全都是弱口令。

转头看看老黑在干嘛,看着老黑双眼呆滞,我甚至有点小小的激动,马上我就要升职加薪,当上总经理,出任CEO,迎娶白富美,走上人生巅峰了。

0x03 拿到shell

继续审计发现某处上传未对上传文件类型进行限制,上传文件某路径位当前路径+ upfile/。文件名为windows的时间戳+后缀。

通过上传webshell,获取服务器权限:

使用冰蝎进行连接成功,小样,这服务器被我拿捏的死死的。

通过翻阅配置文件:D:\Web\Web.config,获取另一个数据库的账号密码,里面有身份证,联系人,订单等大量敏感信息。

看到这些,我露出了得意的笑容,拿下服务器和数据库,老板这次一定会好好奖励我的。

再看看老黑,看着老黑双眼呆滞,我甚至有点小小的激动,马上我就要升职加薪,当上总经理,出任CEO,迎娶白富美,走上人生巅峰了。

0x04 老板还是爱我的

想到这里,我马上发消息告诉老板,等着老板给我发来赞赏的表情以及“不成敬意”的红包。要不是看到老板的问号,我连今晚吃什么都已经想好了。

我把目光投向了老黑,搁这儿玩我呢?

老黑马上心领神会地对我说,“小白呀,其实这都是为了锻炼你的业务水平啊。你看你多厉害,那么短时间就找出来那么多问题来,还拿到了shell。老板肯定也会为你高兴的!来,我给你说说我是怎么快速拿到shell的。”

原来在首页就有两个SQL注入,用sqlmap就能跑出数据库,还能直接上传shell。

攻击的路线里分出两条路,一条简单明了,直到目标。但我选择了另一条路,它荒草萋萋,十分幽静,只留下了我的足迹。

这时,老板也发来了关心的消息。

老板果然还是爱我的!有那么好的同事和老板,我应该感到幸福才对。我定当为公司鞠躬尽瘁,死而后已。要不了多久,我就会升职加薪,当上总经理,出任CEO,迎娶白富美,走上人生巅峰了。